Voraussetzungen für einen privaten Zugriffskanal

Bevor Sie einen privaten Zugriffskanal konfigurieren, müssen Sie die Domainnamen der privaten DNS-Zonen oder SCAN-Hostnamen wissen, auf die Oracle Analytics Cloud zugreifen soll. Außerdem müssen Sie sicherstellen, dass Sie Oracle Analytics Cloud mit Enterprise Edition bereitgestellt haben, und prüfen, ob Sie über die richtigen Berechtigungen verfügen.

Wenn Oracle Analytics Cloud mit einem öffentlichen Endpunkt bereitgestellt ist, müssen Sie auch das VCN und das Subnetz in Oracle Cloud Infrastructure kennen, mit denen Oracle Analytics Cloud auf die privaten Quellen zugreifen soll. Wenn Sie die Oracle Analytics Cloud-Instanz mit einem privaten Endpunkt bereitgestellt haben, verwendet der private Zugriffskanal automatisch dasselbe VCN und Subnetz, die Sie für die Instanz konfiguriert haben. Sie müssen Schritt 3 also nicht ausführen.

- Stellen Sie sicher, dass das Oracle Analytics Cloud-Deployment Enterprise Edition enthält.

Editionsinformationen werden auf der Seite "Instanzdetails" angezeigt. Siehe Service überprüfen.

Private Zugriffskanäle sind auf Oracle Analytics Cloud-Instanzen nicht verfügbar, die mit der Professional Edition bereitgestellt werden.

- Notieren Sie den Domainnamen jeder privaten Quelle (DNS-Zone), auf die Oracle Analytics Cloud über den privaten Kanal zugreifen soll.

Beispiel: Domainnamen wie

example.com,companyabc.comusw.-

Private Datenquelle in einem Unternehmensnetzwerk mit Peering zu einem Oracle Cloud Infrastructure-VCN

Registrieren Sie eine DNS-Zone im Format:

<domain name>Beispiel:

- Wenn der FQDN-Hostname der Datenquelle

data-source-ds01.companyabc.comlautet, fügen Sie die DNS-Zone alscompanyabc.comhinzu. - Wenn der FQDN-Hostname der Datenquelle

db01.dbdomain.companyabc.comlautet, fügen Sie die DNS-Zone alsdbdomain.companyabc.comhinzu, um Oracle Analytics Cloud nur Zugriff auf Hosts unterdbdomain.companyabc.comzu gewähren.

- Wenn der FQDN-Hostname der Datenquelle

-

Private Datenquelle in einem Oracle Cloud Infrastructure-VCN

Registrieren Sie eine DNS-Zone im Format:

<VCN DNS label>.oraclevcn.comBeispiel:

companyabc.oraclevcn.comTipp: Wenn Sie eine Verbindung zu einer privaten Quelle in demselben VCN wie dem privaten Zugriffskanal herstellen möchten, aktivieren Sie auf der Seite "Privaten Zugriffskanal konfigurieren" das Kontrollkästchen Domainname des virtuellen Cloud-Netzwerks als DNS-Zone, um den Domainnamen automatisch auszufüllen.

-

Private Oracle Autonomous Data Warehouse- oder Oracle Autonomous Transaction Processing-Instanz in einem Oracle Cloud Infrastructure-VCN

Der private FQDN-Hostname hat das Format

<adb-name>.adb.<region>.<realm-public domain>.Registrieren Sie eine DNS-Zone im Format:<adb-name>.adb.<region>.<realm-public-domain>Beispiel:

myadw.adb.ap-sydney-1.oraclecloud.commyadw.adb.uk-gov-cardiff-1.oraclegovcloud.uk

-

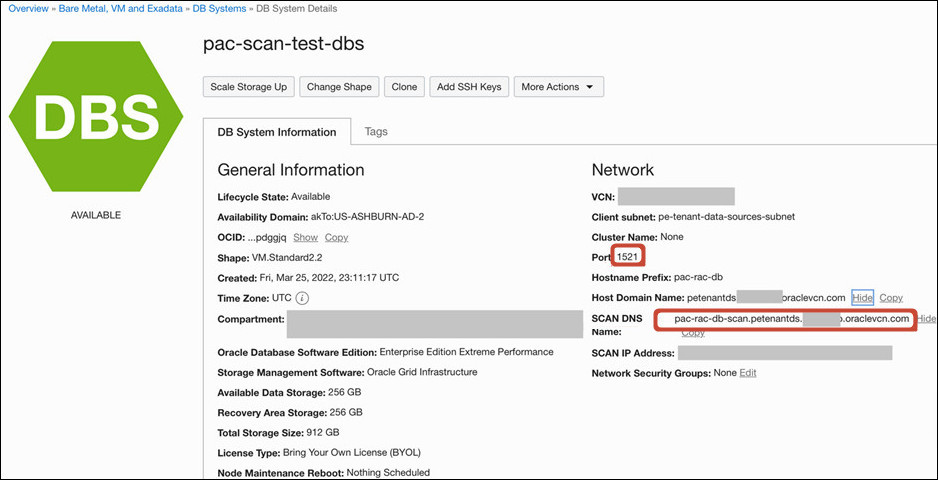

- Notieren Sie den SCAN-Hostnamen und den SCAN-Port für jede private Oracle Database, die mit einem Single Client Access Name (SCAN) konfiguriert ist, auf den Oracle Analytics Cloud über den privaten Kanal zugreifen soll. Beispiel: SCAN-Hostnamen wie

db01-scan.corp.example.comoderprd-db01-scan.mycompany.comverwenden möglicherweise Port 1521.Wenn Sie eine Verbindung zu einem privaten DB-System in Oracle Cloud Infrastructure herstellen möchten, finden Sie die SCAN-Details auf der Seite DB-Systeminformationen (SCAN-DNS-Name und Port).

- Bestimmen Sie das Oracle Cloud Infrastructure-VCN und das Subnetz, die Oracle Analytics Cloud für den privaten Kanal verwenden soll.

VCN-Anforderungen

-

Region: Das VCN muss in derselben Region wie Oracle Analytics Cloud bereitgestellt werden.

Subnetzvoraussetzungen

-

Größe: Jeder private Zugriffskanal benötigt mindestens vier IP-Adressen. Zwei IP-Adressen sind für Egress-Netzwerktraffic und eine IP-Adresse für den privaten Zugangskanal erforderlich. Eine ist für die zukünftige Nutzung reserviert. Das bedeutet, dass die minimale Subnetzgröße für einen einzelnen privaten Zugriffskanal "

/29" beträgt. Beispiel: Subnetz-CIDR10.0.0.0/29.Wenn Sie mehrere Oracle Analytics Cloud-Instanzen verwenden, müssen Sie möglicherweise mehrere private Zugriffskanäle konfigurieren. Wenn Sie ein einzelnes Subnetz für mehrere Kanäle verwenden möchten, müssen Sie sicherstellen, dass das Subnetz die richtige Größe aufweist. Alternativ können Sie für jeden privaten Zugriffskanal ein dediziertes Subnetz verwenden.

-

Egress-Regel: Das Subnetz muss eine Egress-Regel enthalten, die die Kommunikation mit der privaten Datenquelle (IP-Adresse und Port) ermöglicht.

-

Ingress-Regel: Das Subnetz muss eine Ingress-Regel enthalten, die die Kommunikation von der privaten Datenquelle ermöglicht.

Wenden Sie sich im Zweifelsfall an den Netzwerkadministrator.

VCN- und Subnetzkonfigurationsaufgaben werden normalerweise vom Netzwerkadministrator ausgeführt, der für das Oracle Cloud Infrastructure-Netzwerk verantwortlich ist. Weitere Informationen finden Sie unter Aufgabe 1: VCN und Subnetz einrichten bei Szenario B: Privates Subnetz mit einem VPN oder Szenario C: Öffentliche und private Subnetze mit einem VPN.

-

- Stellen Sie sicher, dass Sie (oder Benutzer, die den privaten Zugriffskanal für Oracle Analytics Cloud konfigurieren) zu einer Gruppe gehören, der die erforderlichen Policys für den Zugriff auf das VCN erteilt wurden.

Es stehen mehrere Optionen zur Verfügung. Wählen Sie die für Sie am besten geeignete Ebene:

Policy für allgemeinen Ressourcenzugriff

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN TENANCY

Policy für eingeschränkten Ressourcenzugriff

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN compartment <compartment name of subnet> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN compartment <compartment name of Analytics instance> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE private-ips IN compartment <compartment name of Analytics instance>

Policy für moderaten Ressourcenzugriff - Option 1

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE private-ips IN compartment <compartment name of Analytics instance>

Policy für moderaten Ressourcenzugriff - Option 2

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN compartment <compartment name of Analytics instance>

-

- Wenn Sie den Zugriff auf eine Datenquelle mit SCAN-Host- und Portdetails aktivieren möchten, stellen Sie sicher, dass Sie (oder Benutzer, die den privaten Zugriffskanal für Oracle Analytics Cloud konfigurieren) zu einer Gruppe gehören, der die erforderliche Policy für den Zugriff auf Arbeitsanforderungen erteilt wurde.

Wählen Sie die für Sie am besten geeignete Ebene:

Policy für allgemeinen Ressourcenzugriff

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN TENANCY

Policy für eingeschränkten Ressourcenzugriff

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN compartment <compartment name of Analytics instance>

-

- Optional: Wenn Sie den Traffic über den privaten Zugriffskanal mit Netzwerksicherheitsgruppenregeln einschränken möchten, können Sie dies beim Erstellen des Kanals tun, oder Sie können die Aufgabe später speichern.

Wenn Sie Netzwerksicherheitsgruppen beim Erstellen des privaten Zugriffskanals konfigurieren möchten, stellen Sie sicher, dass die Netzwerksicherheitsgruppen vorhanden sind und Sie über die erforderlichen Policys zur Verwendung von Netzwerksicherheitsgruppen verfügen.

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE network-security-groups IN TENANCY

-