Aprovisionamiento JIT de ADFS a OCI IAM

En este tutorial, configurará el aprovisionamiento Just-In-Time (JIT) entre OCI y Microsoft ADFS, donde ADFS actúa como IdP.

Puede configurar el aprovisionamiento de JIT para que se puedan crear identidades en el sistema de destino durante el tiempo de ejecución, a medida que realizan una solicitud de acceso al sistema de destino.

En este tutorial se tratan los siguientes pasos:

- Actualice las configuraciones de usuario de confianza en ADFS.

- Actualice el ADFS IdP en OCI IAM para JIT.

- Pruebe que puede aprovisionar usuarios desde ADFS a OCI IAM.

Este tutorial es específico de IAM con dominios de identidad.

Para realizar este tutorial, debe tener lo siguiente:

- Una cuenta de pago de Oracle Cloud Infrastructure (OCI) o una cuenta de prueba de OCI. Consulte Cuenta gratuita de Oracle Cloud Infrastructure.

- Rol de administrador de dominio de identidad para el dominio de identidad de OCI IAM. Consulte Understanding Administrator Roles.

- Una instalación de ADFS. Nota

En este tutorial se describe el uso del software ADFS proporcionado con Microsoft Windows Server 2016 R2. - Además, debe verificar que:

- Existe el mismo usuario en OCI y ADFS.

- ADFS está funcionando.

- Abra la utilidad de gestión de ADFS. Por ejemplo, en la utilidad Windows 2016 Server Manager, seleccione Herramientas y, a continuación, seleccione Microsoft Active Directory Federation Services Management.

- En ADFS, seleccione Confianza de usuario de confianza.

- Haga clic con el botón derecho en Relying Partying Trust que configuró anteriormente para OCI denominado

OCI IAMen el tutorial SSO entre OCI y ADFS. - Seleccione Editar política de emisión de reclamación.

- Edite la reclamación de correo electrónico para agregar tres reglas de reclamación adicionales para Nombre, Apellidos y Grupo.

Atributo de nombre:

- Atributo de LDAP:

Given-Name - Tipo de reclamación saliente:

Given Name

Atributo de nombre:

- Atributo de LDAP:

Surname - Tipo de reclamación saliente:

Surname

Atributo de grupo:

- Atributo de LDAP:

Token-Groups - Unqualified Names - Tipo de reclamación saliente:

Group

- Atributo de LDAP:

- Seleccione Aceptar en la página de reglas y, a continuación, Aceptar de nuevo.

Puede agregar atributos adicionales que se adapten a los requisitos de su negocio, pero solo los necesita para este tutorial.

En la consola de OCI IAM, configure el ADFS IdP para JIT.

-

Abra un explorador soportado e introduzca la URL de la consola:

- Introduzca su Nombre de cuenta en la nube, también conocido como su nombre de arrendamiento, y seleccione Siguiente.

- Seleccione el dominio de identidad que se utilizará para configurar SSO.

- Inicie sesión con su nombre de usuario y contraseña.

- Abra el menú de navegación y seleccione Identidad y seguridad.

- En Identidad, seleccione Dominios.

- Seleccione el dominio de identidad en el que ya ha configurado ADFS como IdP en el paso 1 del tutorial "SSO entre OCI y ADFS".

- Seleccione Seguridad en el menú de la izquierda y, a continuación, Proveedores de identidad.

- Seleccione el ADFS IdP.

- En la página IdP de ADFS, seleccione Configurar JIT.

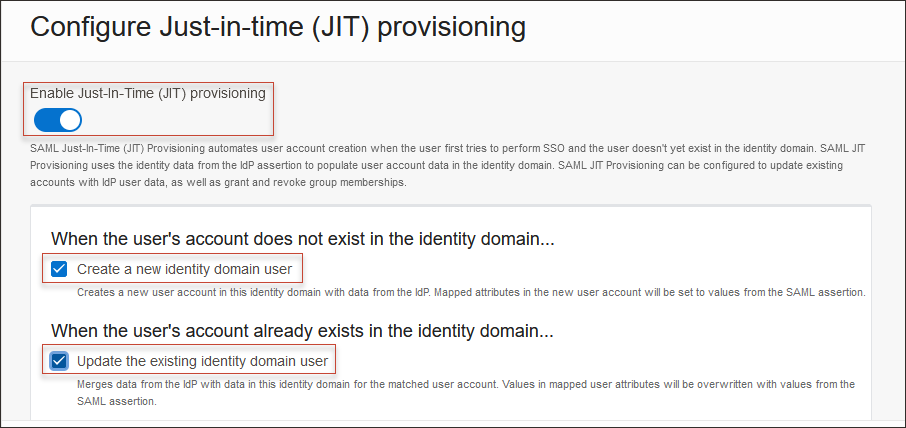

- En la página de aprovisionamiento de configuración a tiempo (JIT):

- Seleccione Activar aprovisionamiento Just-In-Time (JIT).

- Seleccione Crear un nuevo usuario de dominio de identidad.

- Seleccione Actualizar usuario de dominio de identidad existente.

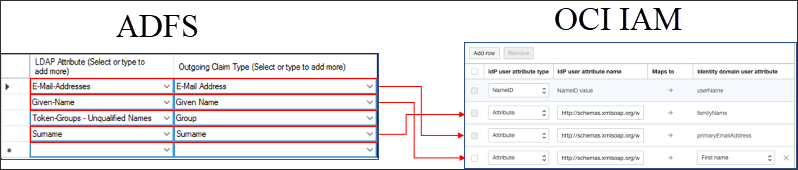

- En Asignar atributos de usuario:

- Deje la primera fila de

NameIDsin cambios. - Para otros atributos, en atributo de usuario IdP, seleccione

Attribute. - Proporcione el nombre de atributo de usuario IdP de la siguiente manera:

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Seleccione Agregar fila:

- En atributo de usuario IdP, seleccione

Attribute. - Para el nombre de atributo de usuario IdP, introduzca

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- En atributo de usuario IdP, seleccione

- Deje la primera fila de

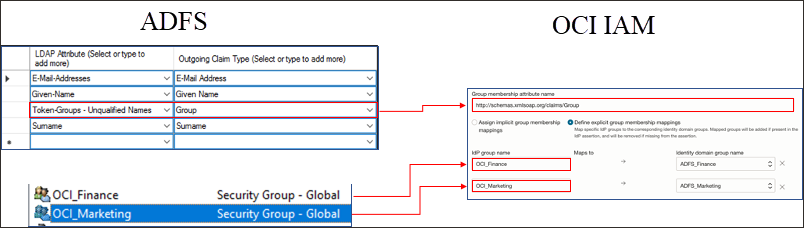

- Seleccione Asignar asignación de grupo.

- Introduzca el nombre de atributo de miembros del grupo. Utilice

http://schemas.xmlsoap.org/claims/Group. - Seleccione Definir asignaciones de miembros de grupo explícitas.

- En IdP, el nombre de grupo se asigna al nombre de grupo de dominios de identidad, haga lo siguiente:

- En IdP Nombre de grupo, proporcione el nombre del grupo en ADFS que estará presente en la afirmación de SAML enviada por ADFS.

- En Nombre de grupo de dominio de identidad, en OCI IAM, seleccione el grupo en OCI IAM que se va a asignar al grupo correspondiente en ADFS.

- En Reglas de asignación, seleccione lo siguiente:

- Al asignar miembros de grupo: Fusionar con miembros de grupo existentes

- Cuando no se encuentra un grupo: Ignore the missing group

Nota

Seleccione opciones según los requisitos de su organización. - Seleccione Guardar cambios.

- En ADFS, cree un usuario en ADFS que no exista en OCI IAM.

- Reinicie el explorador e introduzca la URL de la consola para acceder a la consola de OCI:

cloud.oracle.com - Introduzca el Nombre de cuenta de nube, también conocido como el nombre de arrendamiento, y seleccione Siguiente.

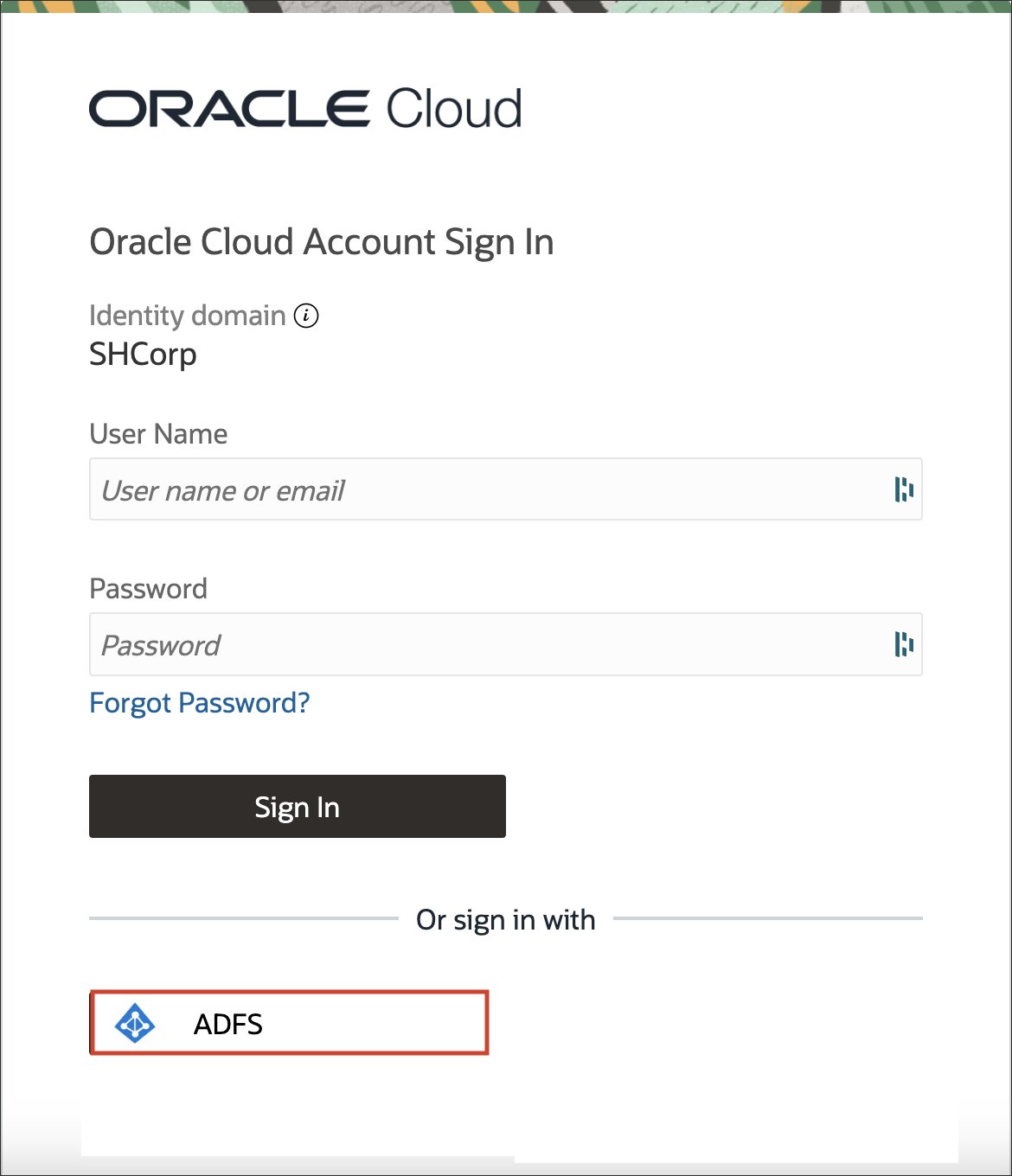

- Seleccione el dominio de identidad en el que se ha activado la configuración de JIT.

- En las opciones de inicio de sesión, seleccione ADFS.

- En la página de conexión de ADFS, proporcione las credenciales del usuario recién creado.

- En una autenticación correcta, se crea una cuenta para el usuario en OCI IAM y el usuario se conecta a la consola de OCI.

Puede ver el nuevo usuario en el dominio de OCI y verificar que tiene los mismos atributos de identidad y afiliaciones a grupos que ha introducido.

¡Enhorabuena! Ha configurado correctamente el aprovisionamiento de JIT entre ADFS y OCI IAM.

Para obtener más información sobre el desarrollo con productos Oracle, consulte estos sitios: