プライベート・エンドポイントの前提条件

Oracle Fusion Data Intelligenceインスタンスをプライベート・エンドポイントでプロビジョニングするには、次のリソースがすでに作成されている必要があります。

- 可用性が/28 (14 IPアドレス)以上のVCNにOracle Fusion Data Intelligenceおよびプライベート・サブネットをデプロイする予定のリージョン内の仮想クラウド・ネットワーク(VCN)。これは、プロビジョニング後に変更できます。インスタンス作成の失敗を回避するには、次のトグルが有効になっていることを確認します。

- VCNの作成時に、「このVCNでDNSホスト名を使用」トグル。

- サブネットの作成時に、「このサブネットでのDNSホスト名の使用」トグル。

VCNとサブネットの作業を参照してください。

- 自分(またはOracle Fusion Data Intelligenceインスタンスの作成を計画しているユーザーまたはユーザー)が、VCNにアクセスするために必要なポリシーを持っていることを確認します。

次のオプションから、最適なレベルを選択します。

限定されたリソース・アクセス・ポリシー

-

Allow any-user to use vnics in tenancy where request.principal.type = 'fawservice' -

Allow any-user to read vcns in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use network-security-groups in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use private-ips in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use subnets in tenancy where request.principal.type = 'fawservice'

Oracle Cloud Infrastructure Consoleから仮想ネットワーク・ファミリを表示および管理する場合は、次のポリシーを作成できます:

-

Allow group FAWAdmin.grp to read virtual-network-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage vnics <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use subnets <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use private-ips <in compartment your-compartment or in tenancy>

広範囲のリソース・アクセス・ポリシー

Allow any-user to manage virtual-network-family in tenancy where request.principal.type = 'fawservice'Oracle Cloud Infrastructure Consoleから仮想ネットワーク・ファミリを表示および管理する場合は、次のポリシーを作成できます:Allow group FAWAdmin.grp to manage virtual-network-family <in compartment compartment-name or in tenancy>これら以外に、次の一般的なサービス・ポリシーを作成する必要があります。

-

Allow group FAWAdmin.grp to manage analytics-warehouse <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-warehouse-work-requests <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage autonomous-database-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage analytics-instances <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-instance-work-requests <in compartment your-compartment or in tenancy>

-

- オプション: ネットワーク・セキュリティ・グループ・ルールを使用してトラフィック(イングレスおよびエグレス)を制限する場合は、Oracle Fusion Data Intelligenceインスタンスの作成時に制限する必要があります。ビジネス要件を満たすには、最大5つのネットワーク・セキュリティ・グループを指定できます。ネットワーク・セキュリティ・グループがOracle Fusion Data Intelligenceと同じVCNに存在し、ネットワーク・セキュリティ・グループを使用するために必要な次のポリシーがあることを確認します。

Allow group FAWAdmin.grp to use network-security-groups <in compartment your-compartment or in tenancy>ネットワーク・セキュリティ・グループのNSGを作成するにはを参照してください。

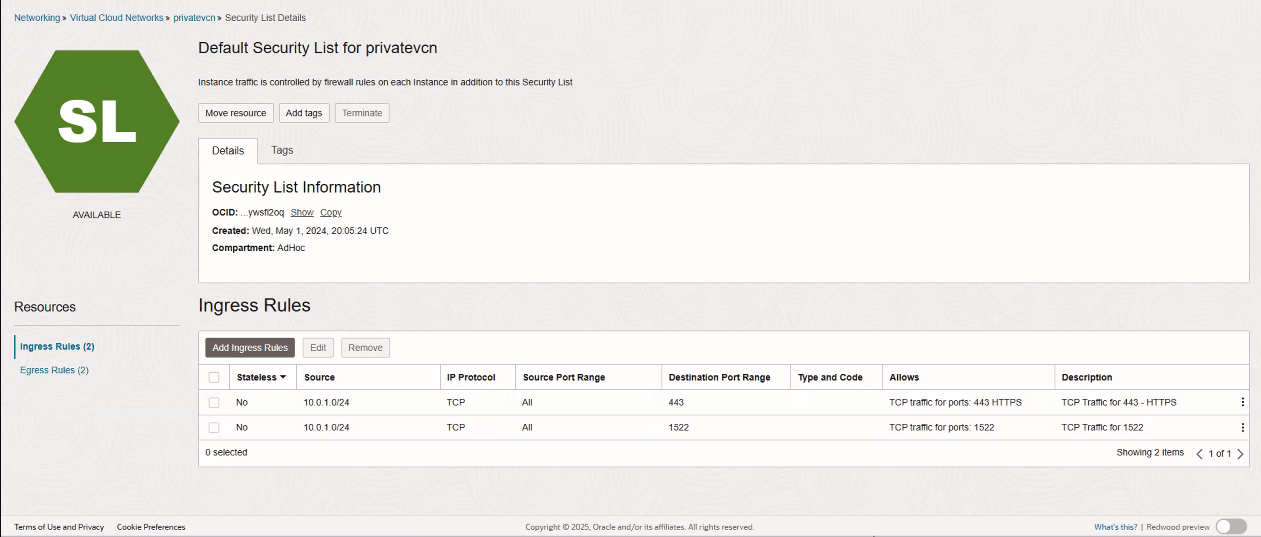

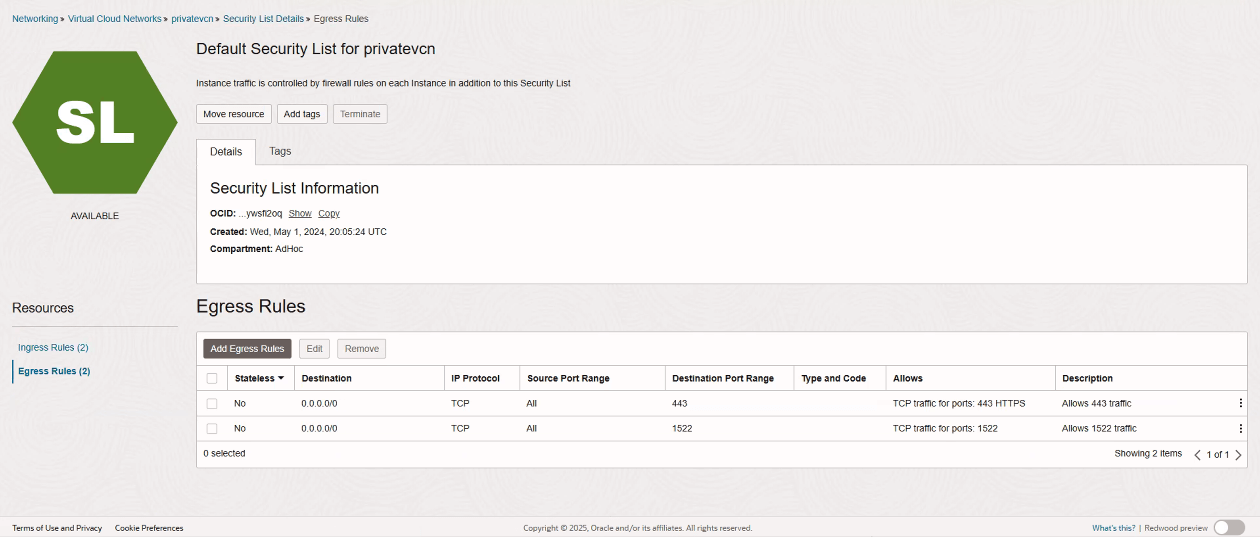

- ネットワーク・セキュリティ・グループまたはVCNのセキュリティ・ルール情報の入力中に、Oracle Autonomous Data Warehouseのポート1522およびOracle Analytics Cloudのポート443で指定されたインバウンド・トラフィック。VCN/SUBNET CIDRブロックで、ポート443および1522へのルールのイングレスおよびエグレスが許可されていることを確認します。ノート

プライベート・エンドポイントを使用するOracle Fusion Data Intelligenceインスタンスの機能には、これらの両方のポートが必要です。