Schlüsselverwendung überwachen

Erfahren Sie, wie Sie die Schlüsselverwendung in Oracle Cloud Infrastructure mit Logdaten überwachen.

Die Überwachung der Verwendung von Schlüsseln für Verschlüsselungs- und Entschlüsselungsvorgänge kann für verschiedene Anwendungsfälle von Nutzen sein, darunter die folgenden:

- Lebenszyklusmanagement: Das Verständnis, wann ein Schlüssel zuletzt verwendet wurde, ist entscheidend, um fundierte Aufbewahrungsentscheidungen zu treffen. Häufig verwendete Schlüssel, z. B. diejenigen, die Datenbank-Workloads unterstützen, können trotz begrenzter Aktivitäten weiterhin betrieblich wichtig sein. Durch die Erweiterung der Logaufbewahrung über OCI Connector Hub erhalten Sie einen tieferen Einblick in historische Nutzungsmuster, sodass Teams risikobewusste Entscheidungen darüber treffen können, ob Schlüssel beibehalten, rotiert oder eingestellt werden sollen.

- Sicherheit: Durch das Monitoring der Schlüsselverwendung können Sie auf ungewöhnliche Aktivitäten aufmerksam gemacht werden.

- Überwachen oder Untersuchen des Anwendungsverhaltens: Wenn Sie das Anwendungsverhalten mit der Schlüsselverwendung korrelieren, können Sie nützliche Informationen zur Lösung von Problemen mit Ihren Anwendungen oder zur Verbesserung ihrer Performance erhalten.

In diesem Thema wird beschrieben, wie Sie die Schlüsselverwendung mit Oracle Cloud Infrastructure-(OCI-)Logs überwachen können.

Verfügbare Loggingdaten

Der OCI-Logging-Service stellt verschiedene Arten von Logs bereit, darunter die folgenden:

Auditlogs

Auditlogs: Mit Auditlogs können Sie Managementvorgänge überwachen, wie:

- Vorgänge zum Erstellen, Aktualisieren und Löschen von Schlüsseln und Vaults

- Rotationsvorgänge für Schlüssel

In Auditlogs werden keine kryptografischen Vorgänge wie Decrypt oder GenerateDataEncryptionKey (Data-Plane-Aktivität) aufgezeichnet, die stattdessen optional in Servicelogs aufgezeichnet werden.

Servicelogs

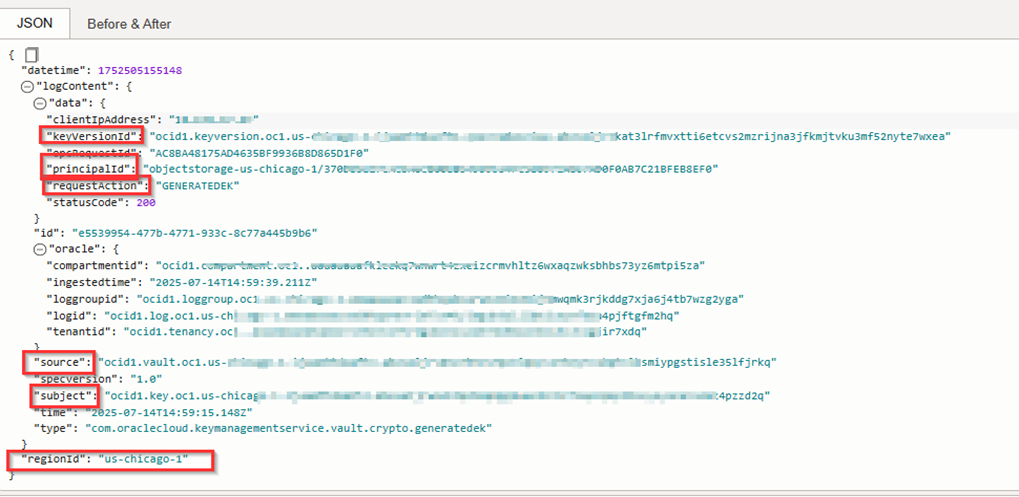

Servicelogs müssen vom Kunden aktiviert werden, damit sie verwendet werden können. Wenn diese Option für die Schlüsselverwaltung aktiviert ist, erfassen Servicelogs Metadaten, darunter:

- Aufrufprinzip (der Benutzer, die Funktion oder die Instanz, die den Schlüsselvorgang ansteuert)

- Schlüssel-OCID

- Schlüsselversion

- Vorgangstyp (Beispiel:

Decrypt) - Zeitstempel

- Vault- und Compartment-Details

Servicelogs erfassen keine sensiblen Informationen, die die Datensicherheit für Ihr Unternehmen oder Ihre Kunden beeinträchtigen würden. Vollständige Details zu den Daten, die Servicelogs für Key Management erfassen, finden Sie unter Details zu Key Management.

Servicelogs für einen Vault aktivieren

Um Servicelogs zu aktivieren, benötigen Sie die erforderlichen IAM-Berechtigungen. Weitere Informationen finden Sie unter Details zum Logging in der IAM-Servicedokumentation.

Beachten Sie, dass Servicelogs auf Vault-Ebene aktiviert sind. Wiederholen Sie die Schritte in diesem Thema für jeden regionalen Vault, für den Sie das Logging aktivieren möchten.

Weitere Informationen finden Sie in der Dokumentation zum Logging-Service unter Logging für eine Ressource aktivieren.

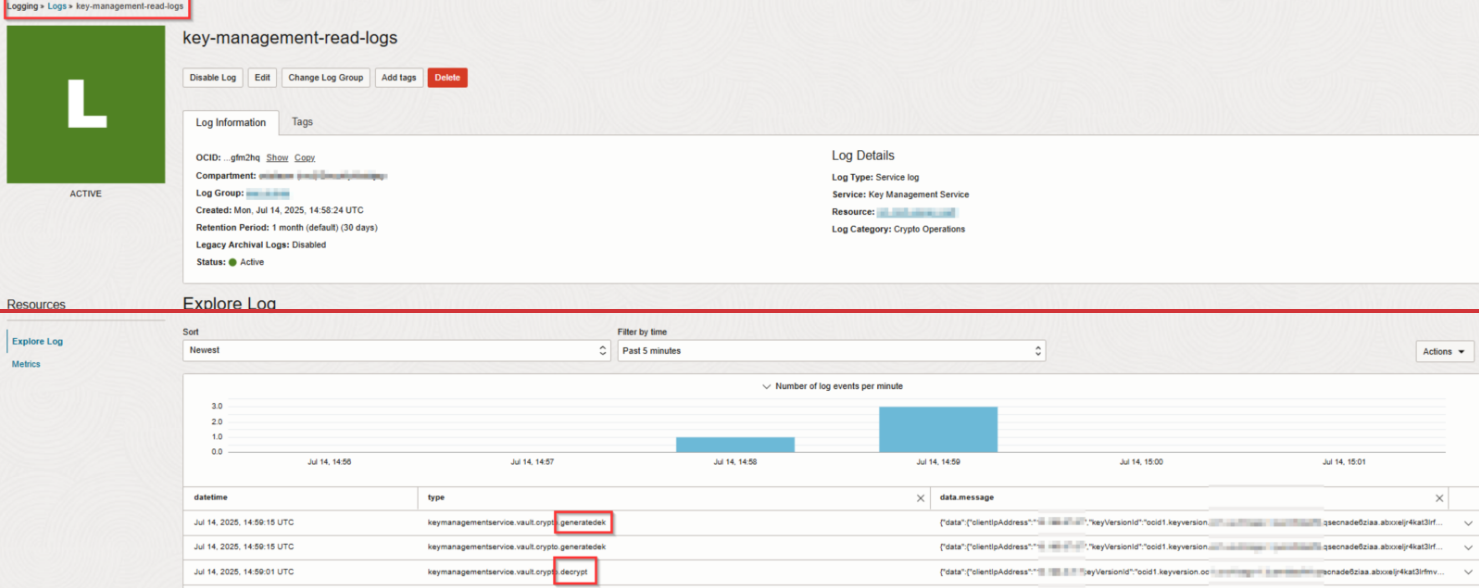

KMS-Protokolle anzeigen und abfragen

Logs an Object Storage oder externe Plattformen wie SIEM senden

Servicelogs werden standardmäßig 30 Tage lang gespeichert. Verwenden Sie zur langfristigen Aufbewahrung oder externen Analyse Connector Hub, um Logs an Zielziele weiterzuleiten, wie:

- Objektspeicher

- Loganalyse

- Externe Ziele wie SIEM

In den folgenden Themen finden Sie weitere Informationen: