Szenario: Direkte Verbindung zur Datenbank IoT herstellen

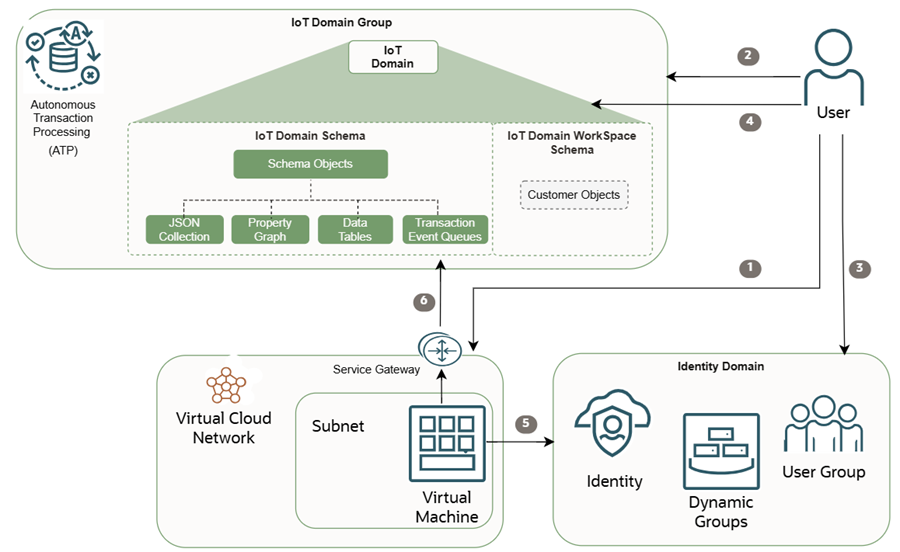

In diesem Szenario wird gezeigt, wie Sie den Zugriff konfigurieren, um eine direkte Verbindung zur Datenbank IoT herzustellen. Jede IoT-Domaingruppe verwendet eine dedizierte Datenbankinstanz, die von allen IoT-Domains in dieser Domaingruppe gemeinsam verwendet wird.

Das Datenbankschema der IoT-Domain enthält die Metadaten und Daten der digitalen Zwillingsressourcen, die mit einer IoT-Domain verknüpft sind.

Gehen Sie folgendermaßen vor, um den Zugriff auf Ihre IoT-Daten zu konfigurieren, damit Sie das IoT-Datenbankschema abfragen können, um Tabellen und Transaktionsereigniswarteschlangen direkt in der Datenbank anzuzeigen.

Schritt 1: VCN erstellen, um direkte Datenbankkonnektivität mit dem Datenhost aufzulisten

Konfigurieren Sie ein VCN mit einem Subnetz und einem Servicegateway, um direkt auf eine private und sichere Verbindung zur Datenbank zuzugreifen.

- Melden Sie sich im Internet of Things-Mandanten als Administrator an.

- Öffnen sie das Navigationsmenü, und wählen Sie Networking, Virtuelle Cloud-Netzwerke aus.

- Wählen Sie auf der Listenseite Virtuelle Cloud-Netzwerke die Option VCN erstellen aus.

- Geben Sie einen aussagekräftigen Namen für das VCN ein. Er muss nicht eindeutig sein und kann später in der Konsole nicht geändert werden (sie können den Namen jedoch mit der Identitätsdomain-API oder der CLI ändern). Geben Sie dabei keine vertraulichen Informationen ein.

- Prüfen Sie, in welchem Compartment das VCN erstellt werden soll, und wählen Sie bei Bedarf ein anderes Compartment. Hinweis

Ihr VCN muss sich in derselben Region wie Ihre IoT-Domaingruppe, die IoT-Domain und alle anderen IoT-Ressourcen befinden. Die maximale Anzahl von VCNs, die Sie einer Domaingruppe IoT zuordnen können, beträgt 5. - Geben Sie im Abschnitt IPv4 CIDR-Blöcke einen IP-Bereich ein, der auf die Datenbank zugreifen darf. Beispiel:

10.0.0.0/16Eine vollständige Liste der Einstellungen finden Sie unter VCN erstellen.

- Wählen Sie VCN erstellen aus.

- Die Detailseite Virtuelles Cloud-Netzwerk wird geöffnet. Wählen Sie die Registerkarte Subnetze aus. Wählen Sie Subnetz erstellen aus.

Weitere Informationen finden Sie unter Subnetz erstellen und Überblick über VCNs und Subnetze.

- Gehen Sie auf der Seite Subnetz erstellen wie folgt vor:

- Geben Sie einen benutzerfreundlichen Namen für das Subnetz ein. Er muss nicht eindeutig sein und kann später in der Konsole nicht geändert werden (sie können ihn jedoch später mit der Identitätsdomain-API ändern). Geben Sie dabei keine vertraulichen Informationen ein.

- Prüfen Sie das Compartment, in dem Sie das Subnetz erstellen möchten. Wählen Sie bei Bedarf ein anderes Compartment aus.

- Wählen Sie den Subnetztyp Regional aus. Ein regionales Subnetz bedeutet, dass das Subnetz Ressourcen in einer der Availability-Domains der Region enthalten kann.

- Geben Sie einen IPv4 CIDR-Block ein. Beispiel:

10.0.0.0/16. - Wählen Sie den Zugriff auf Privates Subnetz aus, um öffentliche IP-Adressen für Instanzen in diesem Subnetz zu untersagen.

- Aktivieren Sie das Kontrollkästchen DNS-Hostnamen in diesem Subnetz verwenden.

- Geben Sie den DNS-Domainnamen mit dem DNS-Labelnamen des Subnetzes ein:

<subnet_DNS_label>.<VCN_DNS_label>.oraclevcn.com - Wählen Sie unter Compartment DHCP-Optionen das Compartment mit den IoT-Ressourcen aus. Wählen Sie unter "Dhcp-Optionen" die Option Standard-Dhcp-Optionen aus.

- Wählen Sie für das Sicherheitslisten-Compartment das Compartment mit den IoT-Ressourcen aus. Wählen Sie Sicherheitsliste aus.

- Wählen Sie Subnetz erstellen aus.

- Die Detailseite Virtuelles Cloud-Netzwerk wird geöffnet. Wählen Sie die Registerkarte Gateways aus. Wählen Sie unter Servicegateways die Option Servicegateway erstellen aus.

Weitere Informationen finden Sie unter Verfügbare Service-CIDR-Labels auf der Seite Servicegateway erstellen.

- Geben Sie einen Namen für das Servicegateway ein. Er muss nicht eindeutig sein. Geben Sie dabei keine vertraulichen Informationen ein. Wählen Sie das Compartment aus, in welchem Sie das Gateway erstellen möchten. Wählen Sie bei Bedarf ein anderes Compartment aus.

- Wählen Sie unter Services die Option Alle <region>-Services in Oracle Services Network aus.

- Wählen Sie Erweiterte Optionen aus, und wählen Sie unter Routentabellenverknüpfung das Routentabellen-Compartment aus. Verwenden Sie das Compartment für die zugehörigen IoT-Ressourcen. Die IoT-Ressourcen können sich in verschiedenen Compartments befinden und müssen sich in derselben Region befinden.

- Wählen Sie Servicegateway erstellen aus.

- Die Detailseite für Virtuelle Cloud-Netzwerke wird geöffnet, und wählen Sie die Registerkarte Routing aus.

- Wählen Sie unter Routentabellen die Standardroutentabelle aus.

- Wählen Sie die Registerkarte Routingregeln, und wählen Sie Routingregeln hinzufügen aus.Weitere Informationen finden Sie unter Routingregel hinzufügen.

- Wählen Sie unter Zieltyp die Option Servicegateway aus.

- Wählen Sie unter Zielservice die Option Alle <region>-Services in Oracle Services Network aus.

- Wählen Sie Zielservicegateway-Compartment aus: Wählen Sie dasselbe Compartment aus, das Sie beim Erstellen des Servicegateways im vorherigen Schritt ausgewählt haben.

- Wählen Sie das im vorherigen Schritt erstellte Zieldienstgateway aus.

- Wählen Sie Routingregeln hinzufügen aus.

- Die Detailseite Virtuelles Cloud-Netzwerk wird geöffnet. Wählen Sie die Registerkarte Sicherheit aus. Wählen Sie Netzwerksicherheitsgruppe erstellen aus.

- Geben Sie einen Namen ein, und wählen Sie dasselbe Compartment aus, das Sie im vorherigen Schritt ausgewählt haben.

- Wählen Sie im Abschnitt Regel für die Richtung die Option Egress aus.

- Wählen Sie unter Zieltyp die Option CIDR aus.

- Geben Sie im Feld Ziel-CIDR das CIDR für Ihre Umgebung ein. Beispiel:

0.0.0.0/0 - Wählen Sie unter IP-Protokolle die Option Alle Protokolle aus.

- Wählen Sie Erstellen. Weitere Informationen finden Sie unter Netzwerksicherheitsgruppe.

- Zeigen Sie die Details für die Netzwerksicherheitsgruppe an.

- Kopieren Sie auf der Detailseite des virtuellen Cloud-Netzwerks die OCID für das VCN oder die VCNs. Verwenden Sie diese VCN-OCID oder -OCIDs im nächsten Schritt.

Schritt 2: Fügen Sie die VCN-OCID zur IoT-Domaingruppe hinzu

Um die folgenden Schritte auszuführen, muss Ihr Benutzer mindestens Lesezugriff auf das VCN oder die VCNs haben, die Sie der Domaingruppe IoT hinzufügen möchten. Informationen zur Bestätigung, ob Sie Lesezugriff auf das VCN haben, finden Sie unter Details eines VCN abrufen, um die VCNs anzuzeigen, auf die Sie Zugriff haben.

Allow any-user to {VCN_READ} in compartment <compartment-name> where request.principal.type = 'iotdomain'Verwenden Sie den Befehl

oci iot domain-group configure-data-accessund die erforderlichen Parameter, um den Datenzugriff für die Domaingruppe IoT zu konfigurieren. Ersetzen Sie<vcn-ocids>durch die OCIDs für die VCNs für die Domaingruppe IoT. Je nach Konfiguration können Sie eine VCN-OCID oder mehrere VCN-OCIDs im folgenden Format einschließen:Anweisungen zur Verwendung der Konsole oder der API zum Hinzufügen des VCN zur Domaingruppe IoT finden Sie unter Datenzugriff für eine Domaingruppe IoT konfigurieren.oci iot domain-group configure-data-access --db-allow-listed-vcn-ids '["ocid1.vcn.OCID","ocid2.vcn.OCID"]' --iot-domain-group-id <domain-group-OCID>Hinweis

Die maximale Anzahl an VCNs, die Sie einer Domaingruppe IoT zuordnen können, beträgt 5.Verwenden Sie nach einigen Minuten den Befehl

oci iot domain-group getund die erforderlichen Parameter, um die Details der Domaingruppe IoT einschließlich der Datenbankverbindungsdetails der Domaingruppe abzurufen und zu bestätigen, dass sie konfiguriert ist. Ersetzen Sie<iot-domain-group-OCID>durch die OCID für die Domaingruppe IoT:oci iot domain-group get --iot-domain-group-id <iot-domain-group-OCID>Diese Beispielantwort zeigt, dass die Domaingruppe aktiv ist:

"lifecycleState": "ACTIVE". Wenn sie konfiguriert ist, enthält diese Antwort die Datenbankverbindungsdetails für die Domaingruppe:db-allow-listed-vcn-ids: Beachten Sie, dass das VCN angezeigt wird.db-connection-stringdb-token-scope{ "data": { "compartment-id": "<compartment-OCID>", "data-host": "<domain-group-short-id>.iot-data.<region>.oci.oraclecloud.com", "db-allow-listed-vcn-ids": '["<vcn-OCID>"]', "db-connection-string": null, "db-token-scope": null, "defined-tags": { "Oracle-Tags": { "CreatedBy": "default/user", "CreatedOn": "2025-08-05T18:15:41.260Z" } }, "description": null, "display-name": "<your-iot-domain-group-name>", "freeform-tags": {}, "id": "<domain-group-OCID>", "lifecycle-state": "ACTIVE", "system-tags": {}, "time-created": "2025-08-05T18:15:43.054000+00:00", "time-updated": "2025-08-05T18:27:53.655000+00:00" }, "etag": "<unique-id>" }

Schritt 3: Compute-Instanz für SSH-Zugriff erstellen

Durch das Erstellen einer Compute-Instanz und eines virtuellen Cloud-Netzwerks (VCN) in Oracle Cloud Infrastructure wird Secure Shell-(SSH-)Zugriff auf Compute-Ressourcen bereitgestellt und eine sichere isolierte Netzwerkumgebung für Ihre virtuelle Maschine erstellt. Das VCN bestimmt, wie auf Ihre Instanz zugegriffen wird, während die Compute-Instanz der virtuelle Server ist, mit dem Sie eine Verbindung herstellen müssen.

Sie können eine Compute-Instanz zum Hosten der Anwendungen erstellen, Rechenleistung für Ihre Workload bereitstellen und ein virtuelles Cloud-Netzwerk (VCN) als Ziel festlegen, um die Instanz in einem privaten, sicheren Netzwerk in der Cloud zu erstellen, wodurch die Konnektivität und Isolation von anderen Netzwerken und dem öffentlichen Internet kontrolliert wird. Die Verwendung eines VCN ist für Netzwerksicherheit und -konnektivität von wesentlicher Bedeutung. So können Sie Subnetze, Gateways und Regeln definieren, um die Kommunikation von Instanzen mit anderen Ressourcen zu verwalten. Weitere Informationen finden Sie unter Überblick über VCNs und Subnetze und Compute-Service - Überblick.

- Öffnen sie das Navigationsmenü, und wählen Sie Compute aus. Wählen Sie unter Compute die Option Instanzen aus. Wählen Sie Instanz erstellen aus.

- Geben Sie einen Namen für die Instanz ein. Sie können den Namen später hinzufügen oder ändern. Der Name muss nicht eindeutig sein, weil eine Oracle Cloud-ID (OCID) die Instanz eindeutig identifiziert. Geben Sie dabei keine vertraulichen Informationen ein. Wählen Sie das Compartment aus, in dem die Instanz erstellt werden soll. Alle IoT-Ressourcen müssen sich in derselben Region befinden.

- In einigen Fällen können die Standardoptionen gelten. Informationen zum Konfigurieren bestimmter Optionen für Ihre Compute-Instanz finden Sie unter Instanzen erstellen. Wählen Sie die Availability-Domain aus, in dem Sie die Instanz erstellen möchten. Wählen Sie Weiter.

- Schalten Sie unter Sicherheit den Schalter um, um die abgeschirmte Instanz zu aktivieren. Wählen Sie Weiter.

- Bestätigen Sie, dass die Option Vorhandenes virtuelles Cloud-Netzwerk auswählen ausgewählt ist.

- Wählen Sie das Compartment des virtuellen Cloud-Netzwerks und das virtuelle Cloud-Netzwerk aus, das im vorherigen Schritt erstellt wurde.

- Bestätigen Sie unter Subnetz, dass die Option Vorhandenes Subnetz auswählen ausgewählt ist. Wählen Sie das regionale Subnetz aus, das im vorherigen Schritt erstellt wurde.

- Bestätigen Sie unter SSH-Schlüssel hinzufügen die Option zum Generieren eines Schlüsselpaares für mich.

- Wählen Sie Private Key herunterladen aus. In Oracle Cloud Infrastructure wird ein RSA-Schlüsselpaar für die Instanz generiert. Der Private Key wird heruntergeladen, damit Sie mit SSH eine Verbindung zur Instanz herstellen können. Wählen Sie Weiter.

- Wählen Sie Erstellen.

Schritt 4: Dynamische Gruppe für Identitätsdomain erstellen

- Melden Sie sich im IoT-Mandanten als Administrator bei der Oracle Cloud Infrastructure-Konsole an.

- öffnen Sie das Navigationsmenü, und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Domains aus.

- Wählen Sie die Registerkarte Dynamische Gruppen, und wählen Sie Dynamische Gruppe erstellen aus.

- Geben Sie einen Namen und optional auch eine Beschreibung ein. Wählen Sie Mit den unten definierten Regeln übereinstimmen aus.

- Geben Sie für Regel 1 Folgendes ein: Ersetzen Sie

instance-OCIDdurch die OCID Ihrer Compute-Instanz, die im vorherigen Schritt erstellt wurde.any{instance.id='instance-OCID'}Sie finden die Compute-Instanz-OCID auf der Seite "Instanzdetails". Öffnen sie das Navigationsmenü, und wählen Sie Compute aus. Wählen Sie unter Compute die Option Instanzen aus. Wählen Sie die Instanz aus, die Sie zum Öffnen der Seite Instanzdetails verwenden möchten.

Die Instanz muss sich in derselben Region wie alle IoT-Ressourcen befinden.

- Wählen Sie Erstellen. Die Informationen der dynamischen Gruppe werden mit der OCID der dynamischen Gruppe angezeigt.

Schritt 5: Bastion erstellen

- Melden Sie sich im IoT-Mandanten als Administrator bei der Oracle Cloud Infrastructure-Konsole an.

- Öffnen Sie das Navigationsmenü, wählen Sie Identität und Sicherheit, und wählen Sie Bastion aus.

- Wählen Sie unter Networking konfigurieren das Compartment des virtuellen Cloud-Zielnetzwerks aus, und wählen Sie das virtuelle Cloud-Zielnetzwerk aus, das im vorherigen Schritt erstellt wurde.

- Wählen Sie das Zielsubnetz-Compartment aus, und wählen Sie das Zielsubnetz aus, das im vorherigen Schritt erstellt wurde.

- Fügen Sie für die CIDR-Blockausnahmelist einen oder mehrere Adressbereiche in CIDR-Notation hinzu, die Sie Verbindungen zu von dieser Bastion gehosteten Sessions erlauben möchten. Beispiel:

0.0.0.0/0Geben Sie einen CIDR-Block in das Eingabefeld an, und wählen Sie entweder den Wert aus, oder drücken Sie die Eingabetaste, um den Wert zur Liste hinzuzufügen. Die maximal zulässige Anzahl an CIDR-Blöcken ist 20. Eine vollständige Liste der Optionen finden Sie unter Bastion erstellen.

Ein begrenzterer Adressbereich bietet bessere Sicherheit.

- Wählen Sie Zu Liste hinzufügen aus.

- Wählen Sie Bastion erstellen aus.

- Die Seite mit den Bastiondetails wird mit der OCID für diese Bastion geöffnet.

- Wählen Sie die Registerkarte Sessions, und wählen Sie Session erstellen.

- Wählen Sie unter Sessiontyp die Option SSH-Portweiterleitungssession aus. Geben Sie einen Session-Namen ein. Weitere Informationen finden Sie unter Portweiterleitungssession in Bastion erstellen.

- Wählen Sie unter Mit dem Zielhost eine Verbindung herstellen die Option Instanzname aus.

- Wählen Sie das Compute-Instanz-Compartment und die Compute-Instanz aus, die im vorherigen Schritt erstellt wurde.

- Geben Sie die Portnummer ein, zu der Sie in der Zielressource eine Verbindung herstellen möchten. Beispiel: ein SSH-Server auf einer Linux-Instanz:

22(Standard) - Wählen Sie unter SSH-Schlüssel hinzufügen die Option SSH-Schlüsselpaar generieren aus. Wählen Sie Private Key speichern und Public Key speichern aus.

- Unter "Erweiterte Optionen" beträgt die Sessionkonfiguration Maximale Sessionlaufzeit 180, und das Intervall Minuten. Wählen Sie Session erstellen aus. Die Seite "Sitzungsliste" wird geöffnet.

- Wählen Sie am Ende der Zeile für die zu verwendende Session das Menü Aktionen aus, und wählen Sie SSH-Befehl kopieren aus.

- Erstellen Sie ein SSH-Portweiterleitungssession an eine virtuelle Maschine, einen SSH-Portweiterleitungstunnel. Öffnen Sie dazu die lokale Befehlszeile oder das lokale Terminal, und führen Sie den für Ihre Umgebung angepassten SSH-Befehl aus.

Ersetzen Sie

<path-to-SSH-private-Key>durch den vollständigen Pfad zu der Private-Key-Datei, die dem Public Key entspricht, den Sie beim Erstellen der Portweiterleitungssession im vorherigen Schritt heruntergeladen haben. Ersetzen Sie<localPort>durch einen verfügbaren lokalen Port auf Ihrem Rechner, den Sie für den Tunnel verwenden möchten. Dies ist der Port, mit dem Sie eine lokale Verbindung herstellen, um auf den weitergeleiteten Service zuzugreifen.

Beispiel:ssh -i <path-to-SSH-private-Key> -p <localPort>:<targetResourceIP>:<targetPort> <sessionOCID>@<bastionPublicIP> -N

Folgen Sie den Anweisungen, um eine Verbindung herzustellen. Nachdem der SSH-Befehl ausgeführt und der Tunnel zu Ihrem Bastionhost eingerichtet wurde, können Sie auf den Service der Zielressource zugreifen, indem Sie eine Verbindung zum im vorherigen Schritt eingerichteten Bastionhost herstellen.ssh -i <privateKey> -p 1224:opc@127.0.0.1[opc@compute-instance-name ~]$ - OCI-CLI installieren.

Das folgende Beispiel gilt für Oracle Linux 9.

Verwenden Sie den Befehldnf, um das Installationsskript des Oracle Cloud Infrastructure-(OCI-)Befehlszeilenschnittstellen-(CLI-)Installationsprogramms auszuführen. Weitere Informationen finden Sie unter Befehlszeilenschnittstelle (CLI). Informationen zur Installation der CLI auf anderen Betriebssystemen und Umgebungen finden Sie unter CLI installieren.sudo dnf install -y python39-oci-cli - Jetzt können Sie die CLI-Befehle

oci iotverwenden.

Schritt 6: Dynamische OCI-Identitätsdomaingruppe zur Domain IoT hinzufügen

Wenn der Datenzugriff für die Domain IoT bereits konfiguriert ist, bestätigen Sie mit dem Befehl oci iot domain get die Datenbankverbindungsdetails für eine vorhandene Domain IoT. Weitere Informationen finden Sie unter Details einer IoT-Domain abrufen.

Sie können auch diesen oci iot domain configure-direct-data-access-Befehl und die erforderlichen Parameter verwenden, um den Zugriff einer IoT-Domain zu konfigurieren und eine direkte Verbindung zur Datenbank herzustellen.

Ersetzen Sie die Mandanten-OCID durch die IoT-Mandanten-OCID für Ihre Umgebung, und ersetzen Sie sie durch den Namen der Identitätsgruppe durch die dynamische Gruppe "Identität". Befolgen Sie dabei diese Richtlinien.

Für den Parameter <identity-group-name> können Sie sich entweder auf die Identitätsgruppe der Benutzer oder auf die dynamische Identitätsgruppe beziehen. In diesem Beispiel wird die im vorherigen Schritt eingerichtete dynamische Gruppe referenziert:

oci iot domain configure-direct-data-access --iot-domain-id <iot-domain-OCID> --db-allow-listed-identity-group-names '["<tenancy-OCID>:<identity-group-name>"]'Wenn sich die <identity-domain-name> nicht in der Standardidentitätsdomain befindet, müssen Sie die <identity-domain-name> angeben. Beispiel: <tenancy-OCID>:<identity-domain-name>/<identity-group-name>

oci iot domain configure-direct-data-access --iot-domain-id <iot-domain-OCID> --db-allow-listed-identity-group-names '["<tenancy-OCID>:<identity-domain-name>/<identity-group-name>"]'Schritt 7: DB-Token mit db-token-scope aus dem Identity Service abrufen, um eine Verbindung zur Datenbank herzustellen

Sowohl der Benutzer als auch die Anwendung, die auf der virtuellen Maschine oder den Maschinen ausgeführt wird, die sich im zulässigen VCN befinden, und kann die db-token mit dem Instanz-Principal über db-token-scope aus dem IAM-Identitätsservice abrufen.

Verwenden Sie den folgenden Befehl: oci iam db-token get --scope --auth instance_principal

oci iam db-token get ab. Ersetzen Sie urn:oracle:db::id::<database-compartment-OCID> durch den Geltungsbereich des Datenbanktokens für die Domaingruppe IoT. oci iam db-token get --scope <urn:oracle:db::id::<database-compartment-OCID> --auth instance_principaliam db-token get --auth instance_principal --scope urn:oracle:db::id::<database-compartment-OCID>

Private key written at /home/opc/.oci/db-token/oci_db_key.pem

db-token written at: /home/opc/.oci/db-token/token

db-token is valid until 2025-08-30 21:09:45Schritt 8: JDBC-URL-TLS-Verbindungszeichenfolge für JDBC-Thin-Treiber ohne Wallet für die Verbindung zur Datenbank verwenden

Sowohl der Benutzer als auch die Anwendung können eine Verbindung zum Datenhost mit dem db-connection-string- und dem OCI-Token herstellen, um die IoT-Domaindaten abzufragen.

Die abgerufene db-token wird dann vom Datenbankclient verwendet. Beispiel: SQL*Plus, SQLcl oder ein JDBC-Treiber, um die Verbindung zu einer Oracle-Datenbank zu authentifizieren, die für die IAM-Tokenauthentifizierung konfiguriert ist.

Während der Anmeldung bei der Datenbank stellt die JDBC-Anwendung ein Token für die Datenbank bereit. Die Datenbank prüft das Token mit einem Public Key, den sie vom Authentifizierungsservice anfordert, und ruft die entsprechenden Mitgliedschaftsinformationen der Benutzergruppe ab, um das Datenbankschema und die Rollenzuordnungen zu suchen, um die Benutzerautorisierung für die Datenbank abzuschließen.

./sql /@"jdbc:oracle:thin:@tcps:adb.<region>.oraclecloud.com:<port>/<database-host-name>.adb.<region>.oraclecloud.com?TOKEN_AUTH=OCI_TOKEN"Darüber hinaus sendet die Anwendung einen signierten Header, der beweist, dass er einen Private Key besitzt, der mit einem im Token eingebetteten Public Key gekoppelt ist. Wenn sowohl das Token als auch die Signatur gültig sind und eine Zuordnung zwischen dem IAM-Benutzer und einem Datenbankbenutzer vorhanden ist, wird der Zugriff auf die Datenbank der JDBC-Anwendung erteilt.

Weitere Informationen zur Verwendung von SQLcl finden Sie in der Oracle SQLcl-Dokumentation.

Jetzt können Sie die IoT-Domaindaten direkt in der Datenbank abfragen.