Federación con Oracle Identity Cloud Service

En este tema, se señalan los temas adecuados para federar Oracle Cloud Infrastructure con Oracle Identity Cloud Service en función de cuándo haya activado su arrendamiento.

Arrendamientos creados el 21 de diciembre de 2018 y fechas posteriores

Estos arrendamientos se federan automáticamente con Oracle Identity Cloud Service y se configuran para aprovisionar a los usuarios federados en Oracle Cloud Infrastructure.

Para gestionar sus usuarios y grupos federados, consulte Gestión de usuarios y grupos de Oracle Identity Cloud Service en la consola de Oracle Cloud Infrastructure.

Para obtener más información sobre la federación, consulte Más información acerca de los usuarios federados de Oracle Identity Cloud Service.

Arrendamientos creados entre el 18 de diciembre de 2017 y el 20 de diciembre de 2018

Estos arrendamientos se federan automáticamente con Oracle Identity Cloud Service. Sin embargo, no están configurados para aprovisionar a los usuarios federados en Oracle Cloud Infrastructure y permitirles tener credenciales adicionales (claves de API, tokens de autenticación, etc.).

Para activar esta función para los usuarios, debe realizar una actualización única. Consulte: Aprovisionamiento de usuarios para usuarios federados.

Una vez realizada esta actualización, consulte Gestión de usuarios y grupos de Oracle Identity Cloud Service en la consola de Oracle Cloud Infrastructure para gestionar sus usuarios y grupos federados.

Arrendamientos creados antes del 18 de diciembre de 2017

Estos arrendamientos se deben federar manualmente con Oracle Identity Cloud Service. Consulte Federación con Oracle Identity Cloud Service, tal como se describe a continuación.

Federación manual con Oracle Identity Cloud Service

Su organización puede tener varias cuentas de Oracle Identity Cloud Service (por ejemplo, una para cada división de la organización). Puede federar varias cuentas de Identity Cloud Service con Oracle Cloud Infrastructure, pero cada confianza de federación que configure debe ser para una única cuenta de Identity Cloud Service.

Antes de seguir los pasos de este tema, consulte Federación con proveedores de identidad para asegurarse de que comprende los conceptos generales sobre federación.

Descripción de los componentes de la federación manual

Credenciales de cliente y aplicación web

Para cada confianza, debe configurar una aplicación web en Oracle Identity Cloud Service (también denominada aplicación de confianza); las instrucciones se encuentran en Instrucciones para la federación con Oracle Identity Cloud Service. La aplicación resultante tiene un juego de credenciales de cliente (un ID de cliente y un secreto de cliente). Al federar la cuenta de Identity Cloud Service con Oracle Cloud Infrastructure, debe proporcionar estas credenciales.

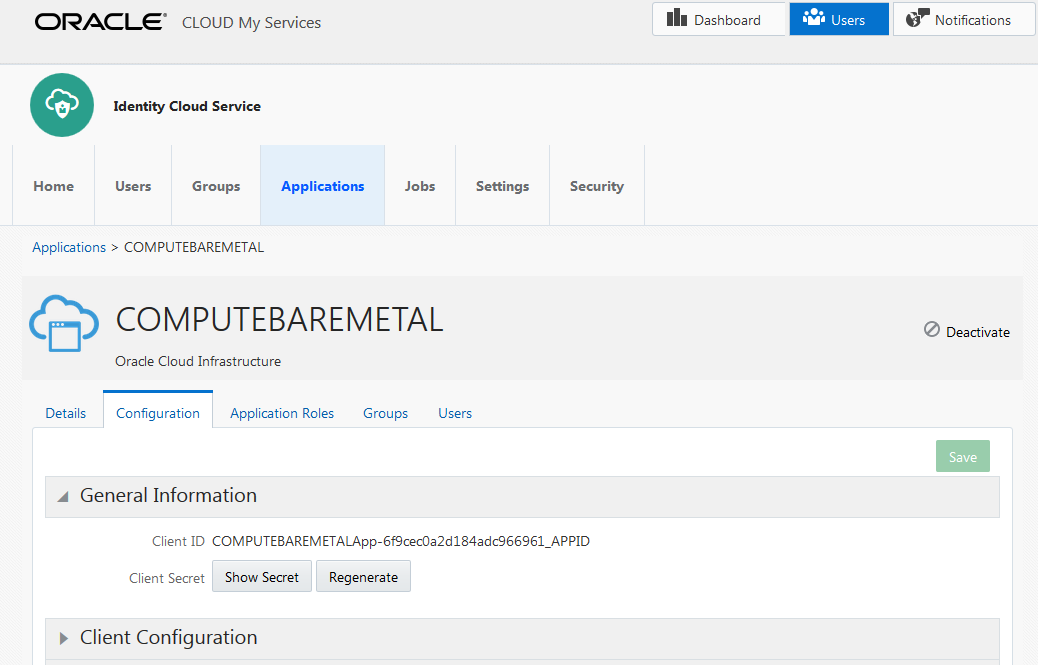

Aplicación COMPUTEBAREMETAL

Una aplicación de confianza en Oracle Identity Cloud Service que contiene el juego de credenciales de cliente (ID de cliente y secreto de cliente) que necesitará proporcionar al federar la cuenta de Identity Cloud Service con Oracle Cloud Infrastructure.

URL necesarias

La forma más sencilla de federar con Oracle Identity Cloud Service es mediante la consola de Oracle Cloud Infrastructure, aunque puede hacerlo mediante programación con la API. Si está utilizando la consola, se le pedirá que proporcione una URL base en lugar de la URL de metadatos. La URL base es la parte izquierda de la URL en la ventana del explorador cuando se conecta a la consola de Identity Cloud Service:

- URL base: <Identity Cloud Service account name>.identity.oraclecloud.com

Si utiliza la API para federar, debe proporcionar la URL de metadatos, que será la URL base y la adición de /fed/v1/metadata, de este modo:

- URL de metadatos: <Identity Cloud Service account name>.identity.oraclecloud.com/fed/v1/metadata

La URL de metadatos enlaza directamente al XML proporcionado por IdP necesario para federar. Si está utilizando la API, debe proporcionar tanto la URL de metadatos como los metadatos en sí mismos al federar. Para obtener más información, consulte Gestión de proveedores de Identidad en la API.

Aplicación OCI-V2-<tenancy_name>

Cuando federa manualmente una cuenta de Oracle Identity Cloud Service con Oracle Cloud Infrastructure, se crea automáticamente una nueva aplicación SAML denominada OCI-V2-<tenancy_name> en esa cuenta de Oracle Identity Cloud Service. Si más adelante necesita suprimir el proveedor de identidad de Oracle Identity Cloud Service del arrendamiento de Oracle Cloud Infrastructure, asegúrese de suprimir también el archivo OCI-V2-<tenancy_name> de Oracle Identity Cloud Service. Si no lo hace y, posteriormente, intenta federar de nuevo la misma cuenta de Oracle Identity Cloud Service, obtendrá un error 409 indicando que ya existe una aplicación con el mismo nombre (es decir, OCI-V2-<tenancy_name>).

Usuario aprovisionado

Oracle Identity Cloud Service asigna un usuario aprovisionado en Oracle Cloud Infrastructure y se sincroniza con un usuario federado gestionado en Oracle Identity Cloud Service. El usuario aprovisionado puede tener credenciales especiales de Oracle Cloud Infrastructure como claves de API y tokens de autenticación para permitir el acceso mediante programación. Los usuarios aprovisionados no pueden tener contraseñas de consola.

Instrucciones para la federación con Oracle Identity Cloud Service

A continuación, se muestra el proceso general que debe seguir un administrador para configurar el proveedor de identidad, así como las instrucciones para cada paso. Se supone que el administrador es un usuario de Oracle Cloud Infrastructure con las credenciales y el acceso necesarios.

-

Conéctese a Oracle Identity Cloud Service. Realice una de las siguientes opciones, según corresponda:

Opción A: obtenga la información necesaria de la aplicación COMPUTEBAREMETAL; tendrá que realizar los pasos de configuración de Oracle Cloud Infrastructure.

Opción B: si Oracle Identity Cloud Service no incluye la aplicación COMPUTEBAREMETAL, configure una aplicación de confianza.

-

En Oracle Cloud Infrastructure, configure la federación:

- Configure Oracle Identity Cloud Service como proveedor de identidad.

- Asigne grupos de Oracle Identity Cloud Service a grupos de IAM.

- En Oracle Cloud Infrastructure, configure las políticas de IAM para los grupos de IAM con el fin de definir el acceso que desea que tengan los miembros de los grupos asignados.

- Informe a sus usuarios del nombre de su arrendatario de Oracle Cloud Infrastructure y de la URL de la consola, https://cloud.oracle.com.

- Vaya a la consola de Oracle Identity Cloud Service y conéctese con privilegios de administrador. Asegúrese de que está viendo la consola de administración.

-

En la consola de Identity Cloud Service, seleccione Aplicaciones. Se muestra la lista de aplicaciones de confianza.

- Seleccione COMPUTEBAREMETAL. Si la instancia no incluye la aplicación COMPUTEBAREMETAL, realice el paso 1, opción B en su lugar.

- Seleccione Configuración.

-

Amplíe Información general. Se muestra el ID de cliente. Seleccione Mostrar secreto para mostrar el secreto de cliente.

-

Registre el ID y el secreto de cliente. Tienen un aspecto similar al siguiente:

- ID de cliente: de06b81cb45a45a8acdcde923402a9389d8

- Secreto de cliente: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

Realice este paso solo si no ha podido realizar el paso 1, opción A.

Resumen: en Oracle Identity Cloud Service, debe crear una aplicación confidencial (también llamada aplicación de confianza) con propiedades concretas descritas en las siguientes instrucciones. Para obtener la documentación general de Oracle Identity Cloud Service, consulte Agregar una aplicación confidencial.

Instrucciones para Oracle Identity Cloud Service:

- Vaya a la consola de Oracle Identity Cloud Service e inicie sesión con privilegios para crear la aplicación. Asegúrese de que está viendo la consola de administración.

-

Agregue una aplicación confidencial (o de confianza) que permita la interacción segura mediante programación entre Oracle Cloud Infrastructure y Oracle Identity Cloud Service. Especifique estos elementos al configurar la aplicación:

-

En la Primera Página:

- Introduzca un nombre para la aplicación (por ejemplo, Oracle Cloud Infrastructure Federation).

- Deje el resto de campos en blanco o sin seleccionar.

-

En la página siguiente:

- Seleccione Configurar esta aplicación como un cliente ahora.

- En Tipos de permisos autorizados, seleccione la casilla de control de Credenciales de cliente.

- Deje el resto de campos en blanco.

-

Al final de la página:

- Seleccione la casilla de control para Otorgue al cliente acceso a las API de administrador de Identity Cloud Service.

- Seleccione Administrador de dominio de identidad en la lista de roles.

- En la página siguiente, deje los campos en blanco o sin seleccionar y continúe hasta seleccionar Terminar.

-

Copie y pegue las credenciales del cliente mostradas para poder proporcionarlas más adelante en Oracle Cloud Infrastructure durante la federación. Puede ver las credenciales del cliente de la aplicación en cualquier momento en la consola de Oracle Identity Cloud Service. Tienen un aspecto similar al siguiente:

- ID de cliente: de06b81cb45a45a8acdcde923402a9389d8

- Secreto de cliente: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

-

- Registre la URL base de Oracle Identity Cloud Service, la cual va a necesitar para la federación.

- Active la aplicación.

- Vaya a la consola y conéctese con su inicio de sesión y contraseña de Oracle Cloud Infrastructure.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

- Seleccione Agregar proveedor de identidad.

-

Introduzca lo siguiente:

- Nombre: nombre único para esta confianza de federación. Este es el nombre que ven los usuarios federados al seleccionar el proveedor de identidad que se va a utilizar al conectarse a la consola (por ejemplo, ABCCorp_IDCS como se muestra en la captura de pantalla en Experiencia para usuarios federados). El nombre debe ser único en todos los proveedores de identidad que agregue al arrendamiento. No se puede cambiar más adelante.

- Descripción: una descripción fácil de recordar.

- URL base de Oracle Identity Cloud Service: consulte URL necesarias.

- ID de cliente: del paso 1, opción A u opción B.

- Secreto de cliente: del paso 1, opción A u opción B.

- Cifrar afirmación: al seleccionar la casilla de control, el servicio IAM esperará el cifrado desde IdP. Si marca esta casilla de control, también debe configurar el cifrado de la afirmación en IDCS. Para obtener más información, consulte Conceptos generales. Para obtener más información sobre la configuración de esta función en IDCS, consulte Gestión de aplicaciones de Oracle Identity Cloud Service.

- Forzar autenticación: seleccionado por defecto. Cuando se selecciona esta opción, los usuarios deben proporcionar sus credenciales a IdP (volver a autenticarse) aunque ya estén conectados en otra sesión.

-

Referencias de clase de contexto de autenticación: este campo es necesario para los clientes de Government Cloud. Cuando se especifican uno o más valores, Oracle Cloud Infrastructure (el usuario de confianza) espera que el proveedor de identidad utilice uno de los mecanismos de autenticación especificados al autenticar el usuario. La respuesta SAML que devuelve el IdP debe contener una sentencia de autenticación con esa referencia de clase de contexto de autenticación. Si el contexto de autenticación de respuesta de SAML no coincide con el especificado aquí, el servicio de autenticación de Oracle Cloud Infrastructure rechaza la respuesta SAML con un 400. En el menú, se muestran varias referencias de clase de contexto de autenticación comunes. Para utilizar una clase de contexto diferente, seleccione Personalizada y, a continuación, introduzca manualmente la referencia de clase.

- Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si aplicar etiquetas, omita esta opción o pregunte a un administrador. Puede aplicar etiquetas más tarde.

- Seleccione Continuar.

-

Configure las asignaciones entre los grupos de Oracle Identity Cloud Service y los grupos de IAM en Oracle Cloud Infrastructure. Un grupo de Oracle Identity Cloud Service determinado se puede asignar a cero, uno o varios grupos de IAM y viceversa. Sin embargo, cada asignación individual se realiza entre un solo grupo de Oracle Identity Cloud Service y un solo grupo de IAM. Los cambios en las asignaciones de grupo se suelen aplicar en cuestión de segundos.

Nota

Si no desea configurar las asignaciones de grupo ahora, puede seleccionar Crear y volver para agregarlas posteriormente.

Para crear una asignación de grupo:

- Seleccione el grupo de Oracle Identity Cloud Service en la lista de Grupo de proveedores de identidad.

-

Seleccione el grupo de IAM que desea asignar a este grupo en la lista de Grupo de OCI.

Consejo

Requisitos para el nombre de grupo de IAM: sin espacios. Caracteres permitidos: letras, números, guiones, puntos, guiones bajos y signos más (+). El nombre no se puede cambiar posteriormente. - Repita los pasos anteriores para cada asignación que desee crear y, a continuación, seleccione Crear.

Después de configurar la federación

El proveedor de identidad queda agregado a su arrendamiento y aparece en la lista de la página Federación. Seleccione el proveedor de identidad para ver sus detalles y las asignaciones de grupo que acaba de configurar.

Oracle asigna al proveedor de identidad y a cada asignación de grupo un ID único denominado Oracle Cloud ID (OCID). Para obtener más información, consulte Identificadores de recursos.

En el futuro, vaya a la página Federación si desea editar las asignaciones de grupo o suprimir el proveedor de identidad de su arrendamiento.

Los usuarios que son miembros de los grupos de Oracle Identity Cloud Service asignados a los grupos de Oracle Cloud Infrastructure ahora se muestran en la consola en la página Usuarios. Consulte Gestión de capacidades de usuario para usuarios federados para obtener más información sobre la asignación de credenciales adicionales a estos usuarios.

Si aún no lo ha hecho, configure las políticas de IAM para controlar el acceso que tienen los usuarios federados a los recursos de Oracle Cloud Infrastructure de su organización. Para obtener más información, consulte Introducción a las políticas y Políticas comunes.

Proporcione a los usuarios federados la URL de la consola de Oracle Cloud Infrastructure, https://cloud.oracle.com, y el nombre de su inquilino. Se les solicitará que proporcionen el nombre del arrendatario al conectarse a la consola.

Gestión de proveedores de identidad en la consola

También se suprimirán todas las asignaciones de grupo.

-

Suprima el proveedor de identidad de su arrendamiento:

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el proveedor de identidad para ver sus detalles.

- Seleccione Suprimir.

- Confirme cuando se le solicite.

- Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

- Suprima OCI-V2-<tenancy_name> de su cuenta de Oracle Identity Cloud Service:

- Vaya a Oracle Identity Cloud Service y conéctese a la cuenta federada.

- Seleccione Aplicaciones. Se muestra la lista de aplicaciones.

Localice OCI-V2-<tenancy_name> y seleccione su nombre para ver la página de detalles.

- En la parte superior derecha, seleccione Desactivar. Confirme cuando se le solicite.

- Seleccione Suprimir. Confirme cuando se le solicite.

-

Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el nombre que seleccionó para su federación de Oracle Identity Cloud Service a fin de ver los detalles.

-

Seleccione Agregar Asignaciones.

- Seleccione el grupo de Oracle Identity Cloud Service en la lista de Grupo de proveedores de identidad.

-

Seleccione el grupo de IAM que desea asignar a este grupo en la lista de Grupo de OCI.

- Para agregar más asignaciones, seleccione +Another Mapping.

- Cuando termine, seleccione Agregar asignaciones.

Normalmente, los cambios que efectúe se aplicarán en cuestión de segundos en su región principal. Espere varios minutos para que los cambios se propaguen a todas las regiones.

Los usuarios que son miembros de los grupos de Oracle Identity Cloud Service asignados a los grupos de Oracle Cloud Infrastructure ahora se muestran en la consola en la página Usuarios. Consulte Gestión de capacidades de usuario para usuarios federados para obtener más información sobre la asignación de credenciales adicionales a estos usuarios.

No puede actualizar una asignación de grupo, pero puede suprimir la asignación y agregar una nueva.

-

Abra el menú de navegación y seleccione Identidad y seguridad. En Identidad, seleccione Federación.

Se muestra una lista de los proveedores de identidad en el arrendamiento.

- Seleccione el proveedor de identidad para ver sus detalles.

- Seleccione la asignación que desee suprimir y, a continuación, seleccione Suprimir.

- Confirme cuando se le solicite.

- Si lo desea, agregue una asignación nueva.

Normalmente, los cambios que efectúe se aplicarán en cuestión de segundos en su región principal. Espere varios minutos para que los cambios se propaguen a todas las regiones.

Si esta acción da como resultado que los usuarios federados ya no tengan miembros en ningún grupo asignado a Oracle Cloud Infrastructure, los usuarios aprovisionados federados también se eliminarán de Oracle Cloud Infrastructure. Normalmente, este proceso tarda varios minutos.

Gestión de proveedores de identidad en la API

Para obtener más información sobre el uso de la API y la firma de solicitudes, consulte la documentación de la API de REST y Credenciales de seguridad. Para obtener información sobre los SDK, consulte Los SDK y la CLI.

Utilice estas operaciones de API:

Proveedores de identidad:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: para poder utilizar esta operación, primero debe utilizar DeleteIdpGroupMapping para eliminar todas las asignaciones de grupo del proveedor de identidad.

- CreateIdpGroupMapping: cada asignación de grupo es una entidad independiente con su propio OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping