Gestión de políticas de conexión

En los temas de esta sección se describe cómo crear, activar, actualizar, desactivar y suprimir políticas de conexión para un dominio de identidad.

- Acerca de las políticas y reglas de conexión

- Rol o política necesarios

- Listado de políticas de conexión

- Creación de una política de conexión

- Activación de una política de conexión

- Actualización de una política de conexión

- Desactivación de una política de conexión

- Supresión de una política de conexión

Acerca de las políticas y reglas de conexión

Una política de conexión utiliza reglas de conexión para definir criterios que determinan si un usuario puede conectarse a un dominio de identidad o a una aplicación.

Todos los dominios de identidad incluyen una política de conexión por defecto. Si el dominio de identidad se ha preconfigurado con la política de conexión de la política de seguridad para la consola de OCI, le recomendamos que utilice esa política. Puede agregar políticas de conexión adicionales según sea necesario. Priorice las reglas de conexión para una política de conexión a fin de especificar el orden en el que se van a evaluar las reglas.

Política de conexión "por defecto"

Todos los dominios de identidad incluyen una política de conexión por defecto activa que contiene una regla de conexión por defecto.

Por defecto, esta regla de conexión por defecto permite a todos los usuarios conectarse al dominio de identidad con un nombre de usuario y una contraseña. Puede agregar otras reglas de conexión a esta política. Al agregar estas reglas, puede evitar que algunos usuarios se conecten al dominio de identidad. O bien, puede permitirles conectarse, pero solicitarles un factor adicional para acceder a los recursos protegidos por el dominio de identidad, como la consola de Oracle Cloud Infrastructure.

Por ejemplo, puede crear dos reglas de conexión para la Política de Conexión por Defecto. La primera regla impide que los usuarios se conecten al dominio de identidad si utilizan una dirección IP que esté dentro del rango de un perímetro de red que haya definido con el nombre: Perímetros de red denegados. La segunda regla requiere que a los usuarios que pertenecen a un grupo concreto (por ejemplo, el Grupo de desarrolladores de Huawei) se les solicite un segundo factor como parte del proceso de verificación en 2 pasos denominado Grupo de desarrolladores de Huawei. Todos los demás usuarios podrán conectarse sin que se les solicite un segundo factor.

Para la regla de conexión por defecto, nunca defina que se rechace el acceso para todos los usuarios. Si los usuarios no cumplen los criterios de alguna otra regla que haya definido para que puedan conectarse al dominio de identidad, no podrán acceder a los recursos protegidos por el dominio de identidad. Además, configure el dominio de identidad de modo que se evalúe esta regla de conexión en último lugar ya que, por defecto, permite a todos los usuarios conectarse al dominio de identidad.

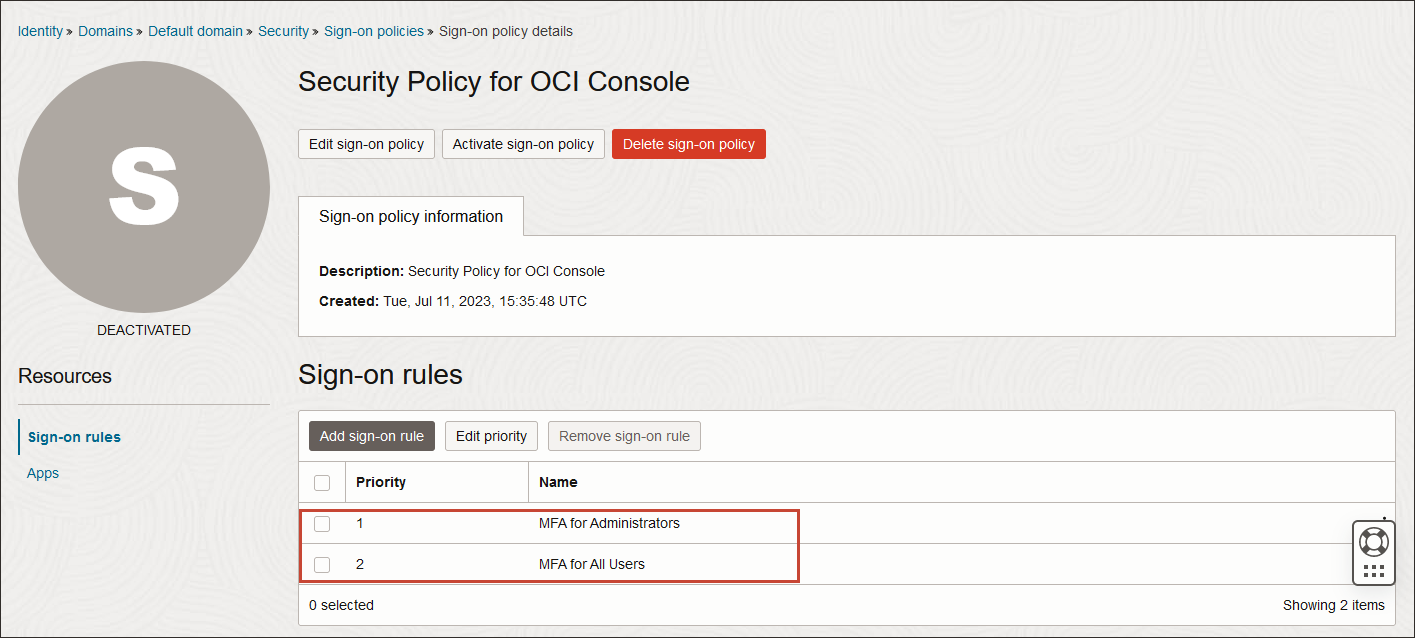

Política de conexión "Política de seguridad para la consola de OCI"

La política de conexión de la política de seguridad para la consola de OCI está activada por defecto y preconfigurada con las mejores prácticas de seguridad de Oracle.

- Los siguientes factores necesarios para esta política de conexión ya están activados: Código de acceso de aplicación móvil, Notificación de aplicación móvil, Código de bypass y Autenticador de ID rápido en línea (FIDO).

- La aplicación Consola de OCI se ha agregado a la política.

- La política de conexión incluye dos reglas de conexión activas:

- MFA para administradores: la regla es la primera en orden de prioridad. Esta regla preconfigurada requiere que todos los usuarios del grupo Administrators y todos los usuarios con un rol de administrador se inscriban en la MFA y deben proporcionar un factor adicional cada vez que inicien sesión. Nota

Puede eliminar esta regla y utilizar la regla MFA para todos los usuarios para que todos los usuarios (incluidos los administradores) se inscriban en MFA. O bien, puede dejar esta regla en su lugar y todos los usuarios (incluidos los administradores) tendrán que inscribirse en la MFA cuando se evalúe la regla de MFA para todos los usuarios. - MFA para todos los usuarios: la regla es la segunda en orden de prioridad. Esta regla preconfigurada requiere que todos los usuarios se inscriban en la MFA y que proporcionen un factor adicional cada vez que inicien sesión.Nota

Si no desea que todos los usuarios necesiten MFA en este momento, puede hacer que esta regla sea opcional y los usuarios tendrán la opción de inscribirse en MFA. O bien, puede eliminar esta regla y mantener la MFA para administradores para que solo los administradores se inscriban en la MFA.

- MFA para administradores: la regla es la primera en orden de prioridad. Esta regla preconfigurada requiere que todos los usuarios del grupo Administrators y todos los usuarios con un rol de administrador se inscriban en la MFA y deben proporcionar un factor adicional cada vez que inicien sesión.

Cualquiera que sea la regla que decida mantener, excluya al menos un administrador de la regla. Si mantiene ambas reglas, realice el cambio en ambas. Consulte Creación de una política de conexión para obtener más información sobre cómo excluir usuarios de una regla de conexión.

Para configurar la MFA mediante la política de conexión Política de seguridad para la consola de OCI, consulte las mejores prácticas en Dominios de identidad con la política de conexión "Política de seguridad para la consola de OCI".

Políticas de conexión adicionales

Puede crear políticas de conexión y asociarlas a aplicaciones específicas. Cuando un usuario utiliza una de estas aplicaciones para intentar conectarse al dominio de identidad, el dominio de identidad comprueba si la aplicación tiene alguna política de conexión asociada. Si es así, el dominio de identidad evalúa los criterios de las reglas de conexión asignadas a la política. Si no hay ninguna política de conexión para la aplicación, se evaluará la Política de conexión por defecto.

Prioridad de las Reglas de Conexión para una Política

Puesto que puede definir varias reglas de conexión para una política de conexión, el dominio de identidad debe conocer el orden en el que se deben evaluar las reglas. Para ello, puede definir la prioridad de las reglas.

Con las reglas de conexión del ejemplo anterior de Política de conexión por defecto, puede evaluar primero la regla de conexión Perímetros de red denegados y, a continuación, la regla de conexión Grupo de desarrolladores de UA. Si un usuario cumple los criterios de la regla de conexión Perímetros de red denegados (es decir, la dirección IP utilizada para intentar conectarse al dominio de identidad está dentro del rango de IP definido en el perímetro de red), el usuario no podrá acceder a los recursos protegidos por el dominio de identidad. Si el usuario no coincide con los criterios para esta regla, se evaluará la regla con la siguiente prioridad más alta. Para este ejemplo, se trata de la regla UA Developers Group. Si el usuario es miembro del Grupo de desarrolladores de UA, se le solicitará un factor adicional para conectarse al dominio de identidad. Si el usuario no es miembro del Grupo de desarrolladores de UA, se evaluará la regla con la siguiente prioridad más alta. En este ejemplo, sería la regla de conexión por defecto. Debido a que esta regla, por defecto, permite a todos los usuarios conectarse al dominio de identidad, el usuario podrá conectarse sin que se le solicite un segundo factor.

Rol o política necesarios

Rol o política necesarios.

- Ser miembro del grupo Administradores

- Tener otorgado el rol de administrador de dominio de identidad, administrador de seguridad o administrador de aplicación.

- Ser miembro de un grupo que tiene otorgado

manage identity-domains

Para obtener más información sobre políticas y roles, consulte Grupo de administradores, política y roles de administrador, Descripción de los roles de administrador y Visión general de las políticas de IAM.