Tutorial 1: Entra ID como fuente autorizada para gestionar identidades mediante la aplicación Entra ID Gallery

Configure Entra ID como almacén de identidades autorizado para gestionar identidades en OCI IAM mediante una plantilla de aplicación de Entra ID Gallery.

- Configure OCI IAM para que Entra ID sea el almacén de identidades para gestionar identidades en OCI IAM. En OCI IAM, cree una aplicación confidencial.

- Genere un token secreto a partir del ID de cliente y el secreto de cliente del dominio de identidad de OCI IAM. Utilice esto, junto con la URL de dominio, en Entra ID.

- Cree una aplicación en Entra ID y utilice el token secreto y la URL de dominio de identidad para especificar el dominio de identidad de OCI IAM y pruebe que funciona transfiriendo usuarios de Entra ID a OCI IAM.

- Asigne los usuarios y grupos que desee aprovisionar en OCI IAM a la aplicación Entra ID.

- Además, instrucciones sobre cómo

- Defina el estado federado de los usuarios para que el proveedor de identidad externo los autentique.

- Detenga a los usuarios que reciban notificaciones por correo electrónico cuando se cree o actualice su cuenta.

En esta sección, configurará Entra ID para que actúe como gestor de identidad de modo que las cuentas de usuario se sincronicen de Entra ID a OCI IAM.

- En el dominio de identidad en el que está trabajando, seleccione Aplicaciones.

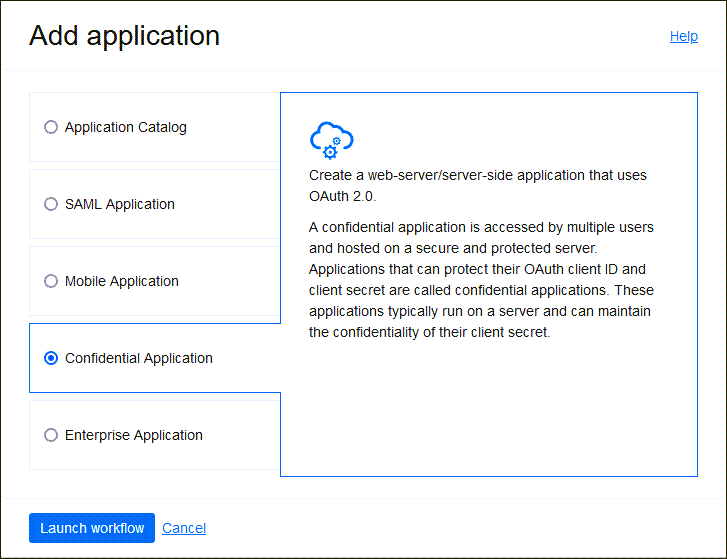

- Seleccione Agregar aplicación, Aplicación confidencial y Iniciar flujo de trabajo.

- Introduzca un nombre para la aplicación, por ejemplo

Entra ID, seleccione Siguiente. - En Configuración del cliente, seleccione Configurar esta aplicación como un cliente ahora.

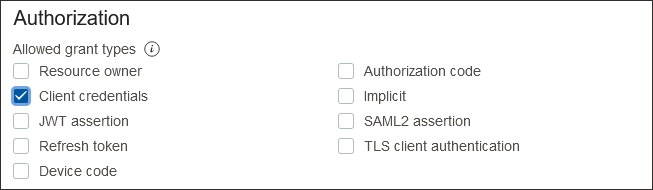

- En autorización, seleccione Credenciales del cliente.

- En Tipo de cliente, seleccione Confidencial.

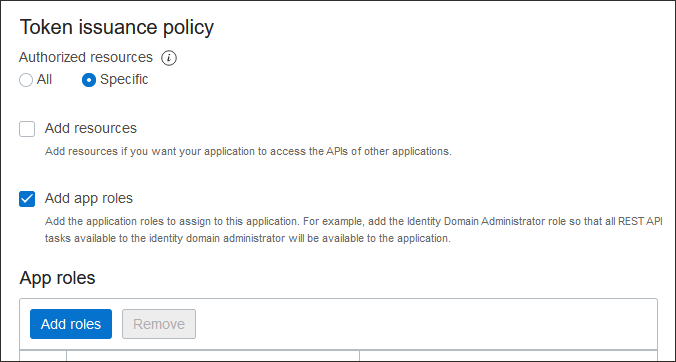

- Desplácese hacia abajo y, en la sección Política de emisión de tokens, defina Recursos autorizados en Específicos.

- Seleccione Agregar roles de aplicación.

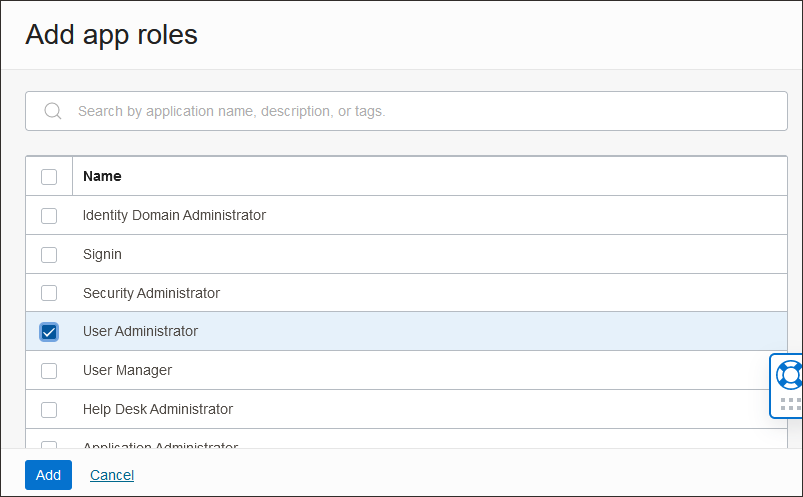

- En la sección Roles de aplicación, seleccione Add roles y, en la página Add app roles, seleccione User Administrator y, a continuación, Add.

- Seleccione Siguiente y, a continuación, Terminar.

- En la página de visión general de la aplicación, seleccione Activar y confirme que desea activar la aplicación.

La aplicación confidencial está activada.

Necesita dos partes de información para utilizar como parte de la configuración de conexión para la aplicación empresarial que cree en Entra ID:

- La URL de dominio.

- Un token secreto generado a partir del identificador de cliente y el secreto de cliente.

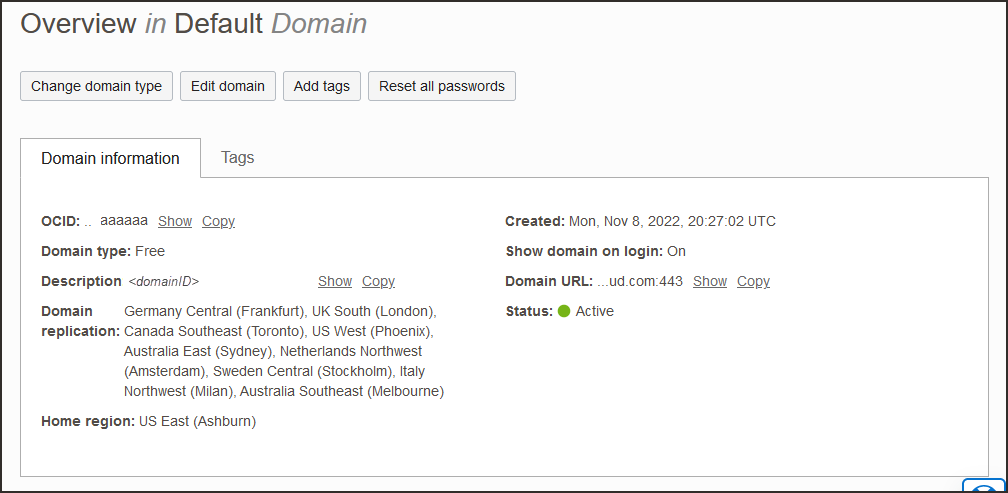

- Vuelva a la visión general del dominio de identidad seleccionando el nombre de dominio de identidad en las rutas. Seleccione Copiar junto a la URL de dominio en la información de dominio y guarde la URL en una aplicación donde pueda editarla.

- En la aplicación confidencial de OCI IAM, seleccione OAuth configuration, en Resources.

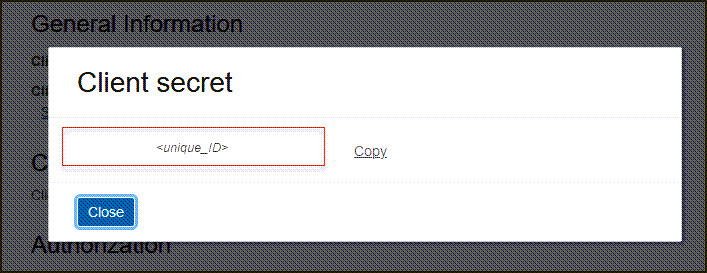

- Desplácese hacia abajo y busque el ID de cliente y el Secreto de cliente en Información general.

- Copie el ID de cliente y almacénelo

- Seleccione Mostrar Secreto, copie el secreto y almacénelo.El token secreto es la codificación en base64 de

<clientID>:<clientsecret>obase64(<clientID>:<clientsecret>)En estos ejemplos se muestra cómo generar el token secreto en Windows, Linux o MacOS.

En un entorno Windows, abra CMD y utilice este comando powershell para generar la codificación base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))En Linux, utiliceecho -n <clientID>:<clientsecret> | base64 --wrap=0En MacOS, utiliceecho -n <clientID>:<clientsecret> | base64Se devolverá el token secreto. Por ejemplo,echo -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Anote el valor del token secreto.

Configure Entra ID para permitir que Entra ID sea el almacén de identidades autorizado para gestionar identidades en IAM.

- En el explorador, inicie sesión en el ID de Microsoft Entra utilizando la URL:

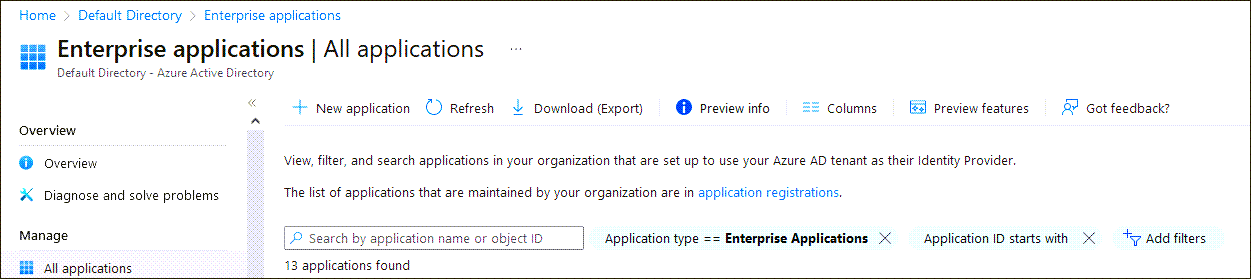

https://portal.azure.com - Seleccione Identidad y, a continuación, Aplicaciones.

- Seleccione Enterprise applications.

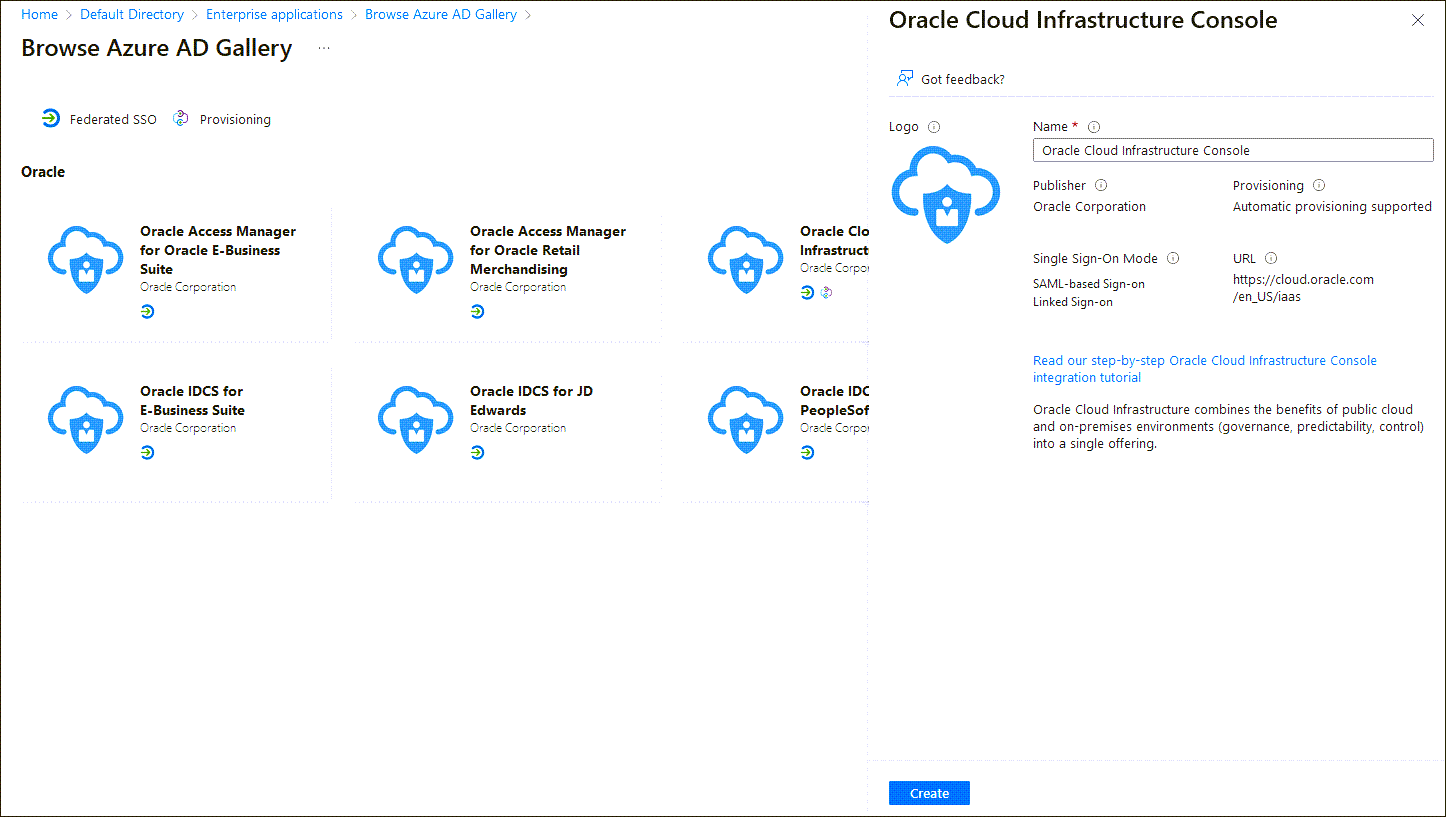

- En la página Enterprise applications, seleccione New application y, a continuación, Oracle.

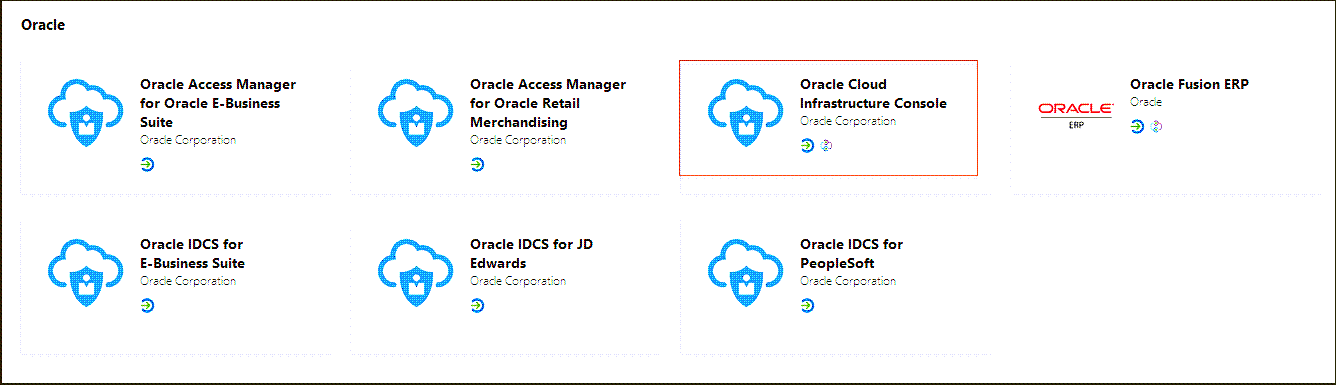

- Seleccione Oracle Cloud Infrastructure Console.

- Introduzca un nombre o acepte el valor por defecto

Oracle Cloud Infrastructure Console. - Haga clic en Crear.

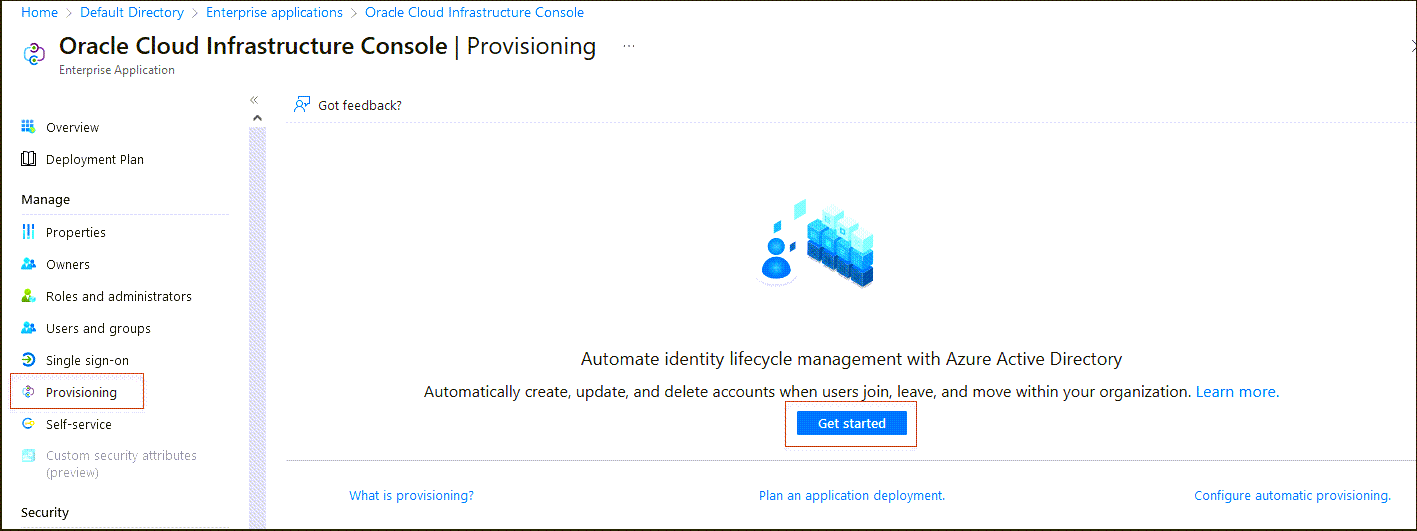

- Seleccione Provisioning en el menú de la izquierda, en Manage.

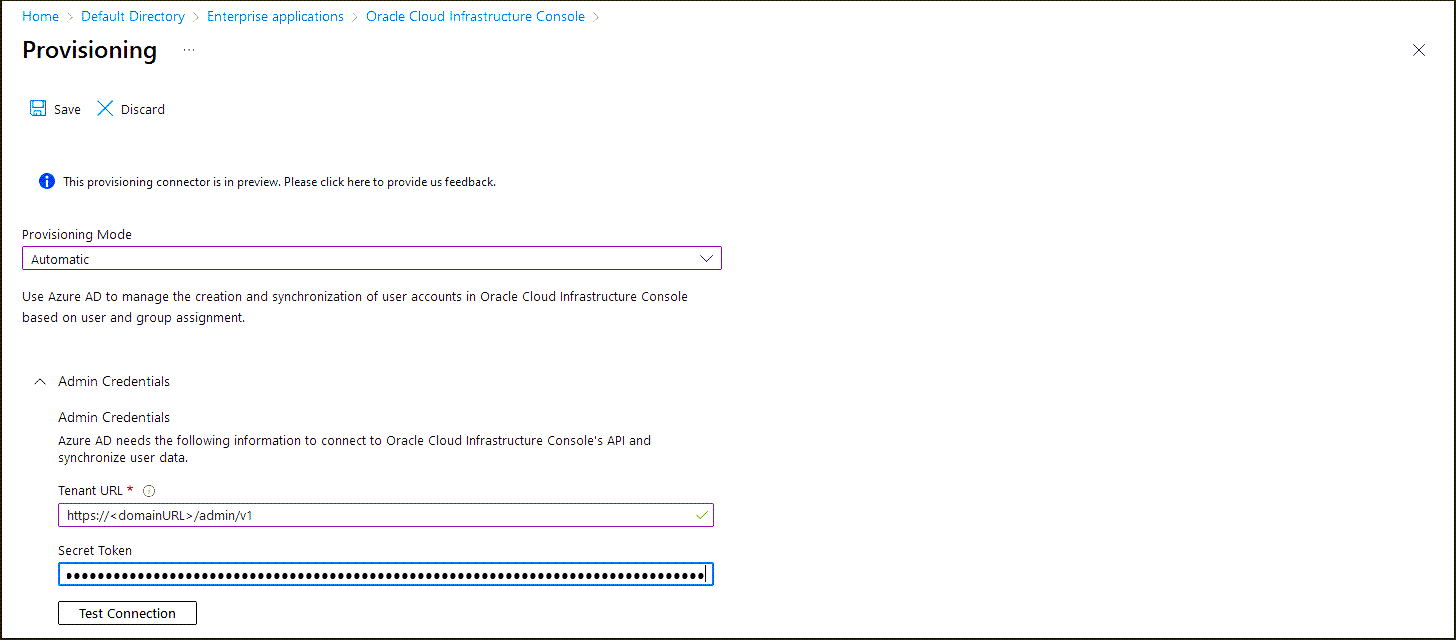

- Seleccione Get Started y cambie Provisioning Mode a Automatic.

- En Tenant URL, introduzca la URL de dominio de OCI IAM de 2. Búsqueda de la URL de dominio y generación de un token secreto seguida de

/admin/v1. Es decir, la URL de inquilino eshttps://<domainURL>/admin/v1 - Introduzca el token secreto que ha generado en 2. Búsqueda de la URL de dominio y generación de un token secreto.

- Seleccione Probar conexión. Cuando aparece este mensaje, la conexión se ha realizado correctamente

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - Seleccione Provisioning en el menú de la izquierda, en Manage, y seleccione Start Provisioning. Se iniciará el ciclo de aprovisionamiento y se mostrará el estado del aprovisionamiento.

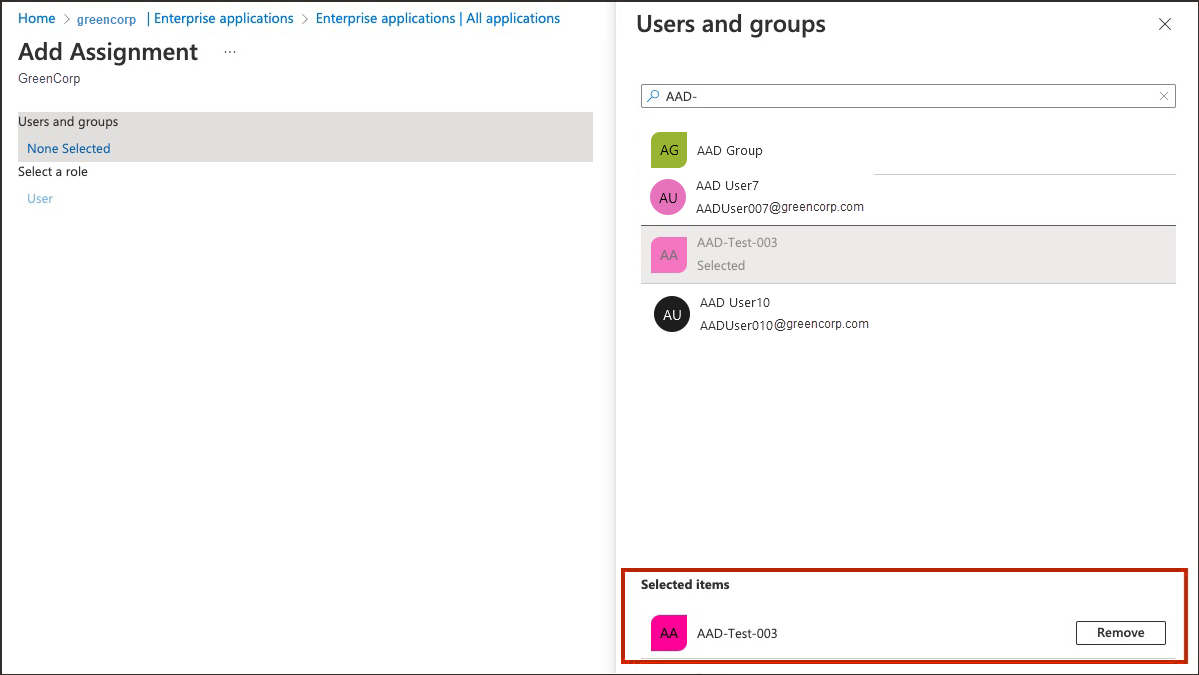

Asigne los usuarios que desee aprovisionar en OCI IAM a la aplicación Entra ID.

- En Entra ID, en el menú de la izquierda, seleccione Enterprise applications.

- Seleccione la aplicación que ha creado anteriormente,

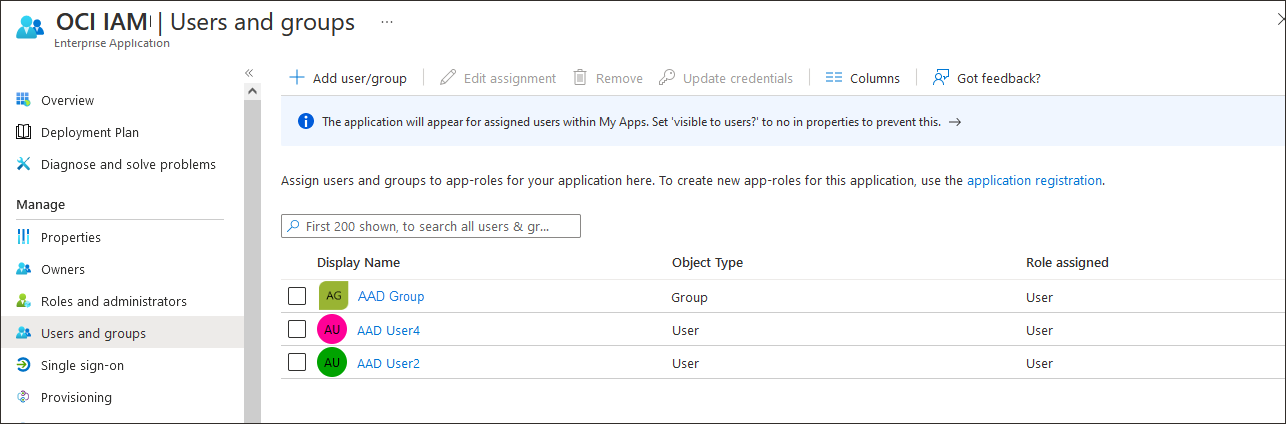

Oracle Cloud Infrastructure Console. - En el menú de la izquierda, en Manage, seleccione Users and groups.

- En la página Usuarios y grupos, seleccione Agregar usuario/grupo.

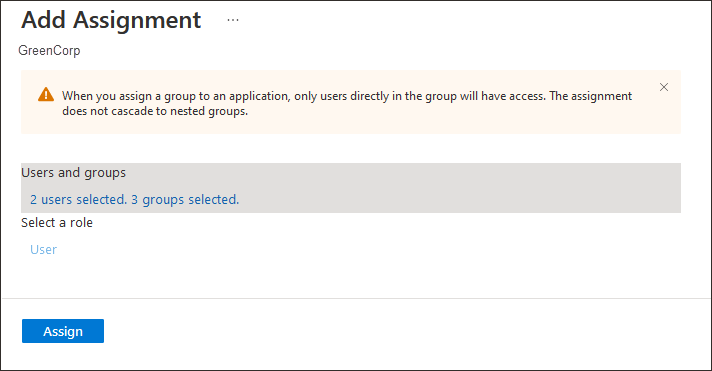

- En la página Agregar asignación, a la izquierda, en Usuarios y grupos, seleccione Ninguno seleccionado.

Se abrirá la página Usuarios y grupos.

- Seleccione uno o varios usuarios o grupos en la lista. Los que seleccione aparecerán en Selected items.

- Seleccione Seleccionar. El número de usuarios y grupos seleccionados se muestra en la página Agregar asignación.

- En la página Agregar asignación, seleccione Asignar.

La página Usuarios y grupos muestra ahora los usuarios y grupos que ha seleccionado.

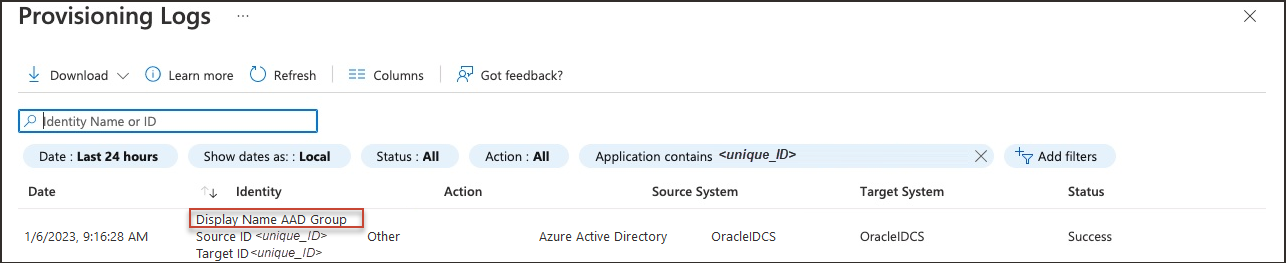

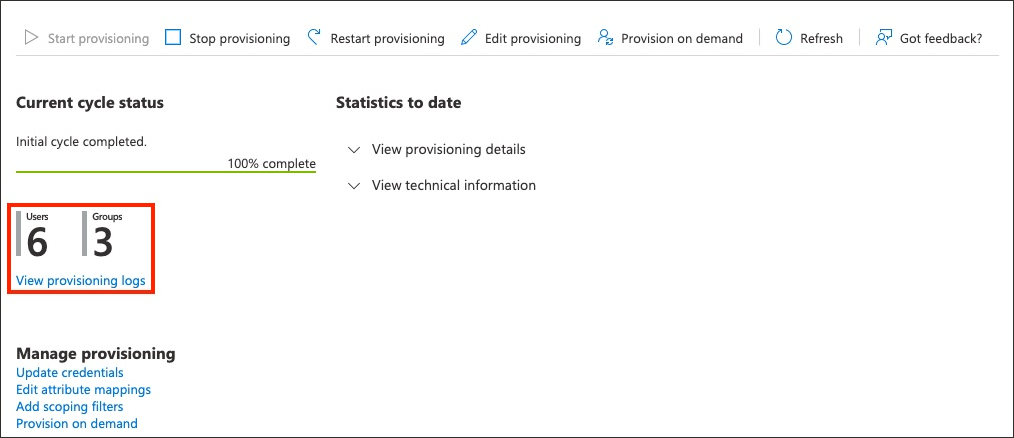

- Seleccione Provisioning en el menú de la izquierda para aprovisionar los grupos y usuarios. El log de aprovisionamiento muestra el estado.

- Cuando el aprovisionamiento se ha realizado correctamente, Current cycle status indica que se ha completado el ciclo incremental y se muestra el número de usuarios aprovisionados para OCI IAM.

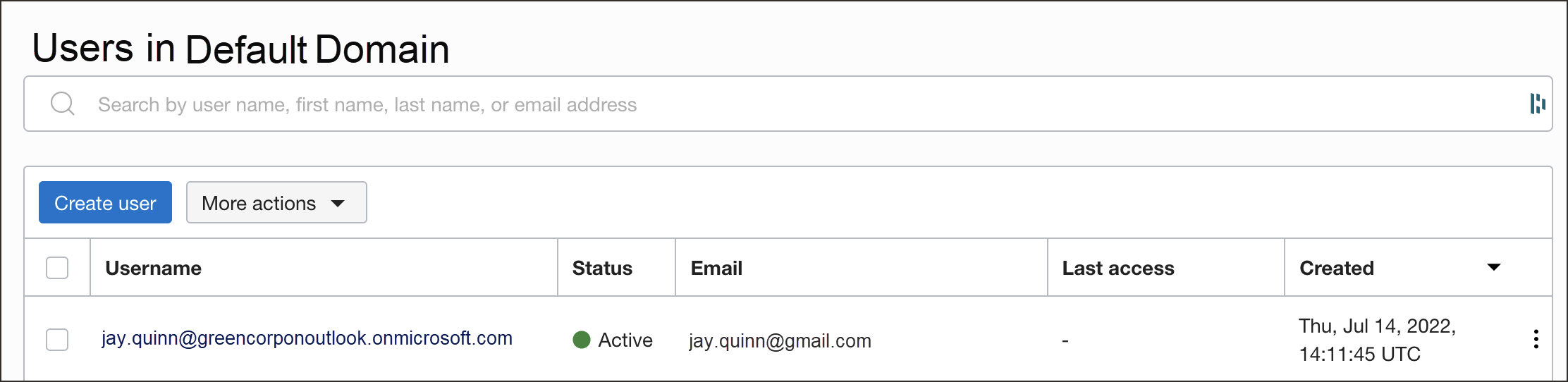

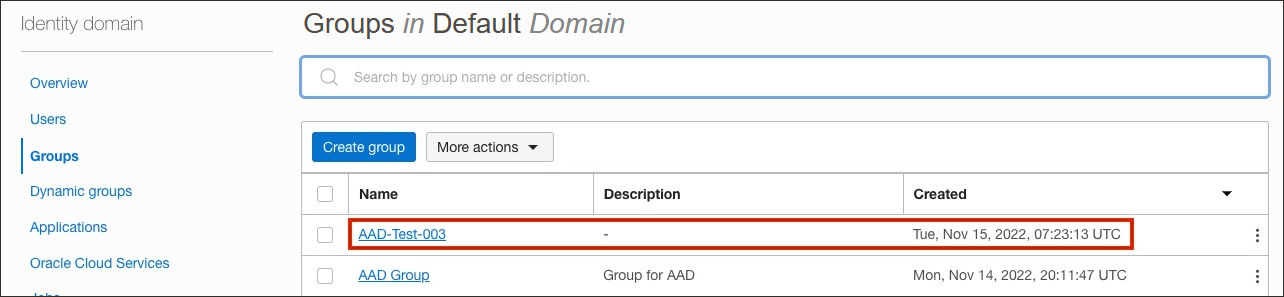

En OCI IAM, ahora puede ver los usuarios y grupos aprovisionados desde Entra ID.

Nota

Al eliminar usuarios de la aplicación de consola de Oracle Cloud Infrastructure en Entra ID, el usuario solo se desactivará en OCI IAM.

- Puede definir el estado federado de los usuarios para que el proveedor de identidad externo los autentique.

- Puede desactivar los correos electrónicos de notificación que se envían al usuario cuando se crea o actualiza su cuenta.

Los usuarios federados no tienen credenciales para conectarse directamente a OCI. En su lugar, se autentican mediante el proveedor de identidad externo. Si desea que los usuarios utilicen sus cuentas federadas para conectarse a OCI, defina el atributo federado en true para esos usuarios.

Para definir el estado federado del usuario:

- En el explorador, inicie sesión en el ID de Microsoft Entra utilizando la URL:

https://portal.azure.com - Seleccione Identidad y, a continuación, Aplicaciones.

- Seleccione Enterprise applications.

- Seleccione la aplicación que ha creado anteriormente,

Oracle Cloud Infrastructure Console. - En el menú de la izquierda, en Manage, seleccione Provisioning y, a continuación, seleccione Edit Provisioning.

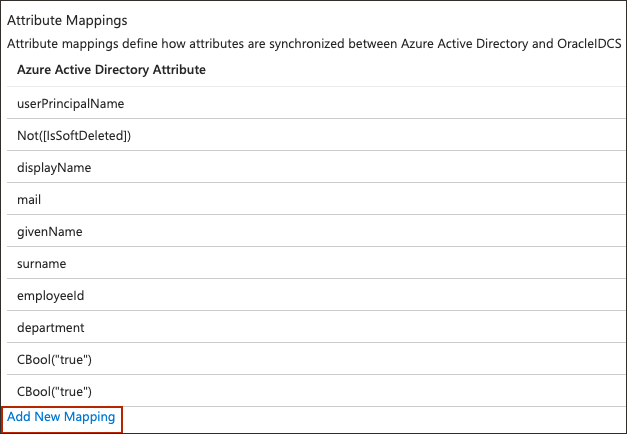

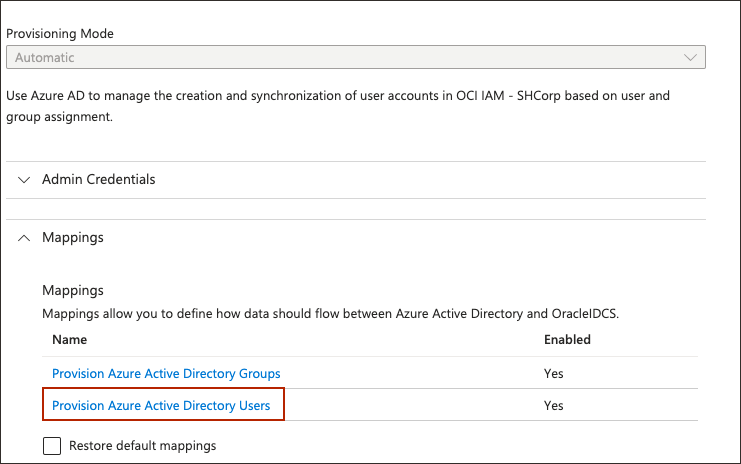

- En la página Aprovisionamiento, seleccione Asignaciones.

-

En Mappings, seleccione Provision Entra ID Users.

- En Asignaciones de atributos, desplácese hacia abajo y seleccione Agregar nueva asignación.

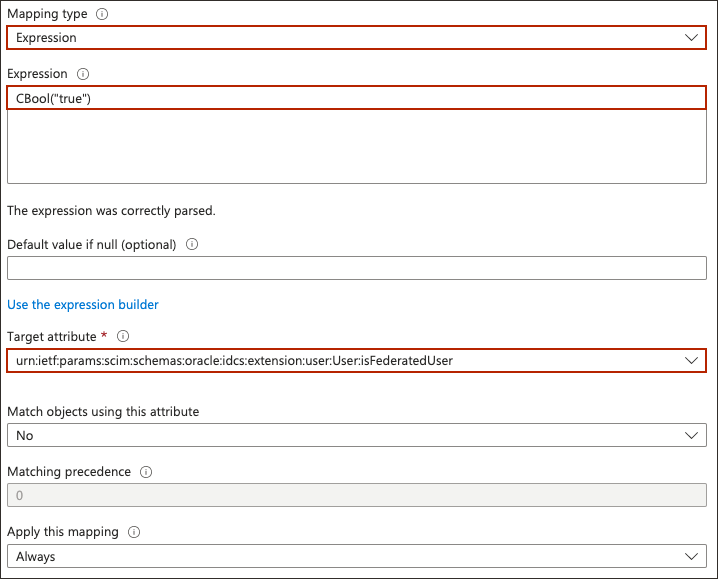

- En la página Editar Atributo:

- En Tipo de asignación, seleccione

Expression. - En Expresión, introduzca

CBool("true"). - En Atributo de destino, seleccione

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUser.

- En Tipo de asignación, seleccione

- Seleccione Aceptar.

- En la página Asignación de atributos, seleccione Guardar.

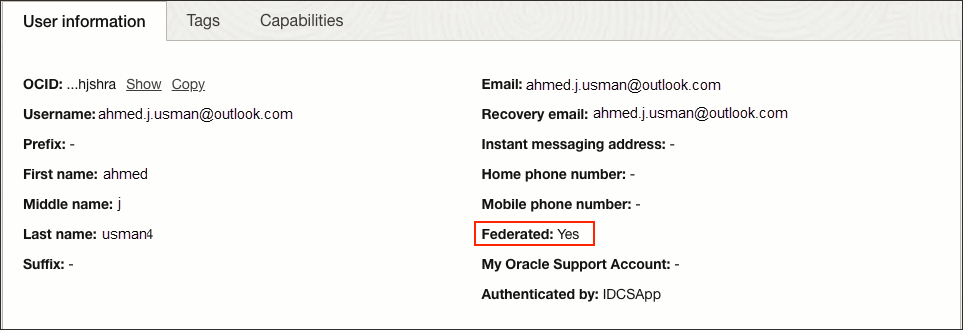

Ahora, cuando los usuarios se aprovisionan desde Entra ID a OCI, su estado federado se define en true. Puede ver esto en la página de perfil del usuario.

- En la consola de OCI, vaya al dominio de identidad que está utilizando, seleccione Usuarios y seleccione el usuario para mostrar la información del usuario.

- Federado se muestra como

Yes.

El indicador de omisión de notificación controla si se debe enviar una notificación de correo electrónico después de crear o actualizar una cuenta de usuario en OCI. Si no desea que se notifique a los usuarios que se ha creado una cuenta para ellos, defina el indicador de omisión de notificación en true.

Para establecer el indicador de omisión de notificación:

- En el explorador, inicie sesión en el ID de Microsoft Entra utilizando la URL:

https://portal.azure.com - Seleccione Identidad y, a continuación, Aplicaciones.

- Seleccione Enterprise applications.

- Seleccione la aplicación que ha creado anteriormente,

Oracle Cloud Infrastructure Console. - En el menú de la izquierda, en Manage, seleccione Provisioning y, a continuación, seleccione Edit Provisioning.

- En la página Aprovisionamiento, seleccione Asignaciones.

-

En Mappings, seleccione Provision Entra ID Users.

- En Asignaciones de atributos, desplácese hacia abajo y seleccione Agregar nueva asignación.

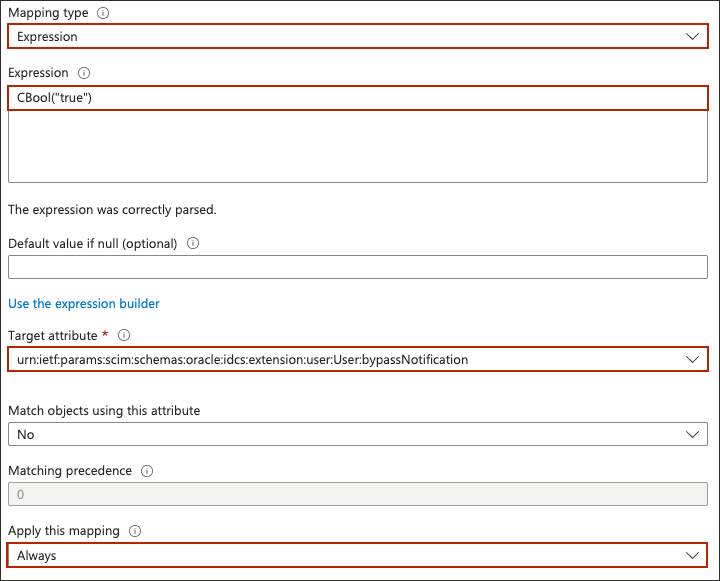

- En la página Editar Atributo:

- En Tipo de asignación, seleccione

Expression. - En Expresión, introduzca

CBool("true"). - En Atributo de destino, seleccione

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification.

- En Tipo de asignación, seleccione

- Seleccione Aceptar.

- En la página Asignación de atributos, seleccione Guardar.