FortiGate

En este tema se proporciona la configuración para una versión 6.0.4 de software que ejecuta FortiGate.

Se recomienda experiencia en FortiGate. Para obtener más detalles sobre cómo utilizar los productos de FortiGate, visite su sitio oficial. Para conocer la documentación de FortiGate para un despliegue manual o de alta disponibilidad, consulte la biblioteca de documentos de Fortinet.

Oracle proporciona instrucciones de configuración para un conjunto probado de proveedores y dispositivos. Utilice la configuración correcta para el proveedor y la versión de software.

Si el dispositivo o la versión de software que Oracle utiliza para verificar que la configuración no coincide exactamente con el dispositivo o el software, puede crear la configuración necesaria en el dispositivo. Consulte la documentación del proveedor y realice los cambios necesarios.

Si el dispositivo proviene de un proveedor que no está en la lista de proveedores y dispositivos verificados o si ya está familiarizado con la configuración del dispositivo para IPSec, consulte la lista de parámetros admitidos de IPSec y consulte la documentación del proveedor para obtener ayuda.

VPN de sitio a sitio offersSite de Oracle Cloud Infrastructure, una conexión IPSec segura entre una red local y una red virtual en la nube (VCN).

El siguiente diagrama muestra una conexión básica de IPSec con Oracle Cloud Infrastructure con túneles redundantes. Las direcciones IP utilizadas en este diagrama solo tienen como finalidad mostrase como ejemplos.

Mejores prácticas

En esta sección se tratan las mejores prácticas y consideraciones generales para utilizar la VPN de sitio a sitio.

Configuración de todos los túneles para cada conexión de IPSec

Oracle despliega dos cabeceras IPSec para conexiones a fin de proporcionar alta disponibilidad para cargas de trabajo esenciales. En el lado de Oracle, estos dos extremos están en enrutadores diferentes para fines de redundancia. Recomendamos configurar todos los túneles disponibles para obtener la máxima redundancia. Esta es una parte clave de la filosofía "Diseño para fallo".

Disponibilidad de CPE redundantes en ubicaciones de redes locales

Recomendamos que cada sitio que se conecte con IPSec a Oracle Cloud Infrastructure tenga dispositivos perimetrales redundantes (también conocidos como equipos locales de cliente [CPE]). Agregue cada CPE a la consola de Oracle y cree una conexión IPSec independiente entre un gateway de enrutamiento dinámico (DRG) y cada CPE. Para cada conexión de IPSec, Oracle aprovisiona dos túneles en las cabeceras de IPSec geográficamente redundantes. Para obtener más información, consulte la Guía de redundancia de conectividad (PDF).

Consideraciones del protocolo de enrutamiento

Al crear una conexión IPSec de VPN de sitio a sitio, esta tiene dos túneles IPSec redundantes. Oracle recomienda configurar el CPE para que utilice ambos túneles (si el CPE lo soporta). En el pasado Oracle creaba conexiones IPSec con hasta cuatro túneles de IPSec.

Están disponibles los tres tipos siguientes de enrutamiento y puede seleccionar el tipo de enrutamiento por separado para cada túnel de la VPN de sitio a sitio:

- Enrutamiento dinámico de BGP: las rutas disponibles se aprenden de forma dinámica mediante BGP. DRG obtiene de forma dinámica las rutas de la red local. En el lado de Oracle, DRG anuncia las subredes de la VCN.

- Envío estático: al configurar la conexión IPSec con DRG, debe especificar las rutas específicas a la red local de la que desea que se conozca la VCN. También debe configurar el dispositivo CPE con rutas estáticas a las subredes de la VCN. Estas rutas no se aprenden dinámicamente.

- Enrutamiento basado en política: al configurar la conexión IPSec con DRG, debe especificar las rutas específicas a la red local de la que desea que se conozca la VCN. También debe configurar el dispositivo CPE con rutas estáticas a las subredes de la VCN. Estas rutas no se aprenden dinámicamente.

Para obtener más información sobre el enrutamiento con la VPN de sitio a sitio, incluidas las recomendaciones de Oracle sobre cómo manipular el algoritmo de selección de la mejor ruta de acceso de BGP, consulte Envío de la VPN de sitio a sitio.

Otras configuraciones importantes de CPE

Asegúrese de que las listas de acceso de CPE estén configuradas correctamente para no bloquear el tráfico necesario desde o hasta Oracle Cloud Infrastructure.

Si tiene varios túneles activos simultáneamente, puede que experimente un enrutamiento asimétrico. Para tener en cuenta el enrutamiento asimétrico, asegúrese de que el CPE esté configurado para gestionar el tráfico que procede de la VCN en cualquiera de los túneles. Por ejemplo, debe desactivar la inspección ICMP y configurar la omisión del estado TCP. Para obtener más información sobre la configuración adecuada, póngase en contacto con el soporte del proveedor de CPE. Para configurar el enrutamiento para que sea simétrico, consulte Routing for Site-to-Site VPN.

Advertencias y limitaciones

En esta sección se describen las características y las limitaciones importantes generales de la VPN de sitio a sitios que deben tenerse en consideración. Consulte la sección Límites por servicio para solicitar una lista de límites aplicables e instrucciones para solicitar un aumento de límite.

Enrutamiento asimétrico

Oracle utiliza el enrutamiento asimétrico en los túneles que forman la conexión IPSec. Configure firewalls teniendo esto en cuenta. De lo contrario, las pruebas de ping o el tráfico de aplicaciones a través de la conexión no funcionan de forma fiable.

Al utilizar varios túneles con Oracle Cloud Infrastructure, recomendamos configurar el enrutamiento para enrutar de manera determinista el tráfico a través del túnel preferido. Para utilizar un túnel IPSec como principal y otro como de copia de seguridad, configure más rutas específicas para el túnel principal (BGP) y rutas menos específicas (resumen o ruta predeterminada) para el túnel de copia de seguridad (BGP/static). De lo contrario, si anuncia la misma ruta (por ejemplo, una ruta por defecto) a través de todos los túneles, el tráfico devuelto de una VCN a una red local se enrutará a cualquiera de los túneles disponibles. Esto se debe a que Oracle utiliza el enrutamiento asimétrico.

Para obtener recomendaciones específicas de enrutamiento de Oracle sobre cómo forzar un enrutamiento simétrico, consulte Enrutamiento de la VPN de sitio a sitio.

VPN de sitio a sitio basada en rutas o en políticas

El protocolo IPSec utiliza asociaciones de seguridad (SA) para decidir cómo cifrar los paquetes. Dentro de cada SA, se definen dominios de cifrado para asignar el tipo de protocolo y la dirección IP de origen y destino de un paquete a una entrada de la base de datos de SA para definir cómo cifrar o descifrar un paquete.

Otros proveedores o documentación del sector pueden utilizar el término ID de servidor proxy, índice de parámetros de seguridad (SPI) o selector de tráfico al hacer referencia a dominios de cifrado o SA.

Existen dos métodos generales para implantar túneles de IPSec:

- Túneles basados en rutas: también denominados túneles basados en el próximo salto. Se realiza una consulta de tabla de rutas en la dirección IP de destino de un paquete. Si la interfaz de salida de esa ruta es un túnel de IPSec, el paquete se cifra y se envía al otro extremo del túnel.

- Túneles basados en políticas: la dirección IP de origen y de destino del paquete coincide con una lista de sentencias de política. Si se encuentra una coincidencia, el paquete se cifra según las reglas de esa sentencia de política.

Los extremos de la VPN de sitio a sitio de Oracle utilizan túneles basados en rutas, pero pueden trabajar con túneles basados en políticas con algunas advertencias que se enumeran en las siguientes secciones.

Si el CPE admite túneles basados en rutas, utilice ese método para configurar el túnel. Esta es la configuración más simple con la mayor interoperabilidad con el encabezado de VPN de Oracle.

IPSec basado en rutas utiliza un dominio de cifrado con los siguientes valores:

- Dirección IP de origen: cualquiera (0.0.0.0/0)

- Dirección IP de destino: cualquiera (0.0.0.0/0)

- Protocolo: IPv4

Si necesita ser más específico, puede utilizar una única ruta de resumen para los valores de dominio de cifrado en lugar de una ruta predeterminada.

Al utilizar túneles basados en políticas, cada entrada de política (un bloque de CIDR en un lado de la conexión IPSec) que defina genera una asociación de seguridad (SA) IPSec con cada entrada elegible en el otro extremo del túnel. Este par se conoce como dominio de cifrado.

En este diagrama, el extremo de Oracle DRG del túnel IPSec tiene entradas de política para tres bloques de CIDR IPv4 y un bloque de CIDR IPv6. El extremo de CPE local del túnel tiene entradas de política con dos bloques de CIDR IPv4 y dos bloques de CIDR IPv6. Cada entrada genera un dominio de cifrado con todas las entradas posibles en el otro extremo del túnel. Ambos lados de un par de SA deben usar la misma versión de IP. El resultado es un total de ocho dominios de cifrado.

Si el CPE solo soporta túneles basados en políticas, tenga en cuenta las siguientes restricciones.

- La VPN de sitio a sitio soporta varios dominios de cifrado, pero tiene un límite superior de 50 dominios de cifrado.

- Si tuvo una situación similar al ejemplo anterior y solo configuró tres de los seis posibles dominios de cifrado IPv4 en el lado del CPE, el enlace se mostraría en el estado "Activo parcial", porque todos los posibles dominios de cifrado siempre se crean en el lado del DRG.

- En función de cuándo se haya creado un túnel, es posible que no pueda editar un túnel existente para utilizar el enrutamiento basado en políticas y que necesite sustituir el túnel por un nuevo túnel IPSec.

- Los bloques de CIDR que se utilizan en el extremo de Oracle DRG del túnel no pueden solapar los bloques de CIDR que se utilizan en el extremo del CPE local del túnel.

- Debe haber siempre un dominio de cifrado entre dos bloques de CIDR de la misma versión IP.

Si el CPE está detrás de un dispositivo NAT

En general, el identificador IKE de CPE configurado en el extremo local de la conexión debe coincidir con el identificador IKE de CPE que utiliza Oracle. De manera predeterminada, Oracle utiliza la dirección IP pública de CPE, que se proporciona al crear el objeto CPE en la consola de Oracle. Sin embargo, si un CPE está detrás de un dispositivo NAT, el identificador IKE de CPE configurado en el extremo local puede ser la dirección IP privada del CPE, como se muestra en el diagrama siguiente.

Algunas plataformas de CPE no permiten cambiar el identificador IKE local. Si no puede, debe cambiar el ID de IKE remoto en la consola de Oracle para que coincida con el ID de IKE local de CPE. Puede proporcionar el valor al configurar la conexión de IPSec o más tarde, editando la conexión de IPSec. Oracle espera que el valor sea una dirección IP o un nombre de dominio completo (FQDN), como cpe.example.com. Para obtener instrucciones, consulte Cambio del identificador IKE de CPE que Oracle utiliza.

Parámetros de IPSec admitidos

Para obtener una lista neutra de proveedores de los parámetros de IPSec admitidos para todas las regiones, consulte Parámetros de IPSec admitidos.

El ASN de BGP de Oracle para el dominio de nube comercial es 31898. Si configura la VPN de sitio a sitio para la nube del Gobierno de EE. UU., consulte Parámetros de VPN de sitio a sitio necesarios para Government Cloud y también ASN de BGP de Oracle. En el caso de la nube del Gobierno del Reino Unido, consulte Regiones.

Configuración de CPE

Oracle Cloud Infrastructure proporciona las instrucciones de configuración de esta sección para este CPE. Si necesita soporte o ayuda adicional, póngase en contacto directamente con el soporte del proveedor de CPE.

En la siguiente figura se muestra el diseño básico de la conexión de IPSec.

De forma predeterminada, FortiGate aprovisiona el túnel de IPSec en el modo basado en rutas. Este tema se centra en FortiGate con una configuración de VPN basada en rutas.

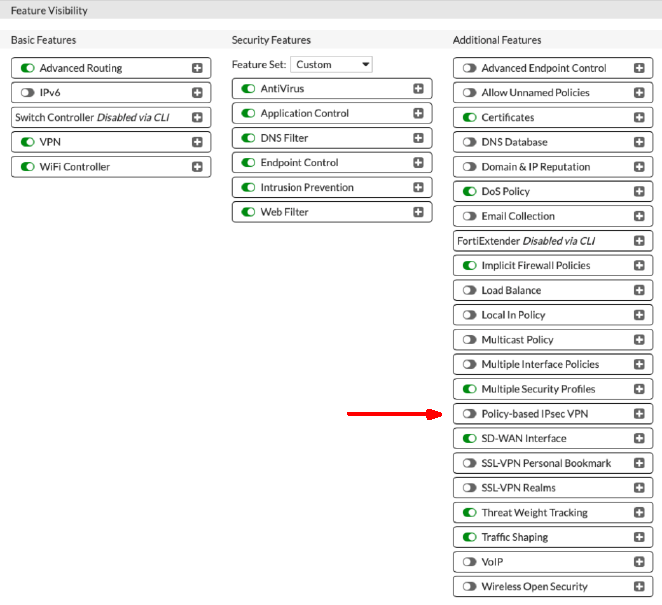

Puede hacer que FortiGate aprovisione el túnel de IPSec en el modo basado en políticas. Para activar la función, vaya a Sistema y, a continuación, a Visibilidad de función. En Funciones adicionales, active la función VPN IPSec basada en políticas.

Acerca del uso de IKEv2

Oracle admite la versión 1 (IKEv1) y la versión 2 (IKEv2) de Internet Key Exchange. Si configura la conexión IPSec en la consola para utilizar IKEv2, debe configurar un CPE para utilizar solo IKEv2 y parámetros del cifrado de IKEv2 relacionados que admite el CPE. Para obtener una lista de los parámetros admitidos por Oracle para IKEv1 o IKEv2, consulte Parámetros de IPSec admitidos.

Para utilizar IKEv2, utilice una variación en una de las tareas presentadas en la siguiente sección. En la tarea 2, al configurar la autenticación, seleccione el versión 2 de IKE.

Proceso de configuración

Antes del inicio, asegúrese de tener una licencia válida o una de prueba para configurar FortiGate.

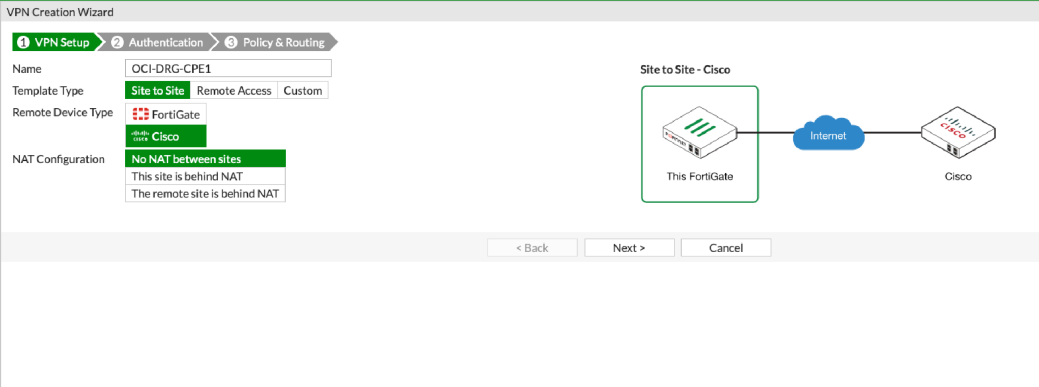

- Vaya a VPN y, a continuación, al Asistente de IPSec para crear un nuevo túnel de VPN.

- En la página Asistente de creación de VPN, especifique los siguientes elementos:

- Nombre: descripción utilizada para identificar el túnel de IPSec. Evite introducir información confidencial.

- Tipo de plantilla: sitio a sitio

- Tipo de dispositivo remoto: Cisco

- Configuración de NAT: no hay NAT entre sitios

- Seleccione Next (Siguiente).

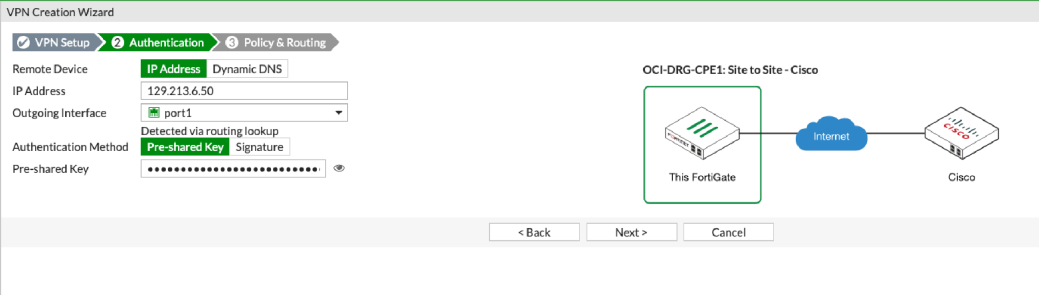

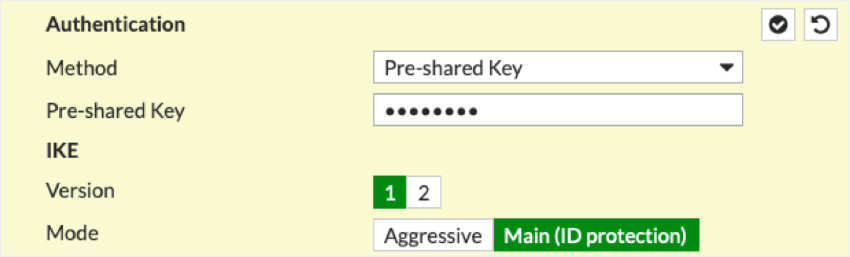

- En la página Autenticación, especifique los siguientes elementos:

- Dispositivo remoto: dirección IP

- Dirección IP: dirección IP de la cabecera de la VPN de Oracle. Oracle ha generado este valor al crear el túnel de IPSec.

- Interfaz saliente: interfaz WAN configurada para el tráfico externo.

- Método de autenticación: clave compartida previamente. Oracle solo admite claves secretas compartidas.

- Clave compartida previamente: secreto compartido. Oracle ha generado este valor al crear el túnel de IPSec.

- Seleccione Next (Siguiente).

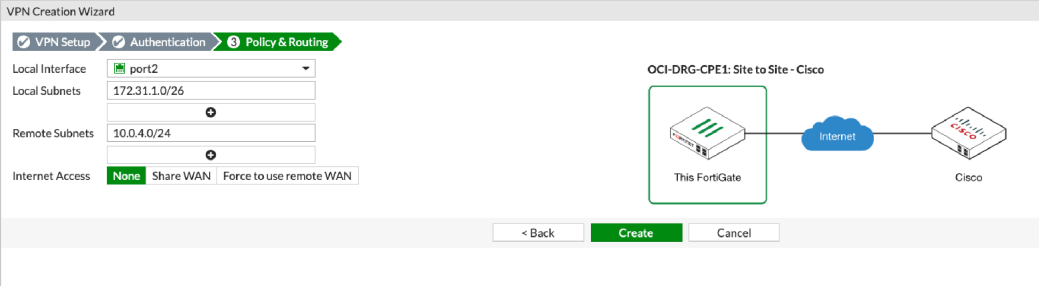

- En la página Política y enrutamiento, especifique los siguientes elementos:

- Interfaz local: interfaz de LAN configurada para el tráfico interno.

- Subredes locales: subred utilizada para el tráfico interno.

- Subredes remotas: subredes de la VCN de Oracle que pueden acceder al túnel IPSec.

- Acceso a internet: ninguno

-

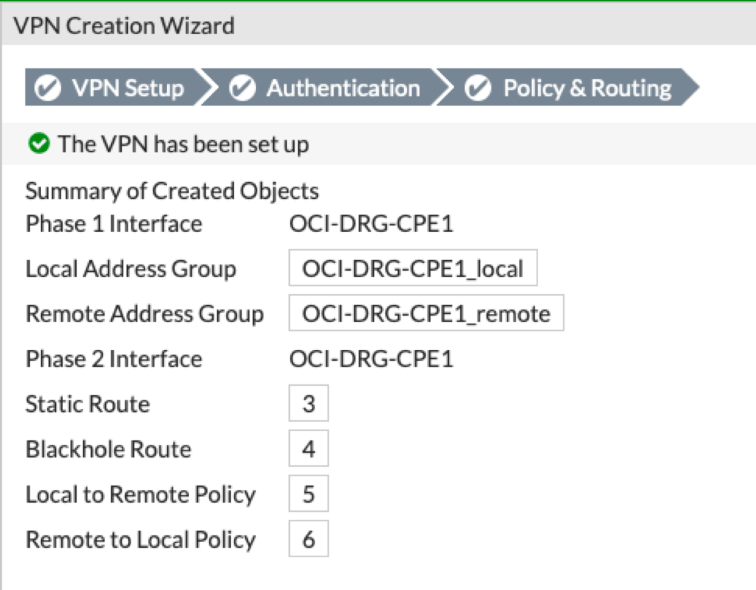

Seleccione Crear.

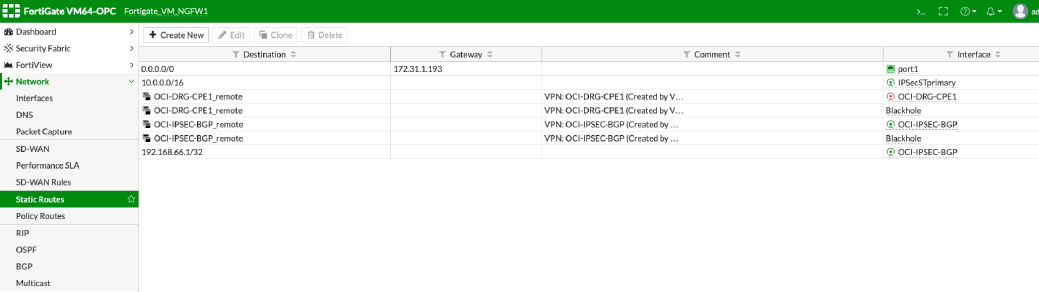

Se muestra un mensaje de resumen con detalles sobre la configuración. Tenga en cuenta que el asistente crea automáticamente políticas de seguridad con las subredes especificadas y agrega las rutas estáticas necesarias.

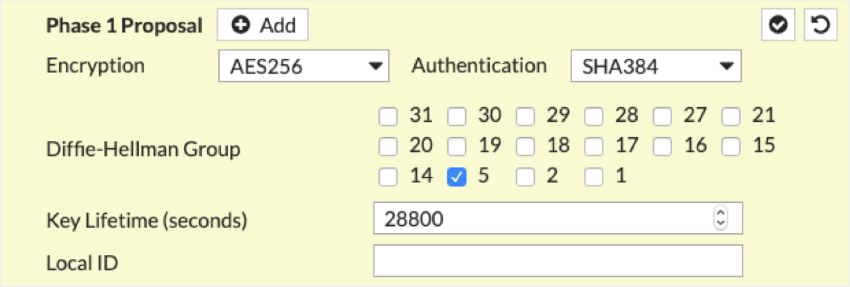

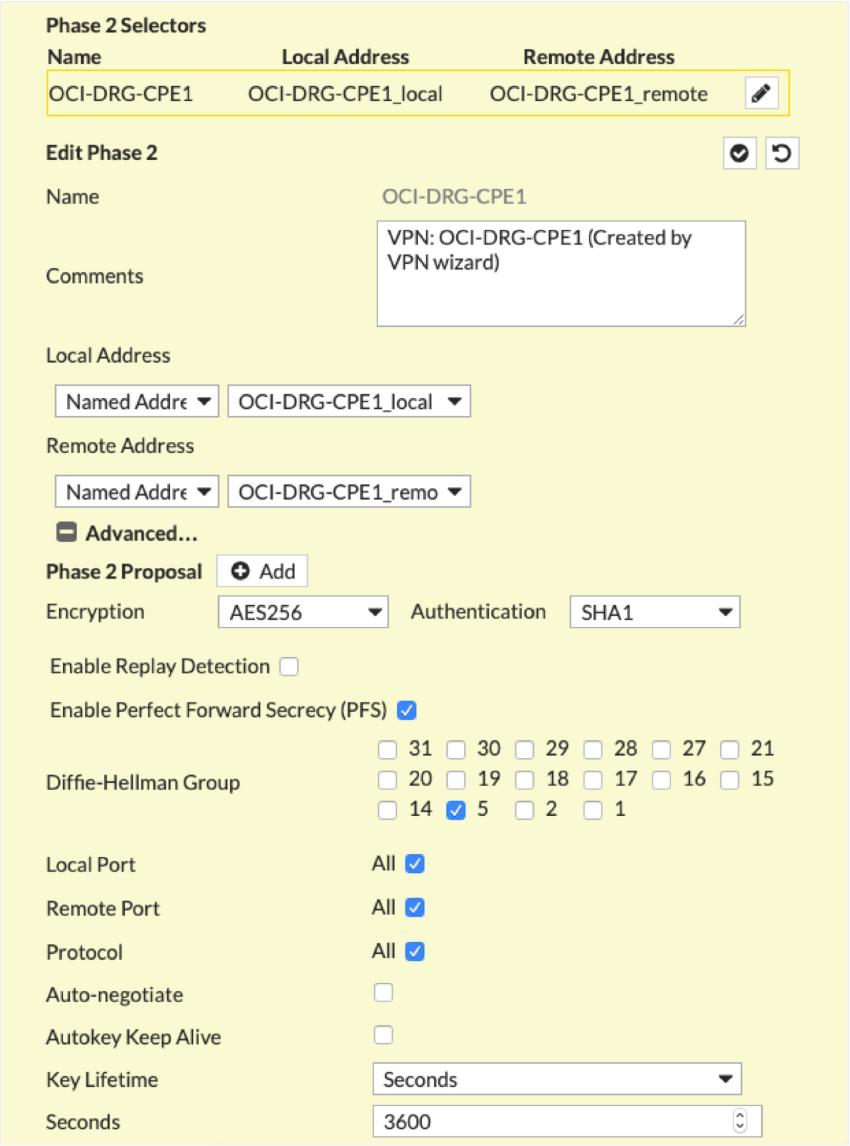

Debe convertir cada túnel de IPSec recién creado en un túnel personalizado para agregar los parámetros recomendados para la fase 1 y la fase 2.

Lleve a cabo los pasos siguientes para cada túnel.

- Vaya a VPN y, a continuación, seleccione IPsec Tunnels.

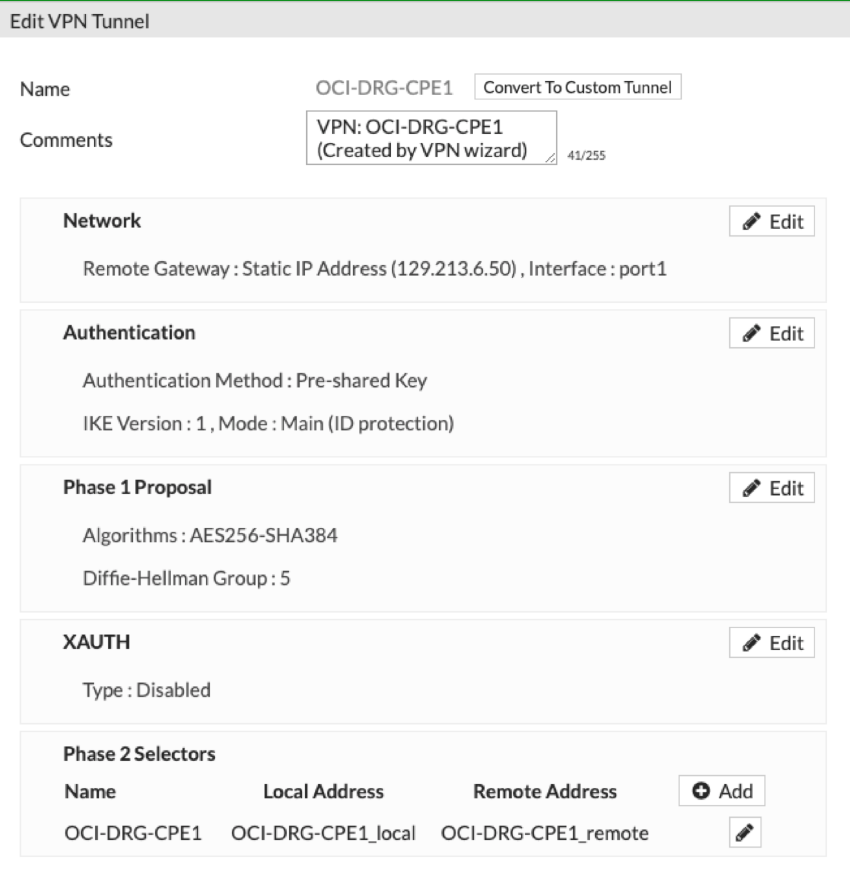

- Seleccione el túnel y seleccione Editar para ver la página Editar túnel de VPN.

-

Seleccione Convertir a túnel personalizado.

-

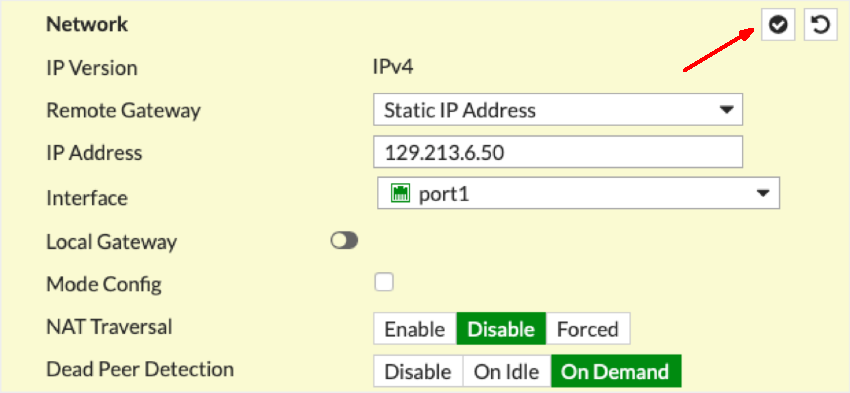

Edite las secciones relevantes para que coincidan con la configuración necesaria que se muestra en las siguientes capturas de pantalla. Recuerde seleccionar el icono de marca de verificación en la esquina superior derecha de cada sección después de realizar los cambios.

La dirección IP que se muestra en la primera captura de pantalla es una dirección de ejemplo.

Tenga En cuenta que si desea utilizar IKEv2, en la pantalla Autenticación, seleccione versión 2 de IKE.

- Después de configurar todas las secciones, seleccione Aceptar para guardar y cerrar los cuadros de diálogo.

En este punto, el túnel de IPSec no está establecido por defecto, porque FortiGate utiliza la dirección IP asignada en la interfaz de la WAN. En este caso, esta dirección IP es una dirección IP privada porque Oracle hace 1:1 NAT. Esta dirección IP privada se utilizará como el identificador de IKE local y No coincidirá con la que se espera en el DRG de Oracle. Para resolver esto, puede cambiar manualmente el identificador de IKE local en su FortiGate mediante la CLI de CPE, o puede cambiar el valor que Oracle utiliza en la consola de Oracle (consulte las instrucciones que aparecen A continuación). De cualquier modo, esto corrige la incompatibilidad y muestra el túnel de IPSec.

- Abra el menú de navegación y seleccione Red. En Conectividad de cliente, seleccione VPN de sitio a sitio.

Se muestra una lista de las conexiones de IPSec en el compartimiento que esté viendo. Si no ve la política que está buscando, verifique que está viendo el compartimento correcto. Para ver las políticas asociadas a un compartimento diferente, en Ámbito de lista, seleccione ese compartimento en la lista.

-

Para la conexión IPSec en la que está interesado, seleccione el menú y, a continuación, seleccione Editar.

El identificador IKE de CPE actual que utiliza Oracle se muestra en la parte inferior del cuadro de diálogo.

- Introduzca nuevos valores para CPE IKE Identifier Type e CPE IKE Identifier y, a continuación, seleccione Save Changes.

Redundancia con BGP a través de IPSec

Para la redundancia, recomendamos utilizar BGP en IPSec. De forma predeterminada, si tiene dos conexiones del mismo tipo (por ejemplo, dos VPN con IPSec que utilizan BGP) y anuncia las mismas rutas en ambas conexiones, Oracle prefiere la ruta más antigua establecida al responder a solicitudes o al iniciar conexiones. Para forzar que el enrutamiento sea simétrico, recomendamos utilizar la ruta de acceso BGP y AS que precede a las rutas para influir en la ruta de acceso que utiliza Oracle al responder e iniciar las conexiones. Para obtener más información, consulte Detalles de enrutamiento para conexiones a la red on-premises.

Oracle DRG utiliza /30 o /31 como subredes para configurar direcciones IP en los túneles de interfaz. Recuerde que la dirección IP debe formar parte del dominio de cifrado de la VPN de sitio a sitio y debe estar permitida en la política del firewall para alcanzar la VPN del peer a través del túnel de la interfaz. Es posible que necesite implantar una ruta estática a través de la interfaz de túnel para la dirección IP del peer.

El ASN de BGP de Oracle para la nube comercial es 31898, excepto la región Serbia Central (Jovanovac), que es 14544. Si configura la VPN de sitio a sitio para Government Cloud, consulte Parámetros de VPN de sitio a sitio necesarios para Government Cloud y también ASN de BGP de Oracle.

En el caso de las instalaciones, puede utilizar un ASN privado. Los ASN privados están en el rango de 64512 a 65534.

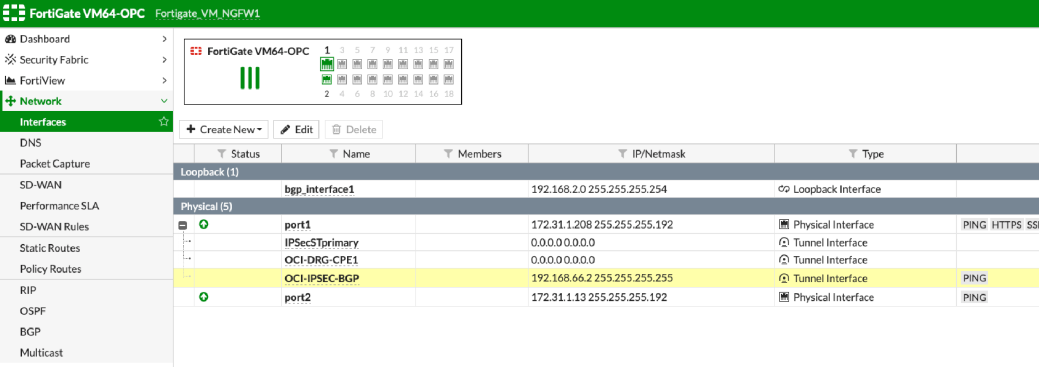

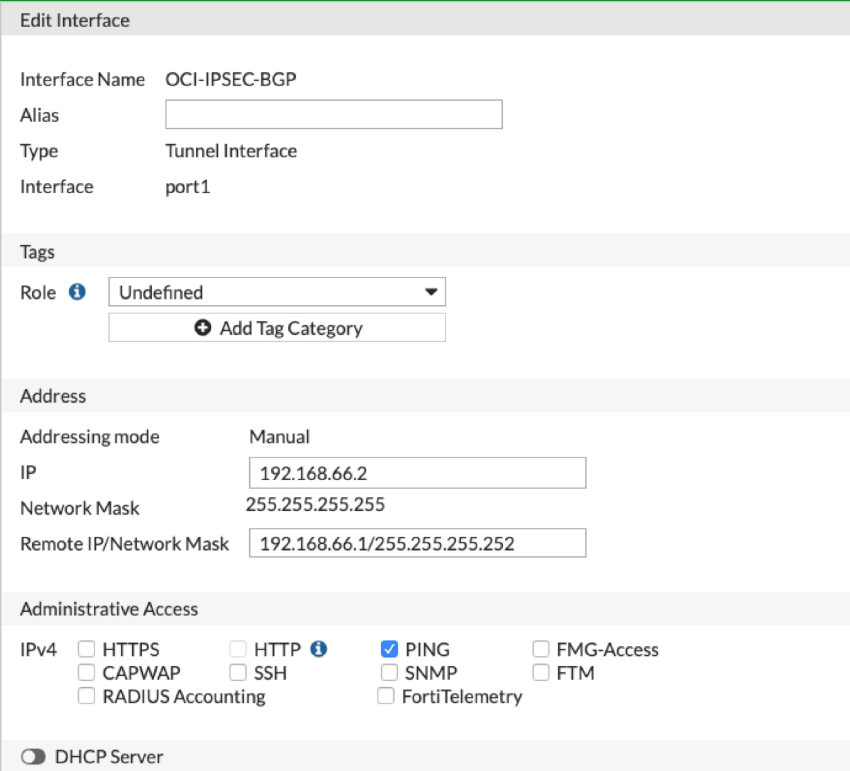

En la primera tarea, agregue la dirección IP de BGP a la interfaz de túnel de FortiGate recién creada.

Lleve a cabo los pasos siguientes para cada túnel.

- Vaya a Red y, a continuación, a Interfaz.

- Seleccione la interfaz que le interesa y seleccione Editar.

- Configure los elementos siguientes:

- IP: introduzca la dirección IP del BGP que ha asignado en el extremo de FortiGate de la interfaz de túnel. La siguiente captura de pantalla muestra un valor de ejemplo de 192.168.66.2.

- IP remota/máscara de red: agregue la dirección IP de BGP asignado en el extremo de Oracle de la interfaz de túnel. Incluya una máscara /30 o /31, según cómo haya especificado las direcciones en la consola de Oracle. En la siguiente captura de pantalla, se utilizó 192.168.66.0/30, donde se asignó 192.168.66.2 en el extremo de FortiGate y 192.168.66.1 en el extremo de Oracle.

Acceso a Ping (recomendado): en la sección Acceso administrativo, active el acceso de ping.

- Seleccione Aceptar.

Lleve a cabo los pasos siguientes para cada túnel.

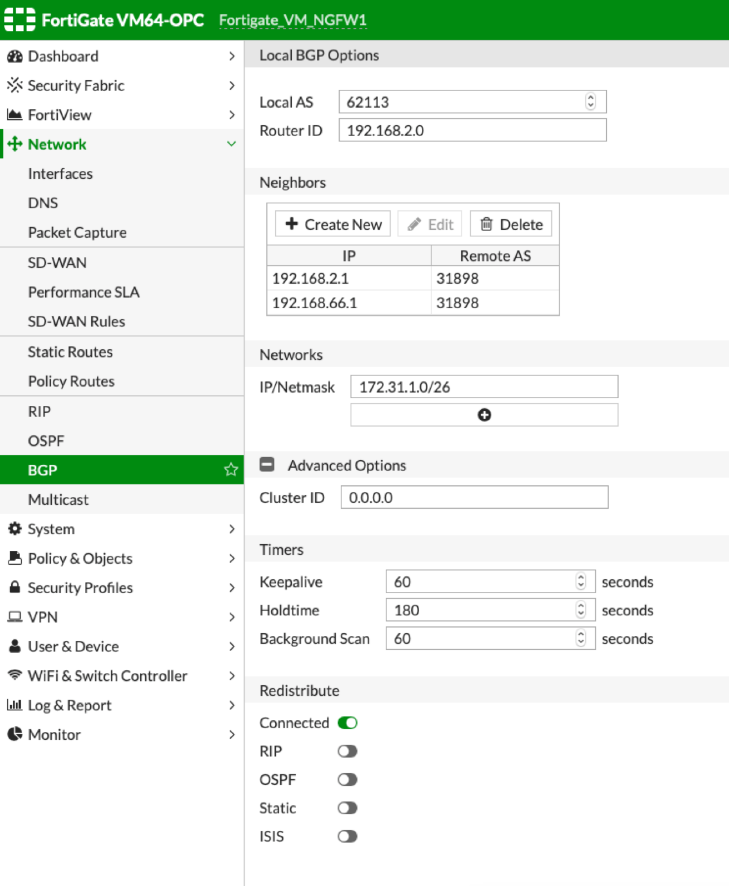

- Vaya a Red y, a continuación, a BGP.

- Introduzca los siguientes elementos:

- AS local: ASN de BGP local. Puede usar un ASN privado. Los ASN privados están en el rango de 64512 a 65534.

- ID de enrutador: valor que proporciona una identidad única para este enrutador de BGP entre sus peers.

- Vecinos: seleccione Crear nuevo e introduzca la dirección IP De BGP para el extremo de Oracle del túnel, y el ASN De BGP De Oracle. El ASN de BGP de Oracle para la nube comercial es 31898, excepto en la región Central de Serbia (Jovanovac), que es 14544. Si está configurando la VPN de sitio A sitio para conectarse a Government Cloud, consulte ASN de BGP de Oracle.

Redes: puede utilizar este campo para anunciar una subred específica en BGP. También puede anunciar subredes mediante la sección Redistribuir en la sección Opciones avanzadas.

- Seleccione Aceptar.

Verificación

El siguiente comando de CLI resulta útil para recopilar datos estadísticos, como el número de paquetes cifrados y descifrados, el número de bytes enviados y recibidos, el identificador de dominio de cifrado (SPI), etc. Este tipo de información puede ser crítico para encontrar un problema con la VPN.

diagnose vpn tunnel listEl siguiente comando indica una falta de política de firewall, una falta de ruta de reenvío y problemas de orden de políticas. Si no hay problemas de comunicación, este comando devuelve una salida en blanco.

diagnose debug flowEl siguiente comando verifica la información de estado de vecino de BGP. Recuerde que un estado "Activo" no significa que la sesión de BGP esté activa. "Activo" hace referencia a un mensaje de estado de BGP. Para obtener más información, consulte Contexto y conceptos de BGP en la documentación de FortiGate.

get router info bgp summaryEl siguiente comando proporciona información más detallada sobre un vecino de BGP.

get router info bgp neighborsUn servicio de control también está disponible en Oracle Cloud Infrastructure para supervisar de forma activa y pasiva los recursos en la nube. Para obtener información sobre la supervisión de una VPN de sitio a sitio, consulte Métricas de VPN de sitio a sitio.

Si tiene alguna incidencia, consulte Solución de problemas de VPN de sitio a sitio.