Uso de nombres de recursos de Amazon (ARN) para acceder a los recursos de AWS

Puede usar Amazon Resource Names (ARN) para obtener acceso a recursos de AWS con la base de datos de IA autónoma.

- Acerca del uso de nombres de recursos de Amazon (ARN) para acceder a los recursos de AWS

Al utilizar la autenticación basada en roles de ARN con la base de datos de IA autónoma, puede acceder de forma segura a los recursos de AWS sin crear ni guardar credenciales basadas en claves de acceso de AWS IAM a largo plazo. - Realización de requisitos previos de gestión de AWS para utilizar nombres de recursos de Amazon (ARN)

Uso de la consola de gestión de AWS o uso de las API, creación de un usuario, rol, políticas y relación de confianza de AWS. Realice estos pasos antes de utilizar conDBMS_CLOUD.CREATE_CREDENTIALpara crear una credencial con un parámetro ARN en Autonomous AI Database. - Realización de requisitos de base de datos de IA autónoma para utilizar ARN de Amazon

Antes de utilizar un recurso de AWS conDBMS_CLOUD.CREATE_CREDENTIALcon un parámetro ARN, el usuario ADMIN debe activar ARN en la instancia de base de datos de IA autónoma. - Creación de credenciales con parámetros de ARN para acceder a los recursos de AWS

Una vez activado el uso de ARN para la instancia de la base de datos de IA autónoma y configurado el administrador de AWS, en la base de datos de IA autónoma puede crear un objeto de credencial con parámetros de ARN. - Actualización de credenciales con parámetros de ARN para recursos de AWS

Las credenciales de ARN que utiliza en la base de datos de IA autónoma funcionan con el servicio de token de AWS que le permite utilizar credenciales temporales basadas en roles para acceder a los recursos de AWS desde la base de datos de IA autónoma.

Tema principal: Configuración de políticas y roles para acceder a recursos

Acerca del uso de nombres de recursos de Amazon (ARN) para acceder a los recursos de AWS

Al utilizar la autenticación basada en roles de ARN con la base de datos de IA autónoma, puede acceder de forma segura a los recursos de AWS sin crear ni guardar credenciales basadas en claves de acceso de AWS IAM a largo plazo.

Por ejemplo, puede que desee cargar datos de un cubo S3 de AWS en su base de datos de IA autónoma, realizar alguna operación en los datos y, a continuación, volver a escribir los datos modificados en el cubo S3. Puede hacerlo sin utilizar un ARN si tiene credenciales de usuario de AWS para acceder al cubo S3. Sin embargo, el uso de ARN basados en roles para acceder a los recursos de AWS desde la base de datos de IA autónoma tiene las siguientes ventajas:

- Puede crear acceso basado en roles, con diferentes políticas para diferentes usuarios o esquemas que necesiten acceso a los recursos de AWS desde una instancia de base de datos de IA autónoma. Esto le permite establecer una política para limitar el acceso a los recursos de AWS por rol. Por ejemplo, definir una política que limite el acceso de solo lectura, por rol, a un cubo S3.

-

Las credenciales basadas en ARN proporcionan una mejor seguridad, ya que no necesita proporcionar credenciales de usuario de AWS a largo plazo en el código para acceder a los recursos de AWS. La base de datos de IA autónoma gestiona las credenciales temporales generadas desde AWS Assume Role Operation.

Pasos para configurar el uso de ARN con una base de datos de IA autónoma

Antes de crear una credencial con un ARN en Autonomous AI Database, en AWS, el administrador de su cuenta debe definir una política que le permita acceder a los recursos de AWS, como un cubo S3. Por defecto, los servicios de credenciales de ARN no están activados en la base de datos de IA autónoma. El usuario ADMIN activa las credenciales de ARN para el usuario necesario, lo que les permite crear y utilizar credenciales de ARN en la instancia de base de datos de IA autónoma.

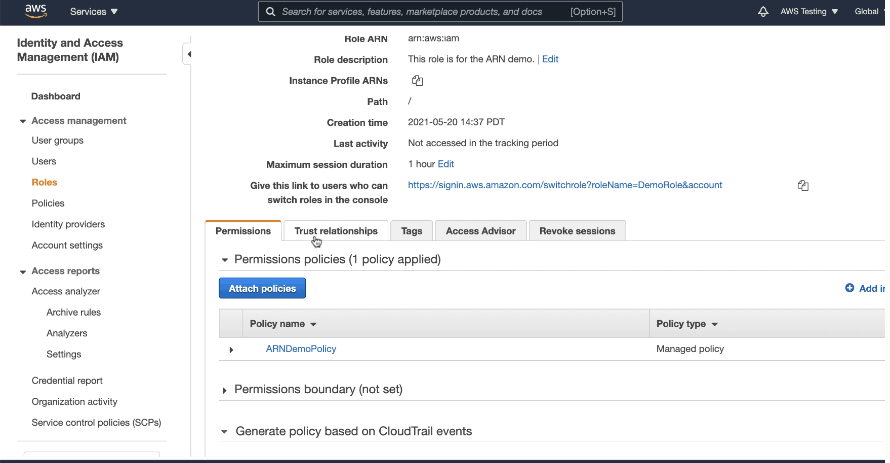

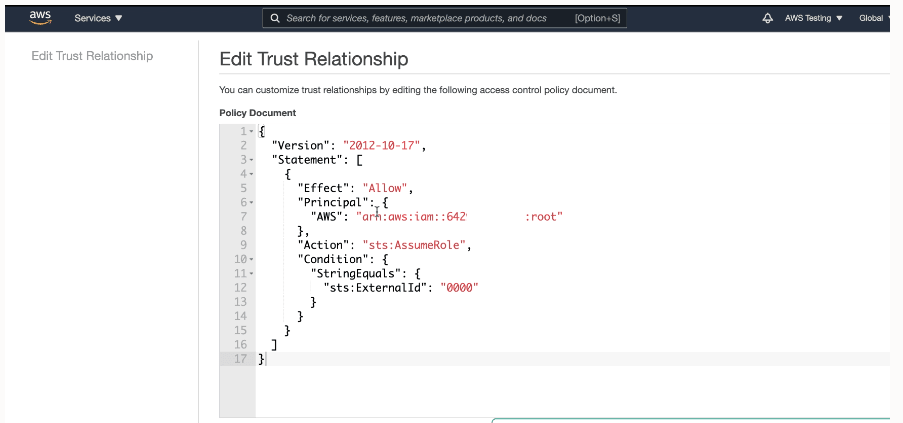

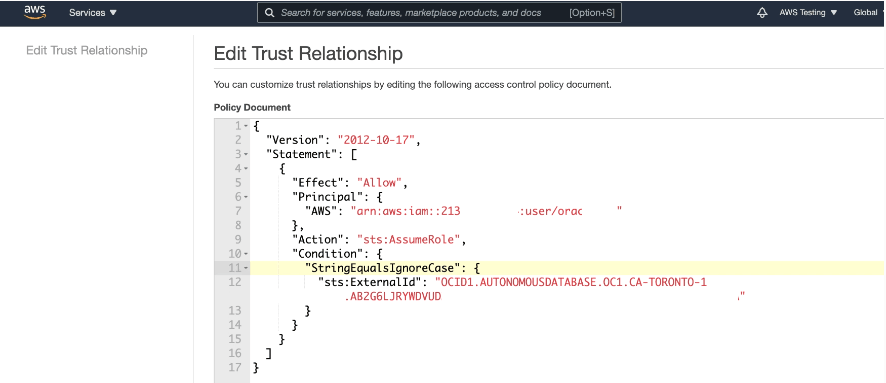

En AWS, el rol ARN es el identificador del acceso proporcionado y se puede ver en la consola de AWS. Para mayor seguridad, cuando el administrador de AWS configura el rol, las políticas y la relación de confianza para la cuenta de AWS, también debe configurar un ID externo en la relación de confianza del rol.

El ID externo proporciona protección adicional para asumir roles. El administrador de AWS configura el ID externo como uno de los siguientes, según la instancia de la base de datos de IA autónoma:

-

OCID de compartimento

-

OCID de la base de datos

-

OCID del arrendamiento

En AWS, el rol solo puede ser asumido por usuarios de confianza identificados por el ID externo incluido en la URL de solicitud, donde el ID externo proporcionado en la solicitud coincide con el ID externo configurado en la relación de confianza del rol.

La configuración del ID externo es necesaria para la seguridad.

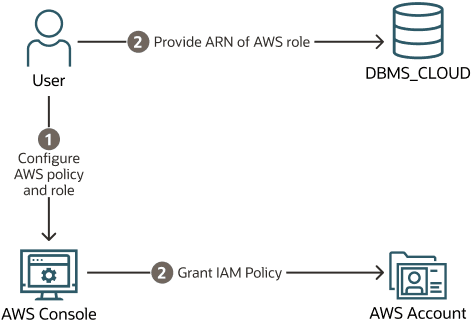

En la siguiente figura, se describen los pasos de configuración:

Descripción de la ilustración adb_arn_config_steps.eps

Pasos para utilizar ARN con DBMS_CLOUD

Cada recurso de AWS tiene su propia identidad y el recurso se autentica con la instancia de la base de datos de IA autónoma mediante una credencial DBMS_CLOUD que crea con parámetros que identifican la ARN. Autonomous AI Database crea y protege las credenciales principales que utiliza para acceder a los recursos de AWS.

Para crear una credencial con parámetros ARN para acceder a los recursos de AWS:

-

Realice los pasos previos necesarios en la cuenta de AWS: en su cuenta de AWS, desde la consola de administración de AWS o mediante la CLI, cree los roles y las políticas de la ARN que utiliza con la base de datos de IA autónoma y actualice la relación de confianza para el rol. El ARN de usuario de Oracle se configura cuando se actualiza la relación de confianza para el rol.

Consulte Realización de requisitos de gestión de AWS para utilizar nombres de recurso de Amazon (ARN) para obtener más información.

-

Realice los pasos previos necesarios en la base de datos de IA autónoma: en la base de datos de IA autónoma debe permitir que el usuario ADMIN u otro usuario utilice credenciales con parámetros ARN para acceder a los recursos de AWS.

Consulte Realización de requisitos previos para la base de datos de IA autónoma para utilizar Amazon ARN para obtener más información.

-

Cree credenciales con

DBMS_CLOUD.CREATE_CREDENTIALy proporcione los parámetros que identifican un rol de AWS. Con el objeto de credenciales, la base de datos de IA autónoma puede acceder a los recursos de AWS según lo especificado en las políticas definidas para el rol en la cuenta de AWS.Consulte Creación de credenciales con parámetros de ARN para acceder a los recursos de AWS para obtener más información sobre estos pasos.

-

Utilice el objeto de credencial que ha creado en el paso anterior con un procedimiento o función

DBMS_CLOUDque toma un parámetro de credencial, comoDBMS_CLOUD.COPY_DATAoDBMS_CLOUD.LIST_OBJECTS.

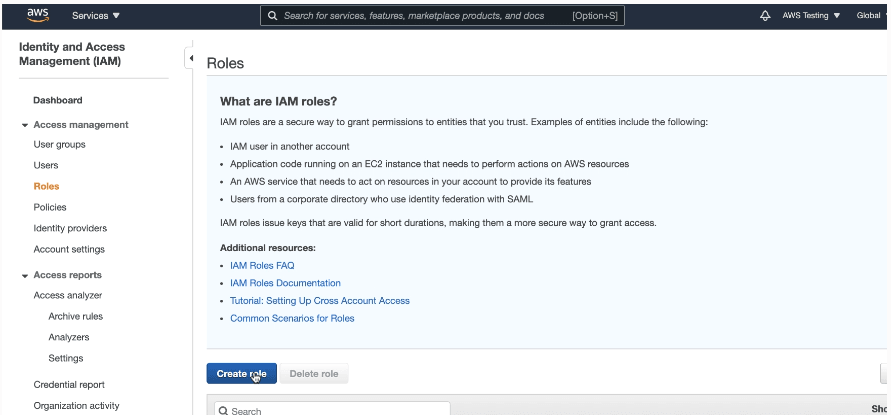

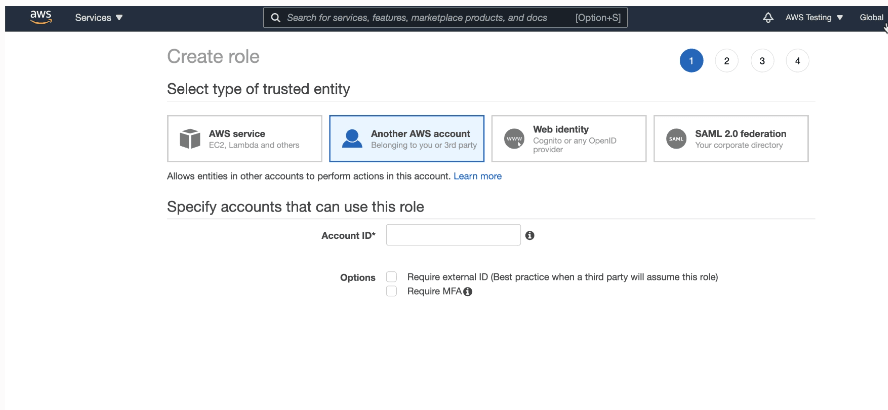

Cumplimiento de requisitos de gestión de AWS para utilizar nombres de recursos de Amazon (ARN)

Utilizando la consola de administración de AWS o utilizando las API, cree un usuario, rol, políticas y relación de confianza de AWS. Realice estos pasos antes de utilizar con DBMS_CLOUD.CREATE_CREDENTIAL para crear una credencial con un parámetro ARN en Autonomous AI Database.

Para usar un ARN para acceder a los recursos de AWS, su administrador de AWS define las políticas y un principal que le permite acceder a los recursos de AWS. Por ejemplo, al utilizar la base de datos de IA autónoma, puede que desee acceder a los datos desde un cubo S3, realizar alguna operación en los datos y, a continuación, volver a escribir los datos modificados en el cubo S3.

Según la configuración de AWS existente y el ID externo que utilice, no es necesario crear un nuevo rol y política para cada instancia de base de datos de IA autónoma. Si ya tiene un rol de AWS que contiene la política necesaria para acceder a un recurso, por ejemplo, para acceder al almacenamiento en la nube S3, puede modificar la relación de confianza para incluir los detalles en el paso 3. Del mismo modo, si ya tiene un rol con la relación de confianza necesaria, puede utilizar ese rol para acceder a todas sus bases de datos en un compartimento o arrendamiento de OCI si utiliza un ID externo que especifique el OCID del compartimento o el OCID del arrendamiento.

Desde la consola de administración de AWS o mediante las API, un administrador de AWS realiza los siguientes pasos:

Una vez finalizada la configuración del rol ARN, puede activar ARN en la instancia. Consulte Realización de requisitos previos para la base de datos de IA autónoma para utilizar Amazon ARN para obtener más información.

Realización de requisitos de base de datos de IA autónoma para utilizar ARN de Amazon

Antes de utilizar un recurso de AWS con DBMS_CLOUD.CREATE_CREDENTIAL con un parámetro ARN, el usuario ADMIN debe activar ARN en la instancia de la base de datos de IA autónoma.

Por defecto, los servicios de credenciales de ARN no están activados en la base de datos de IA autónoma. El usuario ADMIN ejecuta el procedimiento DBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTH para permitir que el usuario ADMIN u otros usuarios creen credenciales con parámetros ARN.

Después de activar ARN en la instancia de base de datos de IA autónoma ejecutando DBMS_CLOUD_ADMIN.ENABLE_PRINCIPAL_AUTH, la credencial denominada AWS$ARN está disponible para su uso con cualquier API DBMS_CLOUD que tome una credencial como entrada. A excepción de la credencial denominada AWS$ARN, también puede crear credenciales adicionales con parámetros ARN para acceder a los recursos de AWS. Consulte Creación de credenciales con parámetros ARN para acceder a recursos de AWS para obtener más información.

Creación de credenciales con parámetros de ARN para acceder a los recursos de AWS

Después de activar el uso de ARN para la instancia de la base de datos de IA autónoma y el administrador de AWS configura la ARN, en la base de datos de IA autónoma puede crear un objeto de credencial con parámetros ARN.

Autonomous AI Database crea y protege las credenciales de principal que utiliza para acceder a los recursos de Amazon cuando proporciona el objeto de credencial con procedimientos y funciones DBMS_CLOUD.

Para utilizar los recursos de Amazon con Autonomous AI Database, haga lo siguiente:

Actualización de credenciales con parámetros de ARN para los recursos de AWS

Las credenciales de ARN que utiliza en la base de datos de IA autónoma funcionan con el servicio de token de AWS que le permite utilizar credenciales temporales basadas en roles para acceder a los recursos de AWS desde la base de datos de IA autónoma.

Cuando un administrador de AWS revoca las políticas, los roles o la relación de confianza, debe actualizar las credenciales o crear nuevas credenciales para acceder a los recursos de AWS.

Realice los siguientes pasos para actualizar las credenciales:

Consulte Procedimiento UPDATE_CREDENTIAL y Procedimiento CREATE_CREDENTIAL para obtener más información.