Configuration d'un accès réseau avec des adresses personnelles

Vous pouvez indiquer qu'Autonomous AI Database utilise une adresse privée dans votre réseau cloud virtuel (VCN) dans votre location. Vous pouvez configurer une adresse privée lors du provisionnement ou du clonage de votre base de données Autonomous AI, ou vous pouvez passer à une adresse privée dans une base de données existante qui utilise une adresse publique. Vous conservez ainsi tout le trafic vers et depuis votre base de données hors du réseau Internet public.

La spécification de la configuration de réseau cloud virtuel autorise uniquement le trafic à partir du réseau cloud virtuel indiqué. L'accès à la base de données à partir de l'ensemble des adresses IP ou réseaux cloud virtuels publics est bloqué. Vous pouvez ainsi définir des règles de sécurité avec des listes de sécurité ou au niveau du groupe de sécurité réseau pour indiquer l'entrée/la sortie de votre instance de base de données Autonomous AI. L'utilisation d'une adresse privée et la définition de listes de sécurité ou de groupes de sécurité réseau vous permettent de contrôler le trafic vers et depuis votre instance de base de données Autonomous AI.

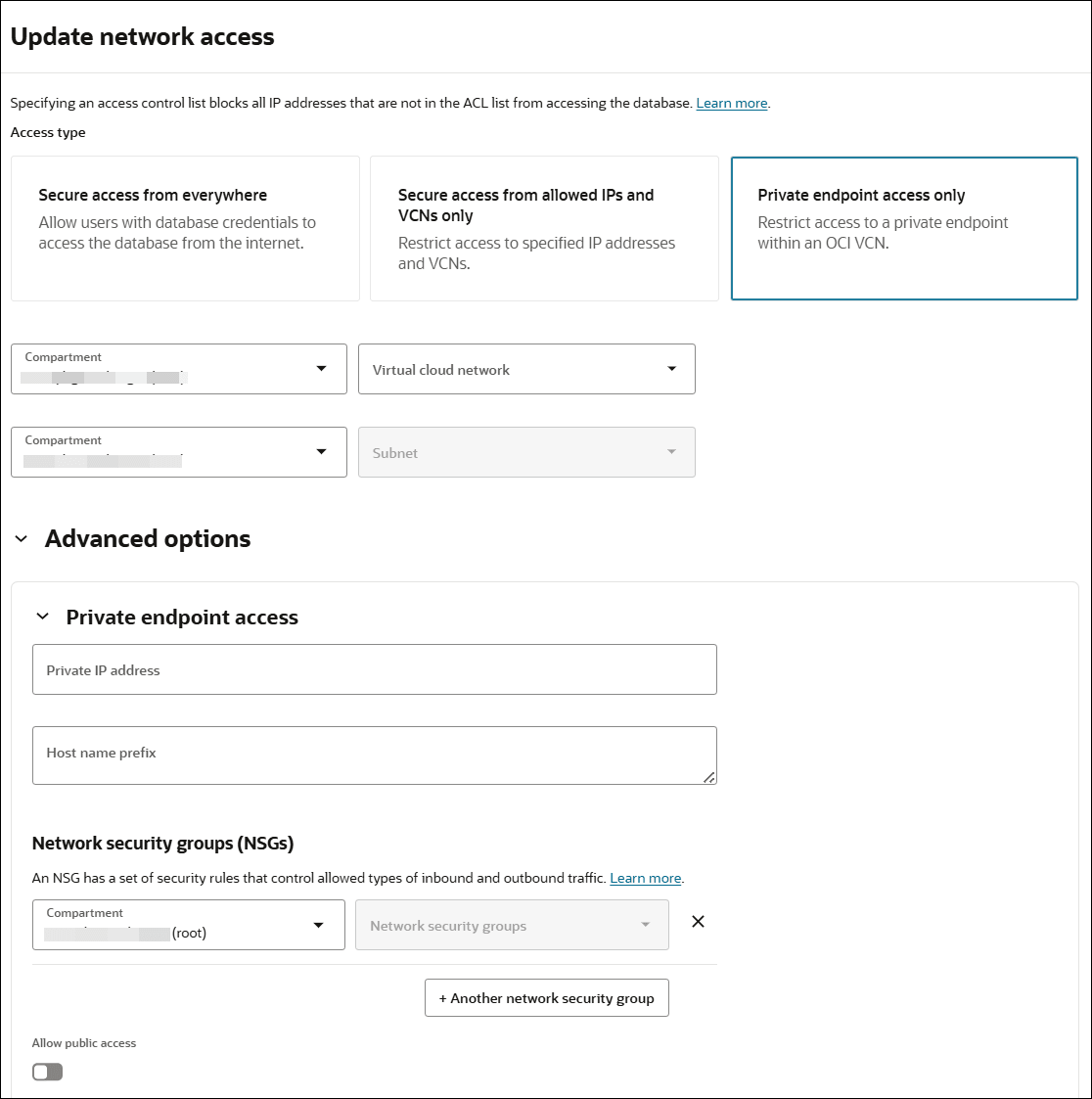

Si vous configurez votre instance de base de données Autonomous AI pour utiliser une adresse privée et que vous voulez également autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques si ces réseaux cloud virtuels sont configurés pour se connecter en privé à une base de données Autonomous AI à l'aide d'une passerelle de service, sélectionnez l'option Autoriser l'accès public. Une adresse publique est ainsi ajoutée pour une base de données configurée avec une adresse privée. Pour plus d'informations, reportez-vous à Utilisation d'une adresse privée avec accès public autorisé.

L'option Autoriser l'accès public est disponible uniquement lorsque la base de données utilise le modèle de calcul ECPU.

Sujets

- Configuration d'adresses privées

Vous pouvez indiquer qu'Autonomous AI Database utilise une adresse privée et configurer un réseau cloud virtuel (VCN) dans votre location à utiliser avec l'adresse privée. - Sécurité améliorée pour les connexions sortantes avec des adresses privées

Lorsque vous utilisez une adresse privée avec votre instance de base de données Autonomous AI, vous pouvez améliorer la sécurité en définissant la propriété de base de donnéesROUTE_OUTBOUND_CONNECTIONSsur la valeurPRIVATE_ENDPOINT. - Notes sur les adresses privées

Décrit les restrictions et les remarques relatives à des adresses privées sur la base de données Autonomous AI. - Exemples de configuration d'adresses privées sur une base de données Autonomous AI

Affiche plusieurs exemples de configuration d'adresse privée (VCN) pour une base de données Autonomous AI.

Configuration d'adresses privées

Vous pouvez indiquer que la base de données Autonomous AI utilise une adresse privée et configurer un réseau cloud virtuel (VCN) dans votre location à utiliser avec l'adresse privée.

- Etapes prérequises de configuration des adresses privées

Décrit les étapes prérequises que vous devez effectuer avant de configurer une adresse privée pour une instance de base de données Autonomous AI. - Stratégies IAM requises pour gérer les adresses privées

Outre les stratégies requises pour provisionner et gérer une base de données Autonomous AI, certaines stratégies réseau sont nécessaires pour utiliser des adresses privées. - Configuration d'adresses privées lorsque vous provisionnez ou clonez une instance

Vous pouvez configurer une adresse privée lorsque vous provisionnez ou clonez une instance de base de données Autonomous AI. - Passage d'adresses publiques à des adresses privées avec une base de données Autonomous AI

Si votre instance de base de données Autonomous AI est configurée pour utiliser une adresse publique, vous pouvez modifier la configuration afin d'utiliser une adresse privée. - Mise à jour de la configuration d'une adresse privée

Vous pouvez modifier certaines options de la configuration d'une adresse privée sur une instance de base de données Autonomous AI existante. - Configuration des options avancées d'accès par adresse privée

Les options avancées d'accès par adresse privée permettent d'entrer une adresse IP privée et un nom d'hôte spécifiés par l'utilisateur, de sélectionner des groupes d'accès réseau ou d'indiquer des détails pour autoriser l'accès public à une base de données d'adresse privée. - Utilisation d'une adresse privée avec accès public autorisé

Sélectionnez l'option Autoriser l'accès public lorsque vous voulez configurer une base de données Autonomous AI pour utiliser une adresse privée et vous souhaitez également autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques (si les réseaux cloud virtuels sont configurés pour se connecter en privé à une base de données Autonomous AI à l'aide d'une passerelle de service).

Rubrique parent : Configuration de l'accès réseau avec des adresses privés

Procédure prérequise de configuration des adresses privées

Décrit les étapes de prérequis à effectuer avant de configurer une adresse privée pour une instance de base de données Autonomous AI.

Effectuez les étapes prérequises suivantes avant de configurer une adresse privée :

-

Définissez les stratégies requises pour les ressources que vous utilisez. Pour plus d'informations, reportez-vous à Stratégies IAM requises pour gérer les adresses privées.

-

Créez un VCN dans la région qui contiendra votre base de données d'IA autonome. Pour plus d'informations, reportez-vous à Réseaux cloud virtuels et sous-réseaux.

-

Configurez un sous-réseau dans le réseau cloud virtuel, défini avec des options DHCP par défaut. Pour plus d'informations, reportez-vous à DNS dans votre réseau cloud virtuel.

-

(Facultatif) Effectuez l'étape facultative suivante avant de configurer une adresse privée :

Spécifiez un groupe de sécurité réseau (NSG) dans votre VCN. Le groupe de sécurité réseau spécifie des règles pour les connexions à votre base de données Autonomous AI. Pour plus d'informations, reportez-vous à Groupes de sécurité réseau.

Rubrique parent : Configuration d'adresses privées

Stratégies IAM requises pour gérer des adresses privées

Outre les stratégies requises pour provisionner et gérer une base de données d'IA autonome, certaines stratégies réseau sont nécessaires pour utiliser des adresses privées.

Le tableau suivant répertorie les stratégies IAM requises pour qu'un utilisateur cloud puisse ajouter une adresse privée. Les stratégies répertoriées sont les exigences minimales requises pour l'ajout d'une adresse privée. Vous pouvez également utiliser une règle de stratégie plus large. Par exemple, si vous définissez la règle de stratégie suivante :

Allow group MyGroupName to manage virtual-network-family in tenancyCette règle fonctionne également car il s'agit d'un surensemble contenant toutes les stratégies requises.

| Opération | Stratégies IAM requises |

|---|---|

|

Configuration une adresse privée |

|

Autonomous AI Database s'appuie sur le service IAM (Identity and Access Management) pour authentifier les utilisateurs cloud et les autoriser à effectuer les opérations qui utilisent l'une des interfaces Oracle Cloud Infrastructure (console, API REST, CLI, kit SDK ou autres).

Le service IAM recourt aux groupes, aux compartiments et aux stratégies pour déterminer quels utilisateurs cloud peuvent accéder à quelles ressources. Plus particulièrement, une stratégie définit le type d'accès dont dispose un groupe d'utilisateurs à un type spécifique de ressource dans un compartiment donné. Pour plus d'informations, reportez-vous à Introduction aux stratégies.

Rubrique parent : Configuration d'adresses privées

Configuration d'adresses privées lors du provisionnement ou du clonage d'une instance

Vous pouvez configurer une adresse privée lorsque vous provisionnez ou clonez une instance de base de données Autonomous AI.

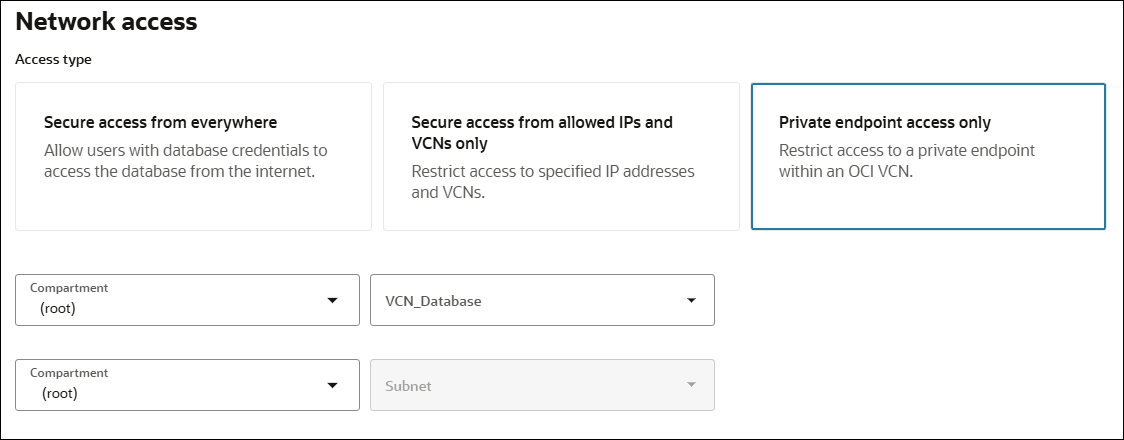

Cette procédure suppose que vous êtes en train de provisionner ou de cloner une instance, que vous avez terminé les étapes prérequises et que vous en êtes à l'étape Choisir l'accès réseau du provisionnement ou du clonage :

Pour plus d'informations, reportez-vous à Remarques relatives aux adresses privées.

Rubrique parent : Configuration d'adresses privées

Passage des adresses publiques aux adresses privées avec la base de données Autonomous AI

Si l'instance de base de données Autonomous AI est configurée pour utiliser une adresse publique, vous pouvez modifier la configuration en adresse privée.

L'état de cycle de vie est passé à Mise à jour jusqu'à la clôture de l'opération.

Remarques relatives au passage de l'accès réseau public à l'accès réseau privé :

-

Une fois le type d'accès réseau mis à jour, tous les utilisateurs de la base de données doivent obtenir un nouveau portefeuille et l'utiliser pour y accéder. Pour plus d'informations, reportez-vous à Téléchargement des informations d'identification client (portefeuilles).

-

Si des listes de contrôle d'accès étaient définies pour l'adresse publique, elles ne s'appliquent pas à l'adresse privée.

-

Une fois l'accès réseau mis à jour pour utiliser une adresse privée, l'URL des outils de base de données est différente de celle qui est utilisée avec l'adresse publique. Vous pouvez trouver les URL mises à jour sur la console, après être passé d'une adresse publique à une adresse privée.

Rubrique parent : Configuration d'adresses privées

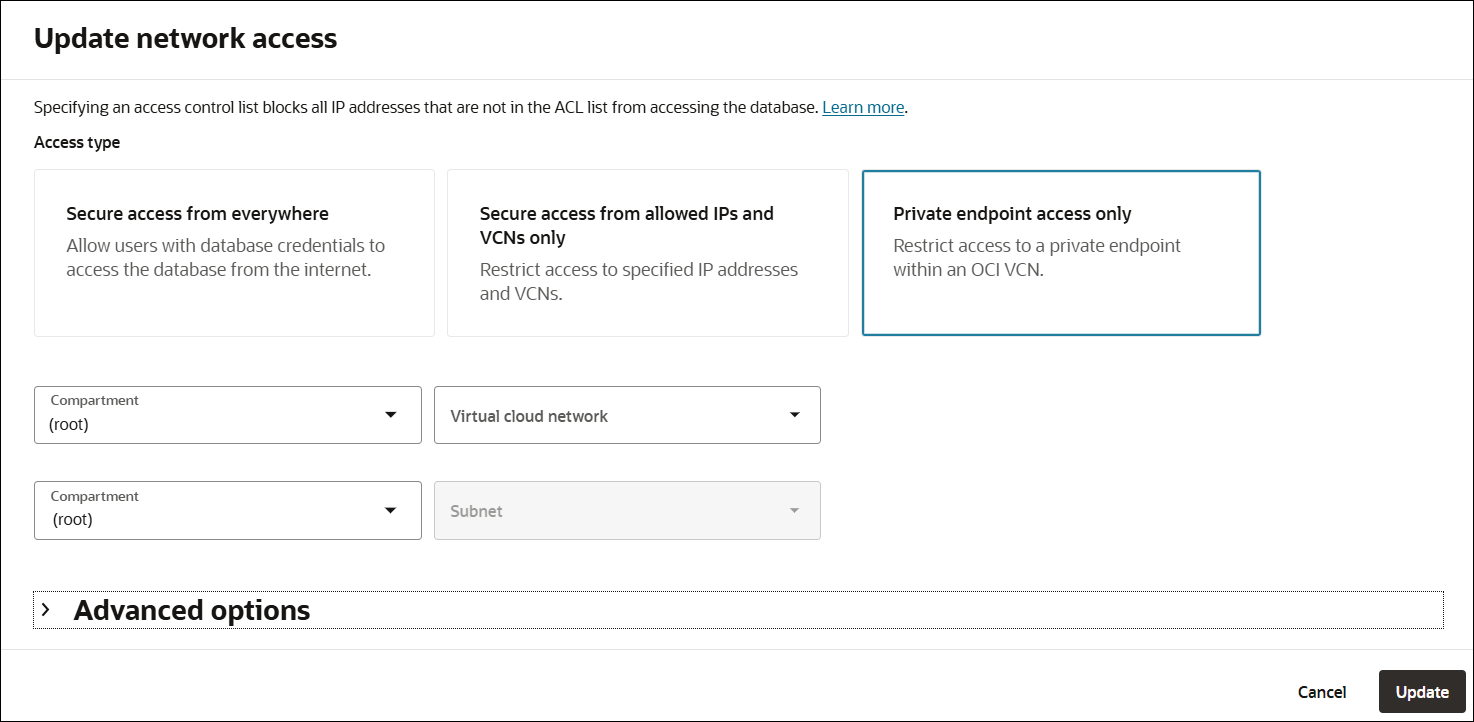

Mise à jour de la configuration d'une adresse privée

Vous pouvez modifier certaines options de la configuration d'une adresse privée sur une instance de base de données Autonomous AI existante.

Si l'état du cycle de vie est Disponible lorsque vous cliquez sur Mettre à niveau, l'état du cycle de vie passe à Mise à niveau jusqu'à ce que les modifications soient appliquées. La base de données continue de fonctionner et reste accessible. Il n'y a aucun temps d'inactivité. Après la mise à jour, l'état du cycle de vie redevient Disponible.

Pour plus d'informations, reportez-vous à Remarques relatives aux adresses privées.

Rubrique parent : Configuration d'adresses privées

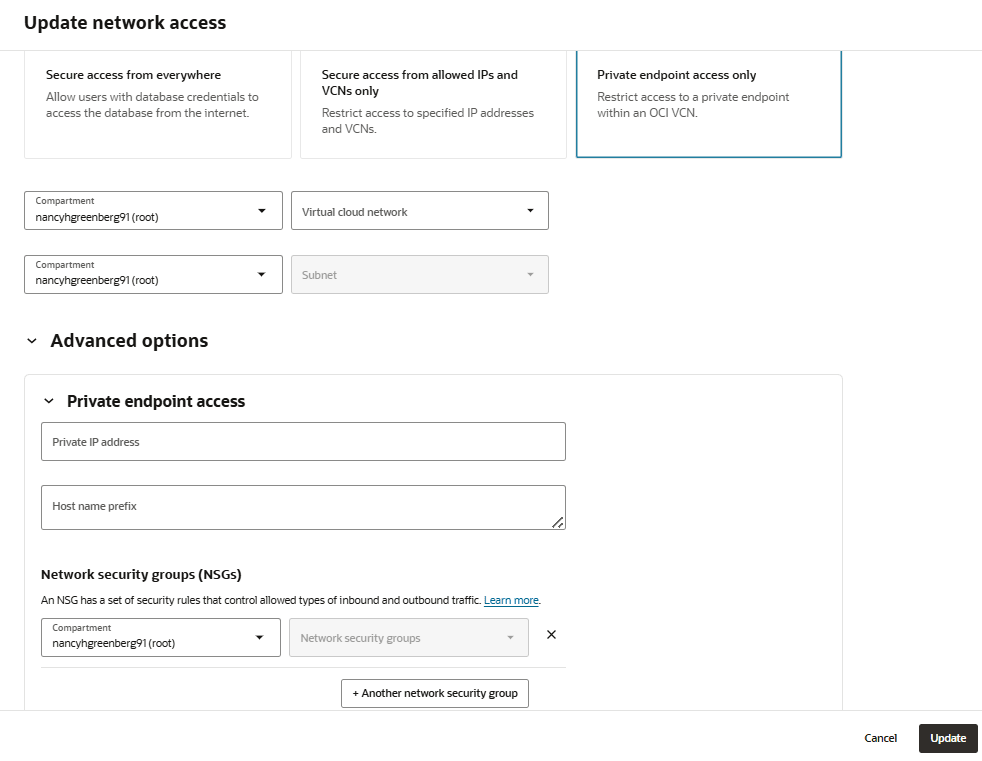

Configurer les options avancées d'adresse privée

Les options avancées d'accès par adresse privée permettent d'entrer une adresse IP privée et un nom d'hôte indiqués par l'utilisateur, de sélectionner des groupes d'accès de sécurité réseau ou d'indiquer des détails pour autoriser l'accès public à une base de données d'adresse privée.

Ces étapes supposent que vous provisionnez ou clonez une instance de base de données Autonomous AI ou que vous passez de l'accès public à l'accès privé pour une instance de base de données Autonomous AI existante et que vous êtes à l'étape Choisir l'accès réseau.

Rubrique parent : Configuration d'adresses privées

Utilisation d'une adresse privée avec accès public autorisé

Sélectionnez l'option Autoriser l'accès public lorsque vous voulez configurer une base de données Autonomous AI pour utiliser une adresse privée et autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques (si les réseaux cloud virtuels sont configurés pour se connecter en privé à une base de données Autonomous AI à l'aide d'une passerelle de service).

Cette option ajoute une adresse publique pour une base de données configurée sur une adresse privée. Vous configurez une adresse privée pour votre instance de base de données Autonomous AI lorsque vous provisionnez ou clonez l'instance, ou lorsque vous mettez à jour la configuration réseau pour une base de données Autonomous AI existante. Pour plus de détails sur les étapes de configuration d'une instance de base de données Autonomous AI avec une adresse privée, reportez-vous aux sections suivantes :

-

Configuration d'adresses privées lors du provisionnement ou du clonage d'une instance

-

Passage des adresses publiques aux adresses privées avec la base de données Autonomous AI

Lorsque l'accès public est activé avec l'autorisation de l'accès public sur une base de données d'adresse privée, l'instance dispose à la fois d'une adresse privée et d'une adresse publique :

-

Le nom d'hôte privé, l'URL d'adresse et l'adresse IP privée vous permettent de vous connecter à la base de données à partir du VCN où réside la base de données.

-

Le nom d'hôte public vous permet de vous connecter à la base de données à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques si ces réseaux cloud virtuels sont configurés pour une connexion privée à la base de données Autonomous AI à l'aide d'une passerelle de service.

Ajouts de chaîne de connexion Autonomous Database pour une base de données d'adresse privée avec l'option Autoriser l'accès public activée

Lorsque l'option Autoriser l'accès public est activée pour une base de données d'adresse privée, des chaînes de connexion supplémentaires vous permettent de vous connecter à la base de données à partir de l'adresse publique :

-

Les chaînes de connexion dans

tnsnames.oradans le fichier ZIP de portefeuille de base de données Autonomous AI incluent les chaînes de connexion publiques à utiliser avec les connexions provenant du réseau Internet public. Les chaînes de connexion de l'adresse publique utilisent la convention de dénomination suivante :dbname_public_consumerGroupPar exemple :

adbfinance_public_lowPour plus d'informations, reportez-vous à Téléchargement des informations d'identification client (portefeuilles).

-

Vous pouvez visualiser les chaînes de connexion de l'adresse publique et de l'adresse privée à partir de la console Oracle Cloud Infrastructure (ou à l'aide de l'API).

Pour plus d'informations, reportez-vous à Affichage des noms TNS et des chaînes de connexion pour une instance de base de données Autonomous AI.

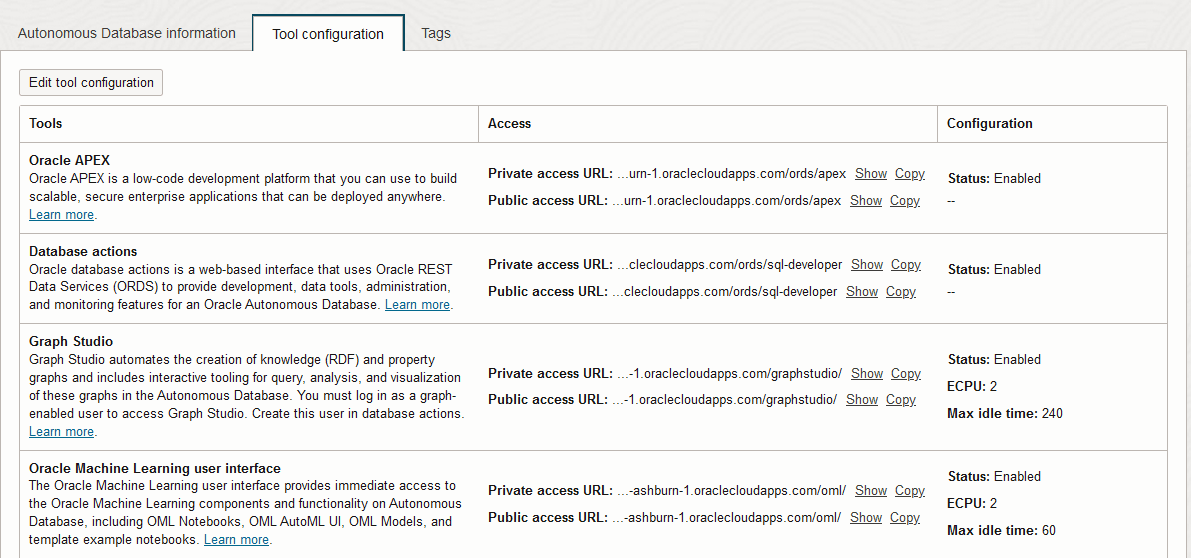

Ajout d'outils Autonomous Database pour une base de données d'adresse privée avec l'option Autoriser l'accès public activée

Lorsque l'option Autoriser l'accès public est activée pour une base de données d'adresse privée, les outils de base de données vous permettent de vous connecter à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques si ces réseaux cloud virtuels sont configurés pour se connecter en privé à une base de données Autonomous AI à l'aide d'une passerelle de service :

-

Chaque outil comporte une URL d'accès privé et une URL d'accès public affichées dans le tableau de configuration de l'outil. Utilisez l'URL d'accès public pour accéder à l'outil à partir d'adresses IP publiques spécifiques ou de réseaux cloud virtuels spécifiques si ces réseaux cloud virtuels sont configurés pour se connecter en privé à une base de données Autonomous AI à l'aide d'une passerelle de service.

Par exemple :

Pour plus d'informations, reportez-vous à Affichage du statut des outils intégrés de base de données d'IA autonome.

-

Le fichier

READMEdu fichier ZIP de portefeuille fournit à la fois un lien d'accès pour l'adresse privée de chaque outil de base de données et un lien d'accès public.Pour plus d'informations, reportez-vous à Fichier README de portefeuille.

Rubrique parent : Configuration d'adresses privées

Sécurité améliorée pour les connexions sortantes avec des adresses privées

Lorsque vous utilisez une adresse privée avec votre instance de base de données Autonomous AI, vous pouvez fournir une sécurité améliorée en définissant la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS sur la valeur PRIVATE_ENDPOINT.

La définition de la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS sur la valeur PRIVATE_ENDPOINT impose que toutes les connexions sortantes à un hôte cible soient soumises aux règles sortantes de l'adresse privée et limitées par celles-ci. Vous définissez des règles sortantes dans la liste de sécurité du réseau cloud virtuel (VCN) ou dans le groupe de sécurité réseau (NSG) associé à l'adresse privée de l'instance de base de données Autonomous AI.

Avant de définir la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS, configurez votre instance de base de données Autonomous AI pour qu'elle utilise une adresse privée. Pour plus d'informations, reportez-vous à Configuration d'adresses privées.

Définissez la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS sur PRIVATE_ENDPOINT pour indiquer que toutes les connexions sortantes sont soumises aux règles sortantes du VCN de l'adresse privée de l'instance de base de données Autonomous AI. Avec la valeur PRIVATE_ENDPOINT, la base de données limite les connexions sortantes aux emplacements indiqués par les règles sortantes de l'adresse privée et modifie également la résolution DNS de sorte que les noms d'hôte soient résolus à l'aide du résolveur DNS de votre VCN (sans utiliser de résolveur DNS public).

Si

ROUTE_OUTBOUND_CONNECTIONS n'est pas défini sur PRIVATE_ENDPOINT, toutes les connexions sortantes au réseau Internet public passent par la passerelle NAT (Network Address Translation) du service VCN. Dans ce cas, si l'hôte cible se trouve sur une adresse publique, les connexions sortantes ne sont pas soumises aux règles sortantes VCN ou NSG de l'adresse privée de l'instance de base de données Autonomous AI.

Lorsque vous configurez une adresse privée pour votre instance de base de données Autonomous AI et que vous définissez ROUTE_OUTBOUND_CONNECTIONS sur PRIVATE_ENDPOINT, ce paramètre modifie le traitement des connexions sortantes et de la résolution DNS pour les éléments suivants :

-

Liens de base de données

-

APEX_LDAP, APEX_MAIL et APEX_WEB_SERVICE

-

UTL_HTTP, UTL_SMTP et UTL_TCP

-

DBMS_LDAP

-

CMU avec Microsoft Active Directory,

Pour plus d'informations, reportez-vous à Utilisation de Microsoft Active Directory avec Autonomous AI Database.

Lorsque vous configurez une adresse privée pour votre instance de base de données Autonomous AI et que vous définissez ROUTE_OUTBOUND_CONNECTIONS sur PRIVATE_ENDPOINT, ce paramètre ne modifie pas le traitement des connexions sortantes et de la résolution DNS pour les éléments suivants :

-

Oracle REST Data Services (ORDS)

-

Actions de base de données

Pour définir ROUTE_OUTBOUND_CONNECTIONS, procédez comme suit :

Remarques concernant la définition de ROUTE_OUTBOUND_CONNECTIONS :

-

Utilisez la commande suivante pour restaurer la valeur de paramètre par défaut :

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

Utilisez la commande suivante pour interroger la valeur de paramètre actuelle :

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';Si la propriété n'est pas définie, la requête ne renvoie pas de résultats.

-

Cette propriété s'applique uniquement aux liens de base de données que vous créez après avoir défini la propriété sur la valeur

PRIVATE_ENDPOINT. Par conséquent, les liens de base de données que vous avez créés avant de définir la propriété continuent d'utiliser la passerelle NAT du service VCN et ne sont pas soumis aux règles sortantes de l'adresse privée de l'instance de base de données Autonomous AI. -

Définissez

ROUTE_OUTBOUND_CONNECTIONSsur la valeurPRIVATE_ENDPOINTuniquement lorsque vous utilisez une base de données d'IA autonome avec une adresse privée. -

Lorsque votre base de données se trouve sur une adresse privée et que vous voulez que vos connexions sortantes soient résolues par votre VCN, vous devez définir le paramètre

ROUTE_OUTBOUND_CONNECTIONSsurPRIVATE_ENDPOINT.

Pour plus d'informations sur la passerelle NAT, reportez-vous à Passerelle NAT.

Rubrique parent : Configuration de l'accès réseau avec des adresses privés

Remarques relatives aux adresses privées

Décrit les restrictions et les remarques concernant les adresses privées sur la base de données Autonomous AI.

-

Une fois que vous avez mis à jour l'accès réseau pour passer à une adresse privée, ou une fois le provisionnement ou le clonage terminé lorsque vous configurez une adresse privée, vous pouvez visualiser la configuration réseau sur la page Détails sur la base de données autonome, dans la section Réseau.

La section Réseau affiche les informations suivantes pour une adresse privée :

- Type d'accès : indique le type d'accès pour la configuration de la base de données Autonomous AI. Les configurations d'adresse privée présentent le type d'accès Réseau Cloud virtuel.

- Domaine de disponibilité : indique le domaine de disponibilité de votre instance Autonomous Database.

- Réseau cloud virtuel : inclut un lien pour le VCN associé à l'adresse privée.

- Sous-réseau : inclut un lien correspondant au sous-réseau associé à l'adresse privée.

- Adresse IP d'adresse privée : affiche l'adresse IP d'adresse privée de la configuration d'adresse privée.

- URL de l'adresse privée : affiche l'URL de l'adresse privée pour la configuration de l'adresse privée.

- Groupes de Sécurité réseau : ce champ contient des liens vers les groupe(s) de sécurité système configurés avec l'adresse privée.

- Accès public : ce champ indique si l'accès public est activé pour l'adresse privée. Cliquez sur le lien

Editpour visualiser ou modifier les listes de contrôle d'accès ou les réseaux cloud virtuels autorisés. - URL d'adresse publique : cette option s'affiche lorsque l'option Autoriser l'accès public est activée sur l'adresse privée. URL d'adresse publique que vous pouvez utiliser pour vous connecter à partir d'adresses IP ou de réseaux cloud virtuels autorisés sur le réseau Internet public.

Pour plus de détails sur les informations réseau sur la console Oracle Cloud Infrastructure, reportez-vous à Affichage des informations réseau sur la console OCI.

-

Une fois le provisionnement ou le clonage terminé, vous pouvez modifier la configuration de la base de données Autonomous AI pour utiliser une adresse publique.

Pour obtenir des informations sur la modification d'une adresse publique, reportez-vous à la section Change from Private to Public Endpoints with Autonomous AI Database.

-

Vous pouvez indiquer jusqu'à cinq groupes de sécurité réseau pour contrôler l'accès à votre base de données Autonomous AI.

-

Vous pouvez modifier le groupe de sécurité réseau de l'adresse privée pour la base de données Autonomous AI.

Pour modifier le groupe de sécurité réseau d'une adresse privée, procédez comme suit :

-

Sur la page Bases de données Autonomous AI, sélectionnez une base de données Autonomous AI à partir des liens sous la colonne Nom d'affichage.

-

Sur la page Détails sur la base de données autonome, sous Réseau dans le champ Groupes de sécurité réseau, cliquez sur Modifier.

-

-

Vous pouvez connecter votre instance Oracle Analytics Cloud à votre base de données d'IA autonome disposant d'une adresse privée à l'aide de la passerelle de données, comme vous le faites pour une base de données sur site. Pour plus d'informations, reportez-vous à Configuration et inscription d'une passerelle de données pour la visualisation des données.

-

Les outils Autonomous AI Database suivants sont pris en charge dans des bases de données configurées avec une adresse privée :

- Actions de base de données

- Oracle APEX

- Oracle Graph Studio

- Blocs-notes Oracle Machine Learning

- Oracle REST Data Services

- API Oracle Database pour MongoDB

Une configuration supplémentaire est requise pour accéder à ces outils de base de données Autonomous AI à partir d'environnements sur site. Pour en savoir plus, reportez-vous à la section Exemple : connexion à partir d'une base de données vers Autonomous AI.

L'accès à Oracle APEX, Database Actions, Oracle Graph Studio ou Oracle REST Data Services à l'aide d'une adresse privée d'environnements sur site sans avoir terminé les étapes supplémentaires de configuration d'adresse privée entraîne l'erreur suivante :

404 Not Found

-

Une fois l'accès réseau mis à jour pour utiliser une adresse privée, l'URL des outils de base de données est différente de celle qui est utilisée avec l'adresse publique. Vous pouvez trouver les URL mises à jour sur la console, après être passé d'une adresse publique à une adresse privée.

-

En plus d'Oracle REST Data Services (ORDS) préconfiguré par défaut avec la base de données Autonomous AI, vous pouvez configurer un autre déploiement ORDS qui fournit davantage d'options de configuration et peut être utilisé avec les adresses privées. Reportez-vous à A propos d'Oracle REST Data Services géré par les clients sur une base de données Autonomous AI pour en savoir plus sur un autre déploiement ORDS pouvant être utilisé avec des points de terminaison privés.

-

La modification d'une adresse IP privée n'est pas autorisée après le provisionnement ou le clonage d'une instance, que l'adresse IP soit affectée automatiquement lorsque vous entrez une valeur dans le champ Adresse IP privée.

Rubrique parent : Configuration de l'accès réseau avec des adresses privés

Exemples d'adresses privées sur la base de données Autonomous AI

Affiche plusieurs exemples de configuration d'adresse privée (VCN) pour la base de données Autonomous AI.

- Exemple : connexion à partir d'Oracle Cloud Infrastructure VCN

Démontre une application exécutée dans Oracle Cloud Infrastructure sur une machine virtuelle dans le même VCN qui est configuré avec votre base de données d'IA autonome. - Exemple : connexion de votre centre de données à une base de données d'IA autonome

Explique comment se connecter en privé à une base de données d'IA autonome à partir de votre centre de données sur site. Dans ce scénario, le trafic ne passe jamais par le réseau Internet public.

Rubrique parent : Configuration de l'accès réseau avec des adresses privés

Exemple : connexion à partir d'un réseau cloud virtuel Oracle Cloud Infrastructure

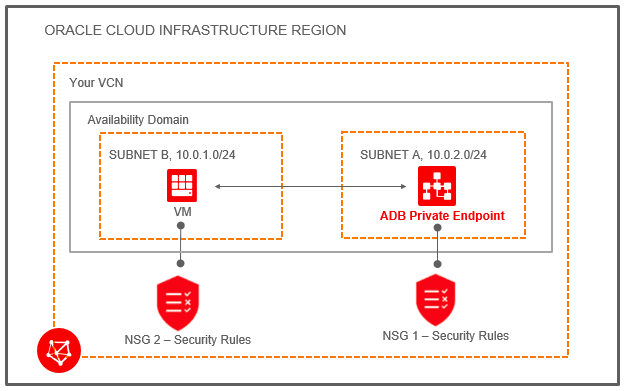

Présente une application exécutée dans Oracle Cloud Infrastructure sur une machine virtuelle dans le même VCN que celui configuré avec votre base de données d'IA autonome.

Description de l'illustration adb_private_endpoint1.png

Il existe une instance de base de données Autonomous AI qui dispose d'une adresse privée dans le VCN nommée "votre VCN". Le réseau cloud virtuel inclut deux sous-réseaux : "SUBNET B" (CIDR 10.0.1.0/24) et "SUBNET A" (CIDR 10.0.2.0/24).

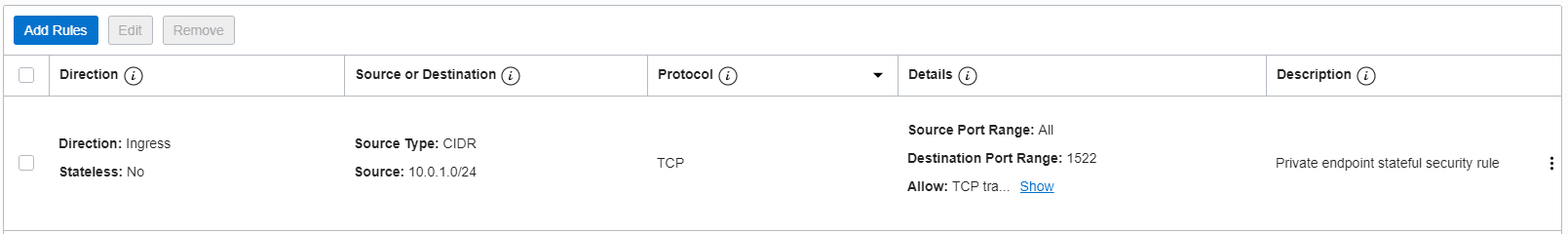

Le groupe de sécurité réseau associé à l'instance Autonomous AI Database est affiché sous la forme "NSG 1 - Security Rules". Ce groupe de sécurité réseau définit les règles De sécurité qui autorisent Le trafic entrant et sortant vers et depuis l'instance Autonomous AI Database. Définissez une règle pour l'instance Autonomous AI Database en procédant comme suit :

-

Pour l'authentification TLS mutuelle, ajoutez une règle entrante avec conservation de statuts autorisant la connexion de la source à l'instance Autonomous AI Database. La source est définie sur la plage d'adresses que vous voulez autoriser à se connecter à votre base de données, le protocole IP sur TCP et la plage de port de destination sur 1522.

-

Pour l'authentification TLS, ajoutez une règle entrante avec conservation de statuts autorisant la connexion de la source à l'instance Autonomous AI Database. La source est définie sur la plage d'adresses que vous voulez autoriser à se connecter à votre base de données, le protocole IP sur TCP et la plage de points de destination sur 1521 ou 1522.

-

Pour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez 443 au port de la règle du groupe de sécurité système.

La figure suivante présente un exemple de règle de sécurité avec conservation d'état permettant de contrôler le trafic de l'instance de base de données Autonomous AI :

Description de l'illustration adb_private_vcn_nsg_stateful1.png

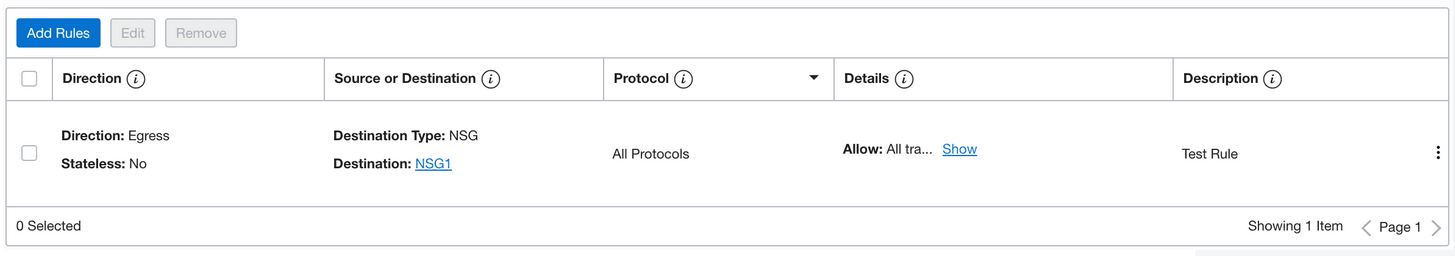

L'application se connectant à la base de données Autonomous AI est exécutée sur une machine virtuelle dans SUBNET B. Vous ajoutez également une règle de sécurité pour autoriser le trafic vers et depuis la machine virtuelle (comme indiqué, avec le libellé "NSG 2 Security Rules"). Vous pouvez utiliser une règle de sécurité avec conservation de statut pour la machine virtuelle. Il vous suffit donc d'ajouter une règle pour la sortie aux règles de sécurité du groupe de sécurité réseau 2 (ce qui permet d'accéder au sous-réseau de destination A).

La figure suivante présente des exemples de règles de sécurité qui contrôlent le trafic de la machine virtuelle :

Description de l'illustration adb_private_vcn_rules2.png

Une fois ces règles de sécurité configurées, l'application peut se connecter à l'instance Autonomous AI Database à l'aide du portefeuille d'informations d'identification client. Pour plus d'informations, reportez-vous à Téléchargement des informations d'identification client (portefeuilles).

Pour plus d'informations sur la configuration des groupes de sécurité réseau, reportez-vous à Groupes de sécurité réseau.

Exemple : connexion à partir de votre centre de données vers la base de données Autonomous AI

Démontre comment se connecter en privé à une base de données d'IA autonome à partir de votre centre de données sur site. Dans ce scénario, le trafic ne passe jamais par le réseau Internet public.

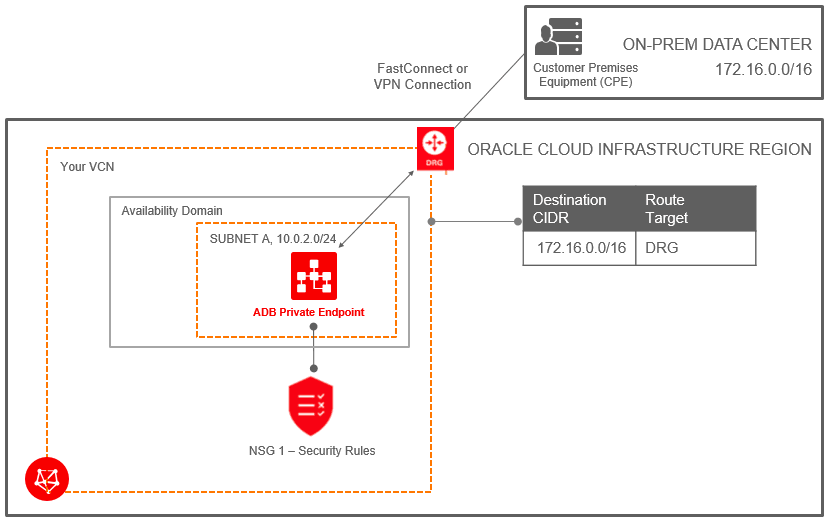

Description de l'illustration adb_private_endpoint2.png

Pour établir une connexion à partir de votre centre de données, connectez le réseau sur site au réseau cloud virtuel avec FastConnect, puis configurez une passerelle de routage dynamique. Pour résoudre l'adresse privée de base de données Autonomous AI, un nom de domaine qualifié complet requiert l'ajout d'une entrée dans le fichier d'hôtes de votre client sur site. Par exemple, le fichier /etc/hosts pour les machines Linux. Par exemple :

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comPour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez une autre entrée avec la même IP. Par exemple :

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.comVous trouverez l'adresse IP de l'adresse privée et le nom de domaine qualifié complet comme suit :

-

L'adresse IP privée est affichée sur la page de détails de la base de données d'IA autonome de la console Oracle Cloud Infrastructure pour l'instance.

-

Le nom de domaine qualifié complet est affiché dans le fichier

tnsnames.oradu portefeuille d'informations d'identification client de base de données Autonomous AI.

Vous pouvez également utiliser le DNS privé Oracle Cloud Infrastructure pour fournir une résolution de nom DNS. Pour plus d'informations, reportez-vous à DNS privé.

Dans cet exemple, il existe une passerelle de routage dynamique entre le centre de données sur site et le réseau cloud virtuel ("Your VCN"). Le VCN contient la base de données d'IA autonome. Elle affiche également une table de routage pour le VCN associé à la base de données Autonomous AI, pour le trafic sortant vers le CIDR 172.16.0.0/16 via le DRG.

En plus de configurer le DRG, définissez une règle de groupe de sécurité réseau pour autoriser le trafic vers et depuis la base de données Autonomous AI, en ajoutant une règle pour la plage CIDR du centre de données (172.16.0.0/16). Dans cet exemple, définissez une règle de sécurité dans "NSG 1" comme suit :

-

Pour l'authentification TLS mutuelle, créez une règle avec conservation de statut autorisant le trafic entrant à partir du centre de données. Il s'agit d'une règle entrante avec conservation de statut définissant la source sur la plage d'adresses que vous voulez autoriser à se connecter à la base de données, le protocole sur TCP, la plage de ports source sur la plage CIDR (172.16.0.0/16) et le port de destination sur 1522.

-

Pour l'authentification TLS, créez une règle avec conservation de statut autorisant le trafic entrant à partir du centre de données. Il s'agit d'une règle entrante avec conservation de statut qui définit la source sur l'intervalle d'adresses que vous voulez autoriser à se connecter à votre base de données, l'ensemble de protocoles sur TCP, l'ensemble d'adresses sur l'intervalle CIDR (172.16.0.0/16) et l'ensemble de port de destination sur 1521 ou 1522.

-

Pour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez 443 au port de la règle du groupe de sécurité système.

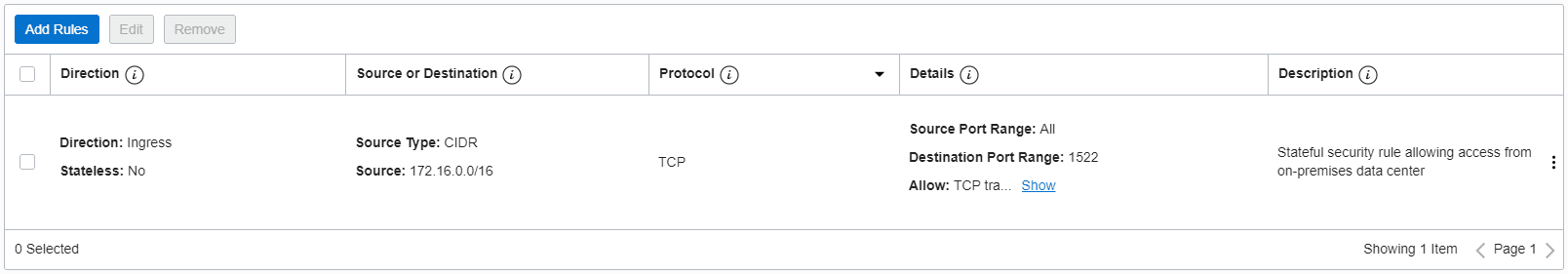

La figure suivante présente la règle de sécurité qui contrôle la circulation de l'instance Autonomous AI Database :

Description de l'illustration adb_private_vcn_nsg_stateful2.png

Une fois la règle de sécurité configurée, l'application de base de données sur site peut se connecter à l'instance Autonomous AI Database à l'aide du portefeuille d'informations d'identification client. Pour plus d'informations, reportez-vous à Téléchargement des informations d'identification client (portefeuilles).