OpenID Connect (OIDC)検出を使用したOCI以外のリソースへのアクセスに対するポッドの認可

OpenID Connect (OIDC) Discoveryを使用して、Container Engine for Kubernetes (OKE)で作成したクラスタで実行されているアプリケーション・ポッドを認証し、ポッドが外部クラウド・プロバイダのサービスAPIを呼び出すことができるようにする方法をご覧ください。

Kubernetes Engineで作成したKubernetesクラスタで実行されているアプリケーション・ポッドは、外部クラウド・プロバイダ(GCP、AWS、Azureなど)でホストされているクラウド・サービスAPIと通信できます。外部クラウド・プロバイダによってホストされるリソースのセキュリティを確保するには、クラスタで実行されているアプリケーションがアイデンティティを認証および管理する必要があります。ただし、資格証明を直接管理することはアプリケーションにとって面倒なプロセスであり、キー・ローテーションはかなりのオーバーヘッドを伴う手動プロセスです。

OpenID Connect(OIDC)は、このような統合をより簡単にするための業界標準です。OpenID Connectは、OAuth 2.0上に構築されたアイデンティティ・レイヤーです。OpenID Connectでは、OpenIDプロバイダ構成ドキュメント(「検出ドキュメント」と呼ばれる)を使用してアプリケーションを認証する検出プロトコル(「OIDC検出」と呼ばれることが多い)がサポートされています。

Kubernetes EngineはOIDC Discoveryをサポートしているため、ハード・コードを必要とせずに他のクラウド・サービスと対話するアプリケーションを構築し、API認証キーを手動でローテーションできます。オプションで、Kubernetesエンジンで拡張クラスタを作成または更新するときにOIDC検出を有効にできます。

概要レベルでは、クラスタに対してOIDC検出を有効にすると、アプリケーションのサービス・アカウント・トークンが認証され、(有効な場合)アクセス・トークンと交換されます。その後、アクセス・トークンを使用して、外部クラウド・プロバイダのAPIでアプリケーションを認証します。

詳細は、Kubernetesドキュメントのサービス・アカウント発行者の検出を参照してください。

OIDC検出の詳細

Kubernetesは、クラスタで実行されているすべてのアプリケーション・ポッドにサービス・アカウントを提供し、サービス・アカウントごとにサービス・アカウント・トークンを作成します。Kubernetesは、サービス・アカウント・トークンのライフサイクルを管理します。サービス・アカウント・トークンは、アプリケーションがAPIリクエストにアタッチするベアラー・トークンであり、JSON Webトークン(JWT)として構造化されます。

クラスタのOIDC検出を有効にすると、KubernetesエンジンはOIDC発行者を公開し、OIDC発行者(クラスタのOpenIDConnectDiscoveryKeyを含む)のURLをiss要求の値としてサービス・アカウント・トークンに追加します。

OIDC検出ドキュメントの場所は、OIDC発行者のURLを基準としており、パブリックにアクセスでき、認証されていない既知のエンドポイント(OIDC検出エンドポイント)です。クラスタでOIDC検出を有効にする前に、クラスタのOIDC検出エンドポイントを導出できます(OIDC検出に関するノートを参照)。

OIDC検出ドキュメントには、サービス・アカウント・トークンを検証するための公開キーを含むJSON Webキー・セット(JWKS)のパブリックにアクセス可能な場所と認証されていない場所が含まれます。外部クラウド・プロバイダのアイデンティティ・プロバイダは、OIDC検出ドキュメントを使用してJWKSを検索し、JWKSを使用してサービス・アカウント・トークンを検証します。

セキュリティを強化するために、アプリケーション・ポッドによってコールされるクラウド・サービスAPIでは、Kubernetesが作成するサービス・アカウント・トークンに特定のオーディエンスが存在することが必要な場合があります。クラウド・サービスAPIに特定のオーディエンスが必要な場合は、ポッド・マニフェストで予測ボリュームのaudienceプロパティを設定することで、そのオーディエンスを指定できます。指定したオーディエンスは、サービス・アカウント・トークンにaudクレームの値として含まれ、外部クラウド・プロバイダによって検証できます。また、ポッド・マニフェストで予測されるボリュームのexpirationSecondsプロパティの値を設定することで、サービス・アカウント・トークンの有効期間を指定することもできます。詳細は、KubernetesドキュメントのServiceAccountトークン・ボリューム・プロジェクションを参照してください。

外部クラウド・プロバイダのアイデンティティ・プロバイダがJWKSを使用してサービス・アカウント・トークンを正常に検証した場合、アイデンティティ・プロバイダはサービス・アカウント・トークンをアクセス・トークンと交換します。その後、アクセス・トークンを使用してアプリケーションを認証し、アプリケーションが外部クラウド・プロバイダでAPIを使用するように認可します。

OIDC検出トークン交換プロセス

- OIDC発行者。OIDC発行者は、公開されている信頼できるTLS/SSL証明書でHTTPSを介して公開されます。

- JWKSの場所を含むOIDC検出ドキュメント(JSON形式)。検出ドキュメントは、オブジェクト・ストレージ・サービス(OIDC検出エンドポイント)のパブリックにアクセスでき、認証されていないバケットに格納されます。「検出ドキュメントの例」を参照してください。

- サービス・アカウント・トークンの検証に使用される公開キーを含むJSON Webキー・セット(JWKS)。JWKSは、オブジェクト・ストレージ・サービスのパブリックにアクセス可能で未認証のバケットに格納されます。「JWKSの例」を参照してください。

外部APIにリクエストを送信するアプリケーション・ポッドを定義する際に、外部クラウド・プロバイダのアイデンティティ・プロバイダがサービス・アカウント・トークン内の特定のオーディエンスを想定している場合は、ポッド・マニフェストで予測されるserviceAccountTokenを指定し、それに応じてaudienceプロパティを設定します。ポッド・マニフェストの例を参照してください。

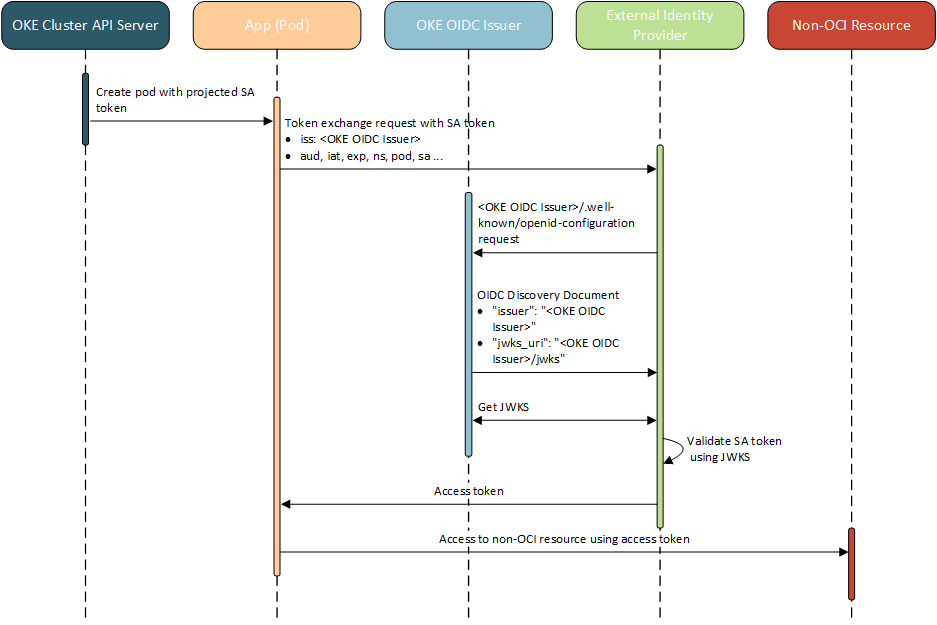

次に、トークン交換プロセスの概要を示します。

-

クラスタでアプリケーション・ポッドを作成すると、Kubernetesによってポッドにサービス・アカウント・トークンが付与されます。サービス・アカウント・トークンには、KubernetesエンジンOIDC発行者のURLがJWTの

issクレームの値として含まれます。ポッド・マニフェストでオーディエンスを指定した場合、オーディエンスはaudクレームの値としてJWTに含まれます。サービス・アカウント・トークンの例を参照してください。 - アプリケーション・ポッドは、外部クラウド・プロバイダのAPIにリクエストを作成し、エンコードされたサービス・アカウント・トークンをAPIリクエストのAuthorizationヘッダーの外部クラウド・プロバイダに表示します。

- 外部クラウド・プロバイダのアイデンティティ・プロバイダは、サービス・アカウント・トークンをデコードし、

issクレームからKubernetesエンジンOIDC発行者のURLを抽出し、OIDC検出ドキュメント(OIDC検出エンドポイント)の場所としてURLに/.well-known/openid-configurationを追加します。アイデンティティ・プロバイダは、検出ドキュメントを取得するためにそのURLにリクエストを送信します。 - KubernetesエンジンOIDC発行者はOIDC検出ドキュメントを返します。このドキュメントには、

jwks_uriフィールドにJWKSの場所のURLが含まれます。検出ドキュメントの例を参照してください。 - 外部クラウド・プロバイダのアイデンティティ・プロバイダは、OIDC検出ドキュメントからURLを抽出し、そのURLにリクエストを送信してJWKSを取得します。「JWKSの例」を参照してください。

- 外部クラウド・プロバイダのアイデンティティ・プロバイダは、JWKSを使用して、アプリケーション・ポッドによって最初に提示されたサービス・アカウント・トークンを検証します。

- サービス・アカウント・トークンが有効であるとすると、外部クラウド・プロバイダのアイデンティティ・プロバイダはアプリケーション・ポッドにアクセス・トークンを返します。

- アプリケーション・ポッドは、アイデンティティを証明するために外部クラウド・プロバイダのAPIにアクセス・トークンを提示し、APIリクエストを正常に行います。

次の図に、トークン交換プロセスを示します:

OIDC検出に関するノート

OIDC検出の使用時には、次の点に注意してください。

- OIDC検出は、Kubernetesバージョン1.21以上を実行しているクラスタでサポートされています。

- OIDC検出は、VCNネイティブ・クラスタ(独自のVCN内のサブネットにKubernetes APIエンドポイントがあるクラスタ)でのみサポートされます。VCNネイティブ・クラスタへの移行を参照してください。

- OIDC検出は、管理対象ノード、仮想ノードおよび自己管理ノードでサポートされています。

- OIDC検出は、拡張クラスタでサポートされています(基本クラスタではサポートされません)。

-

クラスタでOIDC検出を有効にする前に、クラスタのOIDC検出エンドポイントを使用するように外部システムを構成する場合は、クラスタのGetClusterエンドポイントにリクエストを送信して、クラスタの

OpenIDConnectDiscoveryKey値を取得します。次に、クラスタの将来のOIDC検出エンドポイントを次のように構成できます。https://objectstorage.us-ashburn-1.oraclecloud.com/n/id9y6mi8tcky/b/oidc/o/<discoveryUUID>/.well-known/openid-configurationここで、

<discoveryUUID>はクラスタのOpenIDConnectDiscoveryKey値です。各クラスタには、そのクラスタでOIDC検出が有効になっているかどうかに関係なく、一意のOpenIDConnectDiscoveryKey値が割り当てられます。前述のエンドポイントでは、クラスタがOC1レルムにあると想定されるため、ネームスペースをid9y6mi8tckyとして指定します。クラスタが別のレルムにある場合は、id9y6mi8tckyネームスペースのかわりにokecustprodネームスペースを指定します。

OIDC検出のポッド・マニフェスト、サービス・アカウント・トークン、検出ドキュメントおよびJWKSの例

Podマニフェストの例

クラウドサービスAPIを呼び出すアプリケーションポッドのマニフェストの例。この例では、外部クラウド・プロバイダのアイデンティティ・プロバイダは、サービス・アカウント・トークンがvaultという名前のオーディエンスを指定することを想定しています。

apiVersion: v1

kind: Pod

metadata:

name: nginx

spec:

containers:

- image: nginx

name: nginx

volumeMounts:

- mountPath: /var/run/secrets/tokens

name: vault-token

serviceAccountName: build-robot

volumes:

- name: vault-token

projected:

sources:

- serviceAccountToken:

path: vault-token

expirationSeconds: 7200

audience: vaultサービス・アカウント・トークンの例

ポッド・マニフェストの例で、Kubernetesがポッドに対して作成するサービス・アカウント・トークンの例:

{

"aud": [

"vault"

],

"exp": 1731613413,

"iat": 1700077413,

"iss": "https://objectstorage.us-ashburn-1.oraclecloud.com/n/id9y6mi8tcky/b/oidc/o/{discoveryUUID}",

"kubernetes.io": {

"namespace": "kube-system",

"node": {

"name": "127.0.0.1",

"uid": "58456cb0-dd00-45ed-b797-5578fdceaced"

},

"pod": {

"name": "build-robot-69cbfb9798-jv9gn",

"uid": "778a530c-b3f4-47c0-9cd5-ab018fb64f33"

},

"serviceaccount": {

"name": "build-robot",

"uid": "a087d5a0-e1dd-43ec-93ac-f13d89cd13af"

},

"warnafter": 1700081020

},

"nbf": 1700077413,

"sub": "system:serviceaccount:kube-system:build-robot"

}前述の例では、{discoveryUUID}はクラスタのOpenIDConnectDiscoveryKeyです。

検出ドキュメントの例

jwks_uriフィールドで指定されたJWKSの場所など、Kubernetesエンジンが発行する可能性のある検出ドキュメントの例:

{

"issuer": "https://objectstorage.us-ashburn-1.oraclecloud.com/n/id9y6mi8tcky/b/oidc/o/{discoveryUUID}",

"jwks_uri": "https://objectstorage.us-ashburn-1.oraclecloud.com/n/id9y6mi8tcky/b/oidc/o/{discoveryUUID}/jwks",

"response_types_supported": [

"id_token"

],

"subject_types_supported": [

"public"

],

"id_token_signing_alg_values_supported": [

"RS256"

]

}JWKSの例

サービス・アカウント・トークンを認証するJWKSの例:

{

"keys": [

{

"kty": "RSA",

"kid": "42148Kf",

"use": "sig",

"alg": "RS256",

"n": "iGaLqP6y-SJCCBq5Hv6pGDbG_SQ______asdf3sC",

"e": "AQAB"

},

{

"kty": "RSA",

"kid": "bEaunmA",

"use": "sig",

"alg": "RS256",

"n": "BISvILNyn-lUu4goZSXBD9ackM9______RpUlq2w",

"e": "AQAB"

}

]

}OIDC検出のためのクラスタの有効化

外部クラウド・プロバイダでホストされているAPIにアクセスするときに、Kubernetesエンジンで作成したクラスタで実行されているアプリケーション・ポッドがOIDC検出を使用して認証されるようにするには、クラスタの「OIDC検出の有効化」プロパティを設定する必要があります。

コンソールを使用したOIDC検出のためのクラスタの有効化

OIDC検出に対応した新規クラスタの作成

クラスタを作成し、クラスタで実行されているアプリケーション・ポッドが、外部クラウド・プロバイダでホストされているAPIにアクセスするときにOIDC Discoveryを使用して認証されるようにするには:

- 'カスタム作成'ワークフローを使用してクラスタを作成する手順に従ってください。コンソールを使用した、カスタム作成ワークフローでの明示的に定義された設定によるクラスタの作成を参照してください。

-

「クラスタの作成」ページで、新規クラスタに対してデフォルトの構成の詳細をそのまま使用するか、次のように他の方法を指定します:

- 名前: 新しいクラスタの名前。デフォルトの名前をそのまま使用するか、名前を入力します。機密情報の入力は避けてください。

- コンパートメント: 新規クラスタを作成するコンパートメント。

- Kubernetesバージョン: クラスタのコントロール・プレーン・ノードで実行するKubernetesバージョン。デフォルトのバージョンをそのまま使用するか、バージョンを選択します。特に、選択したKubernetesバージョンによって、作成されたクラスタで有効になるアドミッション・コントローラのデフォルト・セットが決まります(サポートされているアドミッション・コントローラを参照)。

-

「拡張オプション」を選択し、「OpenID Connect (OIDC)検出」パネルで「OIDC検出の有効化」オプションを選択します。

- 「コンソールを使用した、カスタム作成ワークフローでの明示的に定義された設定によるクラスタの作成」の説明に従って、新規クラスタの他の構成詳細を入力します。

-

「クラスタの作成」を選択して、新しいクラスタを今すぐ作成します。

OIDC検出を有効にするための既存のクラスタの編集

既存のクラスタを更新して、クラスタで実行されているアプリケーション・ポッドが、外部クラウド・プロバイダでホストされているAPIにアクセスするときにOIDC Discoveryを使用して認証できるようにするには:

- コンソールを使用して既存のクラスタを更新する手順に従います。クラスタの更新を参照してください。

-

クラスタの詳細ページで、「アクション」メニューから「編集」を選択します。

-

「クラスタの編集」ダイアログの「OpenID Connect (OIDC)検出」パネルで、「OIDC検出の有効化」オプションを選択します。

-

変更を保存するには、「更新」を選択します。

CLIを使用したOIDC検出のクラスタの有効化

CLIの使用の詳細は、コマンド・ライン・インタフェース(CLI)を参照してください。CLIコマンドで使用できるフラグおよびオプションの完全なリストは、コマンドライン・リファレンスを参照してください。

クラスタの作成およびOIDC検出の有効化

CLIを使用して、外部クラウド・プロバイダでホストされているAPIにアクセスするときにOIDC Discoveryを使用してアプリケーション・ポッドを認証する拡張クラスタを作成するには、oci ce cluster createコマンドに--open-id-connect-discovery-enabledパラメータを含めます。

例:

oci ce cluster create \

--compartment-id ocid1.compartment.oc1..aaaaaaaa______n5q \

--name sales \

--vcn-id ocid1.vcn.oc1.phx.aaaaaaaa______lhq \

--type ENHANCED_CLUSTER \

--kubernetes-version v1.25.4 \

--service-lb-subnet-ids "[\"ocid1.subnet.oc1.phx.aaaaaaaa______g7q"]" \

--endpoint-subnet-id ocid1.subnet.oc1.phx.aaaaaaaa______sna \

--endpoint-public-ip-enabled true \

--endpoint-nsg-ids "[\"ocid1.networksecuritygroup.oc1.phx.aaaaaaaa______5qq\"]" \

--cluster-pod-network-options '[{"cniType":"OCI_VCN_IP_NATIVE"}]' \

--open-id-connect-discovery-enabled trueクラスタの編集によるOIDC検出の有効化

CLIを使用して、外部クラウド・プロバイダでホストされているAPIにアクセスするときにOIDC Discoveryを使用してアプリケーション・ポッドを認証するように拡張クラスタを更新するには、isOpenIdConnectDiscoveryEnabled属性をtrueに設定します:

- 適切なエディタで、選択した名前でJSONファイルを作成します(これらの手順は、ファイルが

cluster-enable-oidc.jsonという名前であると想定しています)。これには、次のものが含まれます。{ "options": { "openIdConnectDiscovery": { "isOpenIdConnectDiscoveryEnabled": true } } } cluster-enable-oidc.jsonファイルを保存して閉じます。-

次のように入力して、クラスタを更新します。

oci ce cluster update --cluster-id <cluster-ocid> --from-json file://<path-to-file>ここでは:

-

--cluster-id <cluster-ocid>は、OIDC検出を有効にするクラスタのOCIDです。 -

--from-json file://<path-to-file>は、クラスタの更新時に使用するファイルの場所を指定します。

例:

oci ce cluster update --cluster-id ocid1.cluster.oc1.iad.aaaaaaaaaf______jrd --from-json file://./cluster-enable-oidc.json -

APIを使用したOIDC検出のためのクラスタの有効化

CreateCluster操作を実行してクラスタを作成するか、UpdateCluster操作を実行してクラスタを編集し、trueをCreateClusterOptionsリソースまたはUpdateClusterOptionsDetailsリソースの 属性の値としてそれぞれ指定します。isOpenIdConnectDiscoveryEnabled