サインオン・ポリシーの管理

この項のトピックでは、アイデンティティ・ドメインのサインオン・ポリシーを作成、アクティブ化、更新、非アクティブ化および削除する方法について説明します。

サインオン・ポリシーとサインオン・ルールについて

サインオン・ポリシーでは、サインオン・ルールを使用して、ユーザーがアイデンティティ・ドメインまたはアプリケーションにサインインできるかどうかを決定する基準を定義します。

すべてのアイデンティティ・ドメインにデフォルトのサインオン・ポリシーが付属しています。アイデンティティ・ドメインがOCIコンソールのセキュリティ・ポリシーのサインオン・ポリシーで事前構成されている場合は、そのポリシーを使用することをお薦めします。必要に応じて、その他のサインオン・ポリシーを追加できます。サインオン・ポリシーのサインオン・ルールに優先順位を付けて、ルールを評価する順序を指定します。

「デフォルトの」サインオン・ポリシー

すべてのアイデンティティ・ドメインに、デフォルト・サインオン・ルールを含むアクティブなデフォルト・サインオン・ポリシーが含まれています。

デフォルトでは、このデフォルト・サインオン・ルールにより、すべてのユーザーがユーザー名とパスワードを使用してアイデンティティ・ドメインにサインインできます。他のサインオン・ルールを追加することで、このポリシーに基づいて構築できます。これらのルールを追加することで、一部のユーザーがアイデンティティ・ドメインにサインインすることを防止できます。または、サインインを許可しますが、アイデンティティ・ドメインによって保護されているリソース(Oracle Cloud Infrastructureコンソールなど)にアクセスするための追加の要素を要求することもできます。

たとえば、デフォルトのサインオン・ポリシーに2つのサインオン・ルールを作成できます。最初のルールでは、拒否されたネットワーク・ペリメータという名前で定義したネットワーク・ペリメータの範囲内のIPアドレスを使用しているユーザーは、アイデンティティ・ドメインにサインインできません。2番目のルールは、特定のグループに属するユーザー(UA開発者グループなど)に、UA開発者グループという名前の2ステップ検証プロセスの一環として、2番目の要素を要求します。他のすべてのユーザーは、2番目の要素を要求されずにサインインできます。

デフォルトのサインオン・ルールでは、すべてのユーザーのアクセスを拒否するように設定しないでください。アイデンティティ・ドメインにサインインできるように定義された他のルールの基準を満たさない場合、ユーザーは、アイデンティティ・ドメインで保護されたリソースにアクセスできなくなります。また、このサインオン・ルールを最後に評価するようにアイデンティティ・ドメインを構成してください。このルールは、デフォルトですべてのユーザーにアイデンティティ・ドメインへのサインインを許可するためです。

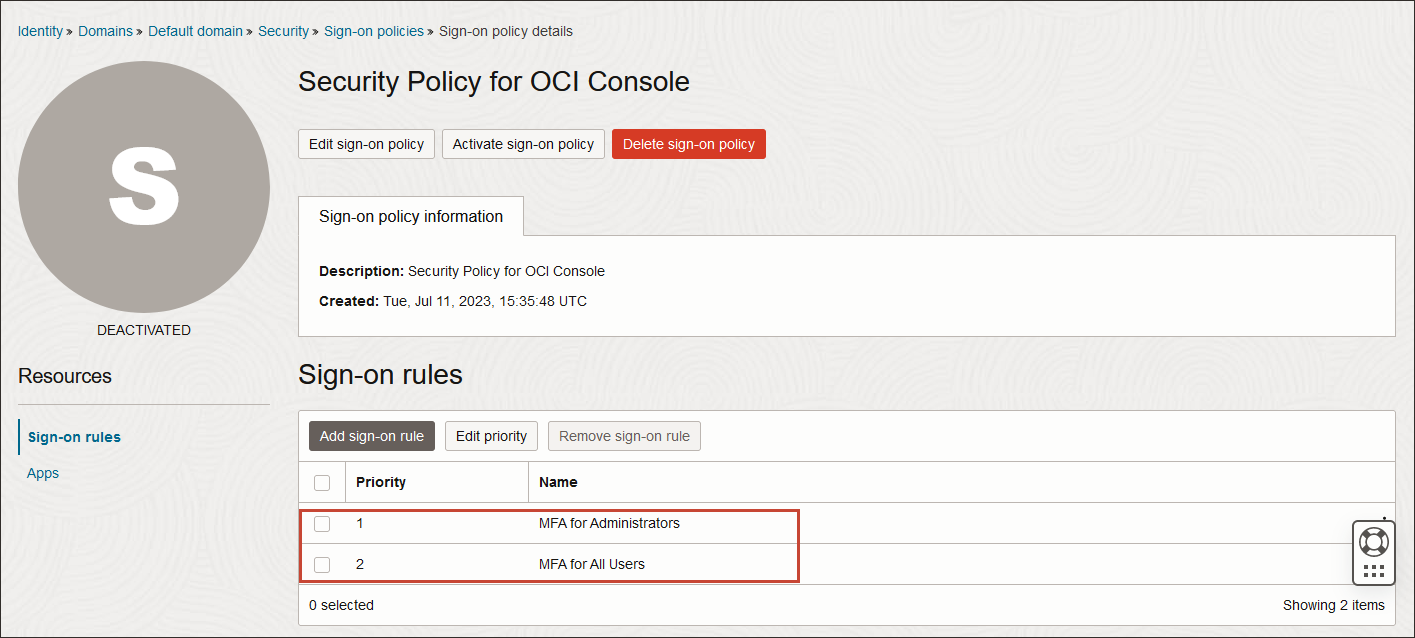

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシー

OCIコンソールのセキュリティ・ポリシーのサインオン・ポリシーは、デフォルトでアクティブ化され、Oracleセキュリティのベスト・プラクティスで事前構成されます。

- このサインオン・ポリシーに必要な次の要因はすでに有効になっています: モバイル・アプリケーション・パスコード、モバイル・アプリケーション通知、バイパス・コードおよびFast ID Online (FIDO)オーセンティケータ。

- OCIコンソール・アプリケーションがポリシーに追加されました。

- サインオン・ポリシーには、2つのアクティブなサインオン・ルールが付属しています。

- 管理者用MFA: ルールは優先度順で最初になります。この事前構成済ルールでは、管理者グループ内のすべてのユーザーおよび管理者ロールを持つすべてのユーザーがMFAに登録する必要があり、サインインするたびに追加のファクタを指定する必要があります。 ノート

このルールを削除し、すべてのユーザーのMFAルールを使用して、すべてのユーザー(管理者を含む)にMFAへの登録を必須にできます。または、このルールをそのままにしておくと、すべてのユーザーのMFAルールが評価されるときに、すべてのユーザー(管理者を含む)が引き続きMFAに登録する必要があります。 - すべてのユーザーのMFA: ルールは優先度順に2番目です。この事前構成済ルールでは、すべてのユーザーがMFAに登録する必要があり、サインインするたびに追加のファクタを指定する必要があります。ノート

現時点ですべてのユーザーにMFAを必要としない場合は、このルールをオプションにでき、ユーザーはMFAに登録するオプションがあります。または、管理者のみがMFAに登録できるように、このルールを削除し、管理者用のMFAを保持できます。

- 管理者用MFA: ルールは優先度順で最初になります。この事前構成済ルールでは、管理者グループ内のすべてのユーザーおよび管理者ロールを持つすべてのユーザーがMFAに登録する必要があり、サインインするたびに追加のファクタを指定する必要があります。

保持することにしたルールのうち、少なくとも1人の管理者をルールから除外します。両方のルールを保持する場合は、両方のルールを変更します。サインオン・ルールからユーザーを除外する方法を学習するには、サインオン・ポリシーの作成を参照してください。

OCIコンソールのセキュリティ・ポリシー・サインオン・ポリシーを使用してMFAを設定するには、「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーのあるアイデンティティ・ドメイン」のベスト・プラクティスを参照してください。

追加のサインオン・ポリシー

サインオン・ポリシーを作成し、特定のアプリケーションに関連付けることができます。ユーザーがこれらのアプリケーションのいずれかを使用してアイデンティティ・ドメインへのサインインを試みると、アイデンティティ・ドメインは、アプリケーションにサインオン・ポリシーが関連付けられているかどうかをチェックします。その場合、アイデンティティ・ドメインは、ポリシーに割り当てられたサインオン・ルールの基準を評価します。アプリケーションにサインオン・ポリシーがない場合は、デフォルトのサインオン・ポリシーが評価されます。

ポリシーのサインオン・ルールの優先度

1つのサインオン・ポリシーに複数のサインオン・ルールを定義できるため、アイデンティティ・ドメインは、ルールの評価順序を認識する必要があります。これを行うため、ルールの優先度を設定できます。

前述のデフォルト・サインオン・ポリシーの例のサインオン・ルールを使用すると、最初に拒否されたネットワーク・ペリメータ・サインオン・ルールを評価し、次にUA開発者グループ・サインオン・ルールを評価できます。ユーザーが拒否ネットワーク・ペリメータ・サインオン・ルールの基準を満たす場合(つまり、アイデンティティ・ドメインへのサインイン試行に使用されるIPアドレスがネットワーク・ペリメータで定義したIP範囲内にある場合)、そのユーザーはアイデンティティ・ドメインで保護されているリソースにアクセスできなくなります。ユーザーがこのルールの基準と一致しない場合、次の優先度が高いルールが評価されます。この例では、これはUA開発者グループ・ルールです。ユーザーがUA Developers Groupのメンバーである場合、アイデンティティ・ドメインにサインインするための追加要素を要求されます。ユーザーがUAデベロッパー・グループのメンバーでない場合は、次に高い優先度を持つルールが評価されます。この例では、これはデフォルトのサインオン・ルールです。このルールは、デフォルトですべてのユーザーにアイデンティティ・ドメインへのサインインを許可するため、ユーザーは2番目の要素を要求されずにサインインできます。

必要なポリシーまたはロール

必要なポリシーまたはロール

- 管理者グループのメンバーにします

- アイデンティティ・ドメイン管理者、セキュリティ管理者またはアプリケーション管理者ロールが付与されます。

manage identity-domainsが付与されているグループのメンバーにします

ポリシーおよびロールをさらに理解するには、管理者ロール、ポリシーおよび管理者ロール、管理者ロールの理解およびIAMポリシーの概要を参照してください。