IPv6アドレス

このトピックでは、VCNでのIPv6アドレスのサポートについて説明します。

ハイライト

- IPv6アドレス指定は、すべての商用リージョンおよび政府リージョンでサポートされています。

- VCNの作成時に、VCNがIPv6に対して有効になっているか、既存のIPv4のみのVCNsでIPv6を有効にするかを選択します。また、IPv6対応VCN内の各サブネットがIPv6に対して有効かどうかも選択します。

- IPv6対応のVCNsでは、Oracleによって割り当てられた/56 IPv6グローバル・ユニキャスト・アドレス(GUA)接頭辞を使用するか、/64以上の一意のローカル・アドレス(ULA)接頭辞を指定するか、/48以上のBYOIPv6接頭辞をインポートできます。

- Oracleが割り当てた/56接頭辞は、接頭辞の/64部分を使用するサブネットがパブリックかプライベートかによって、インターネット通信用にVCNにグローバルにルーティング可能にできます。ULA接頭辞は、インターネット通信に対してグローバルにルーティングできません。

- すべてのIPv6対応サブネットは、/64です。パブリック/プライベートのサブネット・レベル・フラグを指定することで、サブネットへのインターネット通信を許可または禁止できます。

- BYOIPを使用する場合は、/48以上のIPv6 GUA接頭辞をインポートして、VCNに/64以上の接頭辞を割り当てる必要があります。

- IPv6対応サブネット内の特定のVNICにIPv6アドレスおよびIPv6 CIDRアドレスがあるかどうかを選択します(VNIC当たり最大32のセカンダリIPオブジェクト)。

- 次のネットワーキング・ゲートウェイのみがIPv6トラフィックをサポートします: Dynamic Routing Gateway (DRG) 、ローカル・ピアリング・ゲートウェイ(LPG) およびインターネット・ゲートウェイ。

- VCNとインターネット間、およびVCNとオンプレミス・ネットワーク間では、インバウンド接続とアウトバウンド開始IPv6接続の両方がサポートされています。VCN内のリソース間またはVCNs間の通信もサポートされています。

- パブリック・サブネットのGUA IPv6 CIDRアドレスは、インバウンドおよびアウトバウンドのIPv6接続の両方をサポートします。

- IPv6 CIDRアドレスの割当てには、機能がレルムで一般的に使用可能になった後にプロビジョニングされたサブネットまたはサブネット接頭辞が必要です。

- リージョン内のリソース間(VCNs内およびVCNs間)のIPv6トラフィックがサポートされています。IPv6トラフィックのルーティングおよびインターネット通信で、その他の重要な詳細を参照してください。

- FastConnectとサイト間VPNの両方で、VCNとオンプレミス・ネットワーク間のIPv6トラフィックがサポートされています。IPv6に対してFastConnectまたはサイト間VPNを構成する必要があります。

- IPv6オブジェクトは、カスタム・ルート表とのオプションの関連付けをサポートします(リソースごとのルーティングを参照)。

IPv6アドレスの概要

Oracle VCNsは、IPv4のみのアドレス指定と、デュアルスタックIPv4およびIPv6アドレス指定をサポートしています。すべてのVCNには常に少なくとも1つのプライベートIPv4 CIDRがあり、VCNの作成時にIPv6を有効にできます。IPv6を有効にしながら、IPv4専用VCNにIPv6接頭辞を追加することもできます。VCNに対してIPv6が有効になっている場合、そのVCNのサブネットの作成時に、IPv4アドレスのみ、またはIPv4アドレスとIPv6アドレスの両方を持つことも有効にできます。したがって、VCNにはIPv4のみのサブネットと、IPv4とIPv6の両方を持つサブネットを混在させることができます。

コンピュート・インスタンスを作成するときに、1つ以上のIPv6アドレスをVNICに追加できます。これらのIPアドレスは、サブネットに割り当てられている場合、複数のIPv6接頭辞から割り当てることができます。IPv6アドレスは、VNICからいつでも削除できます。

IPv6が有効なVCNに割り当てられたIPv6接頭辞

IPv6対応VCNはデュアル・スタックです。つまり、IPv4 CIDRとIPv6接頭辞の両方が割り当てられています。VCNには、最大16個のIPv4 CIDRおよび最大16個のIPv6接頭辞を含めることができます。IPv6対応VCNでは、Oracle割当て済の/56グローバル・ユニキャスト・アドレス(GUA)を使用でき、BYOIPv6接頭辞をインポートして割り当てたり、一意のローカル・アドレス(ULA)接頭辞を指定することができます。Oracleは、GUA IPv6接頭辞(ここではグローバルにルーティング可能なIPv6接頭辞とも呼ばれる)を割り当てることができます。Bring Your Own IP (BYOIP)を使用して、/48以上の接頭辞をインポートすることもできます。VCNに割り当てる場合、ULAとBYOIPv6の両方の接頭辞のサイズは最小/64である必要があります。次の表に、オプションをまとめます。

| IPv4またはIPv6 | 用途とサイズ | 誰がアドレス・ブロックを割り当てるか | 許可される値 |

|---|---|---|---|

| プライベートIPv4 CIDR |

プライベート通信 /16から/30 |

ユーザー | 通常はRFC 1918の範囲 |

| グローバルにルーティング可能なIPv6接頭辞 |

インターネットまたはプライベート通信 /56 |

Oracle |

OracleがIPv6接頭辞を割り当てます。 |

| BYOIP IPv6接頭辞 |

インターネットまたはプライベート通信 /64 (最小) |

ユーザー | IPv6 GUAは常に2000::/3の範囲内です。 |

| IPv6 ULA |

プライベート通信 /64 (最小) |

ユーザー |

このアドレス・タイプは、fc00::/7 ULA範囲または2000:/3 GUA範囲にできます。 ULA接頭辞は、範囲の半分fd00から割り当てることをお薦めします。 |

VCNsに割り当てられたIPv6 ULAアドレスは、アドレスがGUA範囲内にある場合でも、内部通信にのみ使用されます。OCIは、プレフィックスをインターネットにアドバタイズしたり、これらの内部プリフィクスとインターネット間のトラフィックをルーティングしたりしません。

固有のローカル・アドレスは、グローバルに一意のアドレスであり、同じサイト内またはサイト間の異なるリンク上のノード間通信を許可します。管理上セグメント化され、インターネット上のルーティング用ではありません。ULAの詳細は、RFC 4193を参照してください。

インターネット通信

VCNでIPv6を有効にする場合、割り当てるIPv6アドレスのタイプ(Oracle割当て、BYOIPv6またはULA)を選択できます。その後、サブネットでIPv6を有効にし(タスク2: リージョナルIPv6対応パブリック・サブネットの作成を参照)、IPv6アドレスを個々のインスタンスのVNICまたはロード・バランサに割り当て(IPv6接頭辞を持つIPv6対応サブネットに作成されている場合)。また、サブネットがパブリックかプライベートかを指定することで、IPv6対応リソースとのインターネット通信が許可されるか禁止されるかを決定することもできます。IPv6対応リソースにGUAアドレスまたはGUA CIDRアドレスが割り当てられ、パブリック・サブネットでホストされている場合、インターネット間の通信が許可されます。IPv6対応リソースがプライベート・サブネットでホストされている場合、リソースにGUAアドレスが割り当てられていても、インターネットとの通信は禁止されます。

IPv6アドレスのVNICへの割当て

特定のVNICに対してIPv6を有効にするには、IPv6をVNICに割当てします。オプションで、IPアドレス・マスク機能を使用して、IPアドレスCIDRマスクを使用して、連続するIPv6ホストIPアドレスの範囲を単一のネットワーク表現として割り当てることができます。IPv6アドレスを割り当てる場合、特定のアドレスを柔軟に選択したり、Oracleで選択できます。

CreateIpv6 APIをcidrPrefixLength属性とともに使用することで、サブネット内のホストIPアドレスの連続した範囲を仮想ネットワーク・インタフェース・カード(VNIC)に割り当て、複数のIPアドレスの最適化されたネットワークベースの表現を単一オブジェクトとして提供できます。ただし、次の点に留意する必要があります。

- セカンダリIP割当て: IPアドレス・マスクをセカンダリIPアドレスとしてVNICに割り当てる必要があります。

- 必要なネットワーク構成: IPv6 CIDRアドレスをプロビジョニングする場合は、機能がレルムで一般に使用可能になった後にネットワーク接頭辞をプロビジョニングします。

- マスク値の範囲:マスク値は80から128の範囲内である必要があります。

- 分割性:マスク値は、残りなしで4で割り切れる必要があります。

- 競合の回避:サブネット内ですでに使用中または予約済のホストIPアドレスがマスク範囲に含まれていないことを確認します。さらに、サブネット接頭辞の最初の/80と最後の/80はエフェメラル・ホストIP用に予約されており、IPアドレス・マスク構成をサポートできません。

- 境界制限: IPオブジェクトを手動で選択する場合は、IPアドレス・マスクのネットワーク境界上に置く必要があります。たとえば、ホストIPアドレスがネットワーク境界にないため、

fd00:aaaa:0123:1111::1000/80は有効な構成ではありません。

cidrPrefixLength属性は、IPv6アドレス指定を効率的に管理する強力な方法を提供します。たとえば、cidrPrefixLength値を112に設定すると、/112 IPv6接頭辞が生成され、その接頭辞内に合計65,536のホストIPアドレスが指定されます。これにより、特に、コンテナ化されたアプリケーションやKubernetesクラスタなど、多数のIPアドレスをVNICに関連付ける必要がある大規模なデプロイメントのシナリオで、IPアドレス管理が簡素化されます。

コンピュート・インスタンスの作成時にIPv6アドレスをVNICに割り当てるか、後で追加できます。選択したオペレーティング・システム(OS)イメージがIPv6専用モードをサポートし、サブネットが適切に構成されている場合、VNICはIPv6アドレス指定のみを使用できます。

Additionally, you have the flexibility to move an IPv6 address from one VNIC to another in the same subnet.

IPv6アドレスの書式

IPv6アドレスは128ビットです。

VCNのIPv6接頭辞ブロックのサイズは、/56である必要があります。左端の56ビットは、アドレスのVCN部分を識別します。例:

2001:0db8:0123:7800::/56 (またはULAアドレスの場合はfd00::/56)

サブネットのIPv6接頭辞ブロックのサイズは、/64である必要があります。サブネットの接頭辞の右端の16ビットは、アドレスのサブネット部分を識別します。次の例では、7811はサブネットの一意の部分です:

2001:0db8:0123:7811::/64

次のULAの例では、11はサブネットの一意の部品です:

fd00:0:0:11::/64

IPv6アドレスの右端の64ビットは、特定のIPv6アドレスに固有の一意の部分を示します。例:

2001:0db8:0123:7811:abcd:ef01:2345:6789

IPv6をVNICに割り当てる場合、使用する特定のIPv6アドレス(これらの64ビット)を指定できます。

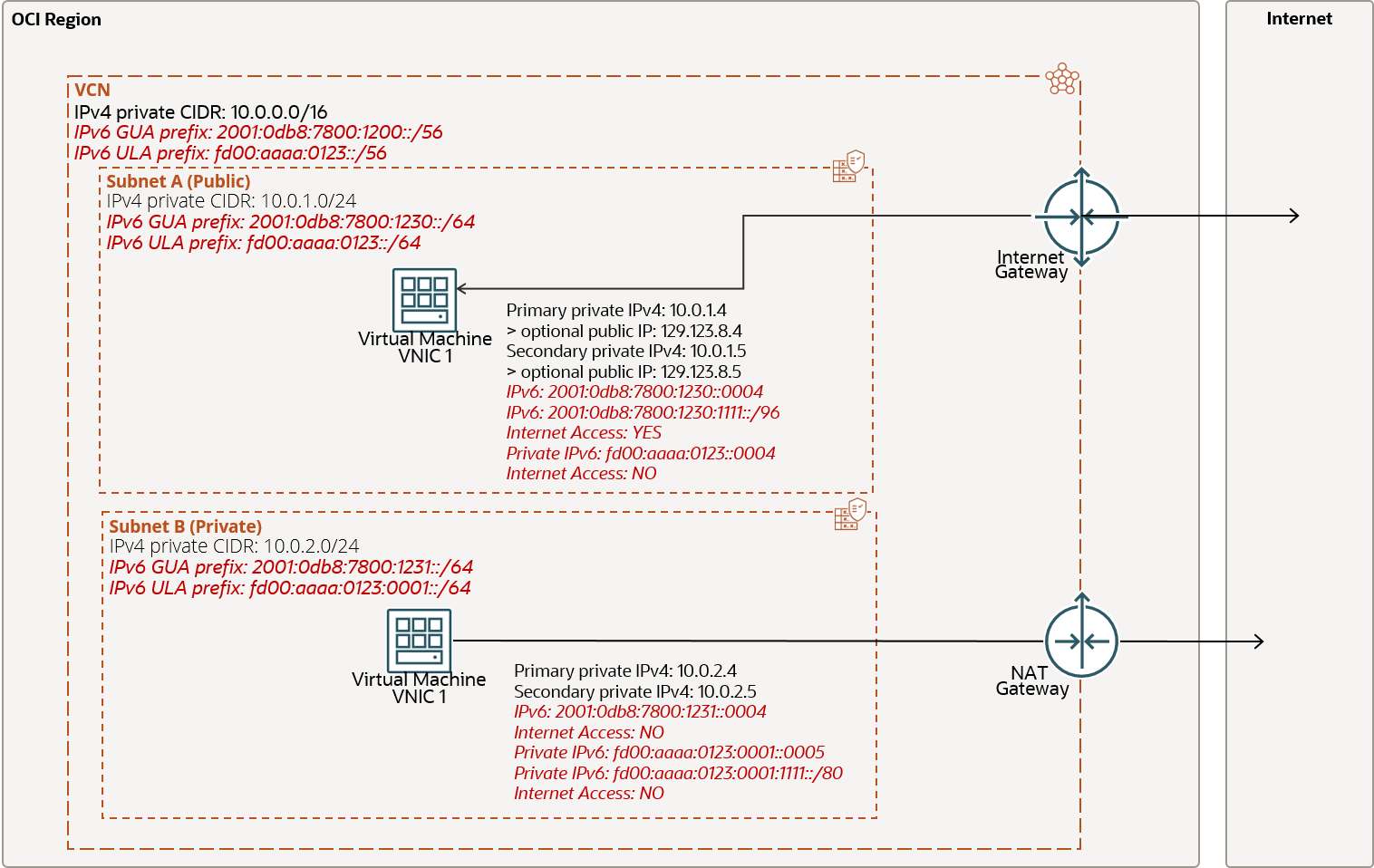

この例では、Oracleが割り当てたグローバル・ユニキャスト・アドレス(GUA) 2001:0db8:7800:1200::/56と顧客定義の固有ローカル・アドレス(ULA) fd00:aaaa:0123:0::/56の2つのIPv6接頭辞があります。

次の図は、VCNを示していて、パブリック・サブネットAおよびプライベート・サブネットBの2つのサブセットを含みます。

インターネット・アクセスは、主にサブネットの構成によって決定されます。IPv6接続の場合は、パブリック・サブネットとGUAアドレスが必要です。

サブネットA内では、VNIC 1はプライマリ・プライベートのIPv4アドレス(10.0.1.4)と3つのIPv6アドレスで構成されます。

- パブリック・ホストIPv6:

2001:0db8:7800:1230::0004 - アドレス・マスク付きのパブリック・ホストIPv6:

2001:0db8:7800:1230:1111::/96 - プライベートULAホストIPv6:

fd00::aaaa:0123::0004

サブネットAはパブリック・サブネットであるため、GUAのIPv6アドレスはインターネット・ルーティング可能です。ただし、プライベートULA IPv6アドレスはインターネットからアクセスできず、その逆も同様です。

サブネットBでは、VNIC 1にプライマリ・プライベートIPv4アドレス(10.0.2.4)と3つのIPv6アドレスが割り当てられます。

- パブリック・ホストIPv6:

2001:0db8:7800:1231::0004 - プライベートULAホストIPv6:

fd00::aaaa:0123:0001::0005 - アドレス・マスク付きのプライベートULAホストIPv6:

fd00:aaaa:0123:0001:1111/80

サブネットBはプライベート・サブネットです。つまり、GUA接頭辞を使用しても、インターネットとの間のIPv6接続は不可能です。ただし、IPv4トラフィックは、ネットワーク・アドレス変換(NAT)ゲートウェイを介してインターネットに到達できるため、エグレス開始接続が可能になります。

IPv6トラフィックのルーティング

VCNとインターネット間、およびVCNとオンプレミス・ネットワーク間では、インバウンド接続とアウトバウンド開始IPv6接続の両方がサポートされています。VCN内のリソース間またはVCNs間の通信もサポートされています。

IPv6トラフィックのルーティングに関するその他の重要な詳細は、次のとおりです:

-

IPv6トラフィックは、次のゲートウェイを介してのみサポートされます:

- 動的ルーティング・ゲートウェイ(DRG): オンプレミス・ネットワークまたはリージョン外の他のネットワークへのアクセス用(リモート・ピアリングを使用)。Oracle Cloud Infrastructure FastConnectとサイト間VPNはどちらもIPv6トラフィックをサポートしています。IPv6構成の詳細は、後続の項を参照してください。

- インターネット・ゲートウェイ: インターネットへのアクセス用。

- ローカル・ピアリング・ゲートウェイ: 同じリージョン内の2つのVCNsを接続するため、インターネットまたはオンプレミス・ネットワークを介してトラフィックをルーティングすることなく、リソースがプライベートIPアドレスを使用して通信できます。

- リージョン内のリソース間(VCNs内およびVCNs間)のIPv6トラフィックがサポートされています。VCNsはデュアルスタックです。つまり、常にIPv4をサポートし、オプションでIPv6もサポートできます。VCNのルート表では、同じ表内でIPv4ルールとIPv6ルールの両方がサポートされます。IPv4およびIPv6ルールは個別に指定する必要があります。特定のIPv6接頭辞に一致するトラフィックを、VCNにアタッチされたDRG、インターネット・ゲートウェイ、ローカル・ピアリング・ゲートウェイまたはIPv6アドレス(ネクスト・ホップ)にルーティングするルールがサポートされています。

VCNルート表およびIPv6

VCNのルート表では、DRG、ローカル・ピアリング・ゲートウェイまたはインターネット・ゲートウェイをターゲットとして使用するIPv4ルールとIPv6ルールの両方がサポートされます。たとえば、特定のサブネットのルート表は、次のルールを持つことができます:

- 特定のIPv4 CIDRに一致するトラフィックをVCNにアタッチされたDRGにルーティングするルール

- 特定のIPv4 CIDRに一致するトラフィックをVCNのサービス・ゲートウェイにルーティングするルール

- 特定のIPv4 CIDRに一致するトラフィックをVCNのNATゲートウェイにルーティングするルール

- 特定のIPv6接頭辞に一致するトラフィックをVCNにアタッチされたDRGにルーティングするルール

- 特定のIPv6接頭辞に一致するトラフィックをVCNにアタッチされたインターネット・ゲートウェイにルーティングするルール

IPv6トラフィックのセキュリティ・ルール

VCNのネットワーク・セキュリティ・グループおよびセキュリティ・リストは、IPv4およびIPv6セキュリティ・ルールの両方をサポートしています。たとえば、ネットワーク・セキュリティ・グループまたはセキュリティ・リストには、次のセキュリティ・ルールを含めることができます:

- オンプレミス・ネットワークのIPv4 CIDRからのSSHトラフィックを許可するルール

- オンプレミス・ネットワークのIPv4 CIDRからのpingトラフィックを許可するルール

- オンプレミス・ネットワークのIPv6接頭辞からのSSHトラフィックを許可するルール

- オンプレミス・ネットワークのIPv6接頭辞からのpingトラフィックを許可するルール

IPv6対応VCNのデフォルト・セキュリティ・リストには、デフォルトのIPv4ルールと、次のデフォルトのIPv6ルールが含まれています:

-

ステートフル・イングレス:ソース::/0およびすべてのソース・ポートからの宛先ポート22 (SSH)に対するIPv6 TCPトラフィックを許可します。このルールにより、パブリック・サブネットおよびインターネット・ゲートウェイを含むVCNを簡単に作成し、Linuxインスタンスを作成し、インターネット・アクセス可能なIPv6を追加して、セキュリティ・ルールを自分で記述する必要なく、そのインスタンスにSSHですぐに接続できます。

重要

デフォルト・セキュリティ・リストには、Remote Desktop Protocol (RDP)アクセスを許可するルールは含まれていません。Windowsイメージを使用している場合は、ソース::/0および任意のソース・ポートからの宛先ポート3389に対するTCPトラフィック用のステートフル・イングレス・ルールを追加します。

詳細は、RDPアクセスを有効にするにはを参照してください。

- ステートフル・イングレス: ソース::/0および任意のソース・ポートからのICMPv6トラフィック・タイプ2コード0 (パケットが大きすぎる)を許可します。このルールを使用すると、インスタンスでPath MTU Discoveryのフラグメンテーション・メッセージを受信できます。

- ステートフル・エグレス:すべてのIPv6トラフィックを許可するように選択すると、インスタンスは、任意の宛先に対して任意の種類のIPv6トラフィックを開始することができます。インターネット・アクセス可能なIPv6を持つインスタンスは、VCNに構成済のインターネット・ゲートウェイがある場合、すべてのインターネットIPv6アドレスと通信できます。また、ステートフル・セキュリティ・ルールでは接続トラッキングが使用されるため、イングレス・ルールに関係なく、レスポンス・トラフィックは自動的に許可されます。詳細は、ステートレス・ルールと比較したステートフルを参照してください。

FastConnectおよびIPv6

FastConnectを使用している場合は、IPv6アドレスを持つオンプレミス・ホストがIPv6対応VCNと通信できるように構成できます。一般的には、FastConnect仮想回線にIPv6 BGPアドレスがあることを確認し、IPv6トラフィックに対するVCNのルーティング・ルールおよびセキュリティ・ルールを更新する必要があります。

IPv6 BGPアドレスについて

FastConnect仮想回線には常にIPv4 BGPアドレスが必要ですが、IPv6 BGPアドレスはオプションであり、IPv6トラフィックにのみ必要です。FastConnectの使用方法によっては、仮想回線のBGPアドレス(IPv4とIPv6の両方)を自分で提供するように求められる場合があります。

アドレスはペアで構成され、1つはBGPセッションのオンプレミス・エンド用で、もう1つはBGPセッションのOracleエンド用です。

BGPアドレス・ペアを指定する場合、両方のアドレスを含むサブネット・マスクを含める必要があります。IPv6で使用可能なサブネット・マスクは次のとおりです:

- /64

- /96

- /126

- /127

たとえば、BGPセッションのオンプレミス側のアドレスには2001:db8::6/64を指定し、Oracle側には2001:db8::7/64を指定できます。

IPv6を有効にするプロセス

一般的に、FastConnect仮想マシンでIPv6を有効にする方法は次のとおりです:

- 仮想回線BGP: FastConnect仮想マシンにIPv6 BGPアドレスがあることを確認します。BGP IPアドレスを提供する責任がある場合、新しい仮想回線を設定するか、既存の仮想回線を編集するときに、コンソールには2つのIPv4 BGPアドレス用の場所があります。コンソールには、「IPv6アドレス割当の有効化」の個別のチェック・ボックスと、2つのIPv6アドレスを指定する場所もあります。IPv6のサポートを追加するために既存の仮想回線を編集している場合、新しいBGP情報を使用するように再プロビジョニングされている間は停止します。

- VCNルート表: VCNのIPv6対応サブネットごとに、VCNからオンプレミス・ネットワーク内のIPv6サブネットにIPv6トラフィックをルーティングするルールが含まれるよう、ルート表を更新します。たとえば、ルート・ルールの宛先CIDRブロックはオンプレミス・ネットワーク内のIPv6サブネットになり、ターゲットはIPv6対応VCNにアタッチされたDynamic Routing Gateway (DRG)になります。

- VCNセキュリティ・ルール: VCNのIPv6対応サブネットごとに、VCNとオンプレミス・ネットワーク間のIPv6トラフィックを許可するように、そのセキュリティ・リストまたは関連ネットワーク・セキュリティー・グループを更新します。IPv6トラフィックのセキュリティ・ルールを参照してください。

まだFastConnect接続がない場合は、次のトピックを参照して開始してください:

Site-to-Site VPNおよびIPv6

サイト間VPNを使用している場合は、IPv6アドレスを持つオンプレミス・ホストがIPv6対応VCNと通信できるように構成できます。接続に対してIPv6を有効にする方法を次に示します:

- IPSec接続の静的ルート:オンプレミス・ネットワークのIPv6静的ルートを使用したIPSec接続を構成します。

- VCNルート表: VCNのIPv6対応サブネットごとに、VCNからオンプレミス・ネットワーク内のIPv6サブネットにIPv6トラフィックをルーティングするルールが含まれるよう、ルート表を更新します。For example, the Destination CIDR Block for a route rule would be an IPv6 static route for an on-premises network, and the Target would be the Dynamic Routing Gateway (DRG) attached to the IPv6-enabled VCN.

- VCNセキュリティ・ルール: VCNのIPv6対応サブネットごとに、VCNとオンプレミス・ネットワーク間の必要なIPv6トラフィックを許可するように、そのセキュリティ・リストまたは関連ネットワーク・セキュリティ·グループを更新します。IPv6トラフィックのセキュリティ・ルールを参照してください。

静的ルーティングを使用する既存のサイト間VPN IPSec接続がある場合は、静的ルートのリストを更新して、IPv6用のものを含めることができます。静的ルートのリストを変更すると、サイト間VPNは再プロビジョニング中にダウンします。静的ルートの変更を参照してください。

まだサイト間VPNが存在しない場合は、次のトピックを参照して開始してください:

DHCPv6

DHCPv6 IPアドレスの自動構成がサポートされています。IPv6アドレスを静的に構成する必要はありません。

DNS

VCNのインターネット・リゾルバはIPv6をサポートしています。つまり、VCNのリソースはVCN外部ホストのIPv6アドレスを解決できます。IPv6アドレスへのホスト名の割当てはサポートされていません。

ロード・バランサ

ロード・バランサを作成する場合、IPv4のみ、またはIPv4とIPv6のデュアルスタック構成を選択できます。デュアル・スタック・オプションを使用すると、ロード・バランサ・サービスはIPv4アドレスとIPv6アドレスの両方をロード・バランサに割り当てます。ロード・バランサは、割り当てられたIPv6アドレスに送信されるクライアント・トラフィックを受信します。ロード・バランサは、IPv4アドレスのみを使用してバックエンド・サーバーと通信します。ロード・バランサとバックエンド・サーバー間のIPv6通信はサポートされていません。

IPv6アドレスの割当ては、ロード・バランサの作成時にのみ行われます。既存のロード・バランサにIPv6アドレスを割り当てることはできません。

ロード・バランサのIPV6リスナーは、リージョン・サブネットでのみサポートされます。

VCNのIPv4とIPv6の比較

次の表に、VCNでのIPv4アドレスとIPv6アドレスの違いをまとめます。

| 特徴 | IPv4 | IPv6 |

|---|---|---|

| サポートされるアドレス・タイプ | IPv6が有効かどうかにかかわらず、IPv4アドレス指定は常に必要です。これはプライベートIPv4 CIDRにできます。 | IPv6アドレス指定は、VCNごと、IPv6対応VCN内のサブネットごと、およびIPv6対応サブネット内のVNICごとのオプションです。IPv6のみのサブネットまたはVNICを使用できます。 |

| サポートされるトラフィック・タイプ | IPv4トラフィックは、すべてのゲートウェイでサポートされています。IPv4 CIDRアドレス・トラフィックは、NAT Gateway、ローカル・ピアリング・ゲートウェイ、サービス・ゲートウェイおよびDynamic Routing Gatewayのゲートウェイでのみサポートされます。VCN内のインスタンス間のすべてのIPv4トラフィック(東/西トラフィック)がサポートされています。 | IPv6トラフィックは、インターネット・ゲートウェイ、ローカル・ピアリング・ゲートウェイおよびDRGというゲートウェイでのみサポートされます。VCNとインターネット間、およびVCNとオンプレミス・ネットワーク間では、インバウンド接続とアウトバウンド開始IPv6接続の両方がサポートされています。リージョン内のリソース間(VCN内またはVCNs間)のIPv6トラフィックは完全にサポートされています(east/westトラフィック)。IPv6トラフィックのルーティングも参照してください。 |

| VCNサイズ | /16から/30 |

Oracle GUA: /56のみ BYOIPv6: /64以上 ULA: /64以上 |

| サブネット・サイズ | /16から30。Oracleにより各サブネットで予約された3つのアドレス(最初の2つおよび最後の1つ)を使用します。 | /64のみ。Oracleによりサブネットで予約された8つのアドレス(最初の4つおよび最後の4つ)を使用します。 |

| プライベートおよびパブリックIPアドレス空間 |

プライベート: VCNのプライベートIPv4 CIDRは、RFC 1918の範囲またはパブリックにルーティング可能な範囲(プライベートとして扱われる)から設定できます。コンソールのVCN作成ワークフロー(常に10.0.0.0/16を使用)を使用しないかぎり、範囲を指定します。 パブリック: VCNには、専用のパブリックIPv4アドレス空間がありません。Oracleは、VCNのパブリック・アドレスを選択します。 |

IPv4とは異なり、VCNは、Oracleから割り当てられた/56 GUA接頭辞を受信するか、BYOIP接頭辞をインポートして割り当てることができます。パブリック・サブネットのリソースに割り当てられている場合、これらはどちらもインターネット・ルーティング可能です。また、サブネットがパブリックかプライベートかに関係なく、インターネット・ルーティングできないULAアドレスを割り当てるオプションもあります。 |

| IPアドレスの割当て |

VNICのIPv4アドレスを構成する場合は、プライベートIPアドレスを割り当て、オプションでパブリックIPアドレスを関連付けることができます。 プライベート: 単一のホストIPアドレス、またはIPアドレスCIDRマスクで表されるホストIPの連続した範囲を割り当てることができます。次のことができます。

パブリック: VNICがパブリック・サブネット内にある場合に、パブリックIPアドレスをプライベートIPv4アドレスに関連付けるかどうかを決定します。 OracleにパブリックIPアドレスを割り当てることも、予約済パブリックIPアドレスを割り当てることもできます。IP CIDRアドレスは、パブリックIPアソシエーションをサポートしていません。 APIの観点から: |

VNICのIPv6アドレスを構成する場合は、単一ホストIPまたはIPアドレスCIDRマスクで表される連続した範囲のホストIPを割り当てることができます。次のことができます。

APIの観点から、IPv6アドレスは |

| インターネット・アクセス | サブネットがパブリックとプライベートのどちらであるかを制御します。ユーザーは、VNICのプライベートIPv4アドレスからパブリックIPアドレスを追加または削除します(VNICがパブリック・サブネット内にある場合)。 | サブネットがパブリックとプライベートのどちらであるかを制御します。IPv4の場合と同じように、VNICに対してパブリックIPアドレスの追加または削除は行いません。かわりに、パブリック/プライベートのサブネット・フラグを使用して、サブネット内のすべてのIPv6対応リソースのインターネット・アクセスを有効または無効にします。 |

| プライマリ・ラベルとセカンダリ・ラベル | 各VNICには、プライマリ・プライベートIPアドレスが自動的にプロビジョニングされます。最大64のセカンダリ・プライベートIPオブジェクトを割り当てることができます。たとえば、単一のホストIPv4アドレス(/32)と/28マスクを持つIPv4 CIDRアドレスをVNICに割り当てる場合、これらの数は2つのIPv4オブジェクトとしてカウントされ、VNIC内の合計17のホストIPv4アドレスが提供されます。 | IPv6アドレスは、プライマリまたはセカンダリ・ラベルの区別なしでVNICに割り当てることができます。VNICは、最大32個のIPv6アドレス・オブジェクトに対応できます。たとえば、単一のホストIPv6アドレス(/128)と/120マスクを持つIPv6アドレスをVNICに割り当てると、2つのIPv6アドレス・オブジェクトとしてカウントされ、VNIC内で合計257のホストIPv6アドレスが提供されます。 |

| ホスト名 | IPv4アドレスにのみホスト名を割り当てることができます。IPv4 CIDRアドレスにホスト名を自動割当てできません。 | IPv6アドレスまたはIPv6 CIDRアドレスにホスト名を自動割当てすることはできません。 |

| ルート・ルールの制限 | サービス制限を参照してください。 | IPv4およびIPv6のルート・ルールは、同じルート表に含めることができます。IPv6ルート・ルールは、インターネット・ゲートウェイ、ローカル・ピアリング・ゲートウェイまたはDRGのみをターゲット指定できます。ルート表内のIPv6ルート・ルール数の制限は、50です。 |

| セキュリティ・ルールの制限 | サービス制限を参照してください。 | IPv4およびIPv6のセキュリティ・ルールは、同じネットワーク・セキュリティ・グループまたはセキュリティ・リストに含めることができます。IPv6セキュリティ・ルールでは、ソースまたは宛先にIPv6接頭辞範囲のみを使用でき、サービス・ゲートウェイに使用されるサービス接頭辞ラベルは使用できません。セキュリティ・リスト内のIPv6セキュリティ・ルール数の制限は、50イングレスおよび50エグレスです。ネットワーク・セキュリティ・グループ内のIPv6セキュリティ・ルール数の制限は、合計16です。 |

| 予約済パブリックIPアドレス | IPv4アドレスのみでサポートされ、IPv4 CIDRアドレスはサポートされていません。 | サポートされません。 |

| リージョナルまたはAD固有 | プライマリ・プライベートIPv4アドレスは、AD固有です。セカンダリ・プライベートIPv4オブジェクトは、リージョナル・サブネットのVNICに割り当てられていないかぎり、AD固有です。パブリックIPアドレスは、タイプ(エフェメラルまたは予約済)に応じて、AD固有またはリージョナルにできます。パブリックIPアドレスを参照してください。 | IPv6アドレスはリージョナルです。 |

インターネット・アクセスでのIPv6対応VCNの設定

インターネット・アクセスでIPv6対応VCNを設定し、インスタンスを簡単に作成してグローバルにルーティング可能なIPv6アドレスで接続できるようにするには、次のプロセスを使用します。

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

- 「リスト範囲」で、in.Theページを更新して、そのコンパートメントのリソースのみを表示する権限があるコンパートメントを選択します。使用するコンパートメントが不明な場合は、管理者に問い合せてください。詳細は、アクセス制御を参照してください。

- 「Create Virtual Cloud Network」を選択します。

-

次を入力します:

- 名前: VCNのわかりやすい名前。必ずしも一意である必要はありませんが、後でコンソールで変更することはできません(ただし、APIで変更できます)。機密情報の入力は避けてください。

- コンパートメントで作成: そのままにします。

- CIDRブロック: VCNの単一の連続IPv4 CIDRブロック。例: 172.16.0.0/16。この値は後で変更できません。許容されるVCNのサイズとアドレス範囲を参照してください。参照用として、ここにCIDR計算機があります。

- IPv6アドレス割当ての有効化: Oracleは、IPv6接頭辞をユーザーのために割り当てることができます。ユーザーは、すでにインポートしたBYOIPv6接頭辞を選択できます。または、ULA接頭辞を指定できます。後でVCNのIPv6を無効にできませんが、少なくとも1つのIPv6接頭辞が常にVCNに割り当てられている場合は、1つ以上のVCNのIPv6接頭辞を変更できます。Oracle割当てのIPv6接頭辞を受け入れる場合、/56を受け取ります。BYOIPv6またはULAの場合は、/64以上の任意の接頭辞サイズを指定します。すべてのIPv6対応サブネットのサイズは、/64です。

- このVCNでDNSホスト名を使用します(IPv4のみでサポートされます): このオプションは、VCNのホストにDNSホスト名を割り当てるために必要であり、VCNのデフォルトのDNS機能を(Internet and VCN Resolverという)使用する予定の場合に必要です。このオプションを選択した場合、VCNのDNSラベルを指定することも、コンソールで生成することもできます。ダイアログ・ボックスには、VCNの対応するDNSドメイン名(

<VCN_DNS_label>.oraclevcn.com)が自動的に表示されます。詳細は、Virtual Cloud NetworkのDNSを参照してください。 - タグ: そのままにします。タグは後から追加できます。詳細は、リソース・タグを参照してください。

-

「Create Virtual Cloud Network」を選択します。

これにより、VCNが作成され、選択したコンパートメントの「仮想クラウド・ネットワーク」ページに表示されます。

- VCNの表示中に、「サブネットの作成」を選択します。

-

次を入力します:

- 名前: サブネットのわかりやすい名前(リージョナル・パブリック・サブネットなど)。一意である必要はなく、後で変更できます。機密情報の入力は避けてください。

- リージョナルまたはアベイラビリティ・ドメイン固有のサブネット: リージョナル・サブネットのみを作成することをお薦めします。これは、サブネットがリージョンの任意のアベイラビリティ・ドメインのリソースを含めることができることを意味します。かわりに、「可用性ドメイン固有」を選択した場合は、可用性ドメインも指定する必要があります。これを選択した場合、このサブネットに後で作成されるインスタンスや他のリソースも、その可用性ドメインに存在する必要があります。

- CIDRブロック: サブネットの単一の連続IPv4 CIDRブロック(172.16.0.0/24など)。アドレス・ブロックはVCNのIPv4 CIDRブロック内に存在し、他のサブネットと重複していない必要があります。この値は後で変更できません。許容されるVCNのサイズとアドレス範囲を参照してください。参照用として、ここにCIDR計算機があります。

- IPv6アドレス割当ての有効化: IPv6が有効なサブネットに接頭辞を追加および削除できます。ただし、IPv6を有効にした後は、少なくとも1つのIPv6接頭辞を常に残しておく必要があります。IPv6対応サブネットは、IPv4専用サブネットにできません。サブネットに含めることができるIPv6接頭辞は1つのみです。すべてのIPv6対応サブネットのサイズは、常に/64です。このサブネットを含むVCNに複数のIPv6接頭辞をすでに割り当てている場合は、サブネットに割り当てる接頭辞を選択できます。

- VCNにOracle割当ての接頭辞が割り当てられている場合は、チェック・ボックスを選択し、2つの16進文字(00-FF)を入力します。

- VCNでBYOIPv6またはULA接頭辞を割り当てた場合は、それを選択し、16進文字を指定してサブネットに/64を割り当てます。

- ルート表: デフォルト・ルート表を選択します。

- Privateまたはpublic subnet: 「Public Subnet」を選択します。これは、サブネット内のインスタンスに、オプションでパブリックIPv4アドレスを含めることができることを意味します。GUA IPv6アドレスがパブリック・サブネットでホストされているリソースに割り当てられている場合、IPv6を使用したインターネット通信が許可されます。詳細は、インターネットへのアクセスを参照してください。

- このサブネットでDNSホスト名を使用します(IPv4のみでサポートされています): このオプションは、作成時にVCNのDNSラベルが指定されていた場合にのみ使用できます。このオプションは、サブネットのホストにDNSホスト名を割り当てるために必要です。また、VCNのデフォルトのDNS機能(Internet and VCN Resolverと呼ばれます)を使用する予定の場合にも必須です。チェック・ボックスを選択した場合、サブネットのDNSラベルを指定するか、コンソールで自動的に生成できます。ダイアログ・ボックスには、サブネットの対応するDNSドメイン名(FQDN)が自動的に表示されます。詳細は、Virtual Cloud NetworkのDNSを参照してください。

- DHCPオプション: DHCPオプションのデフォルト・セットを選択します。

- セキュリティ・リスト: デフォルト・セキュリティ・リストを選択します。

- タグ: そのままにします。必要に応じて後でタグを追加できます。詳細は、リソース・タグを参照してください。

-

「サブネットの作成」を選択します。

サブネットが作成され、「サブネット」ページに表示されます。

- 「リソース」で、「インターネット・ゲートウェイ」を選択します。

- 「Create Internet Gateway」を選択します。

-

次を入力します:

- 名前: インターネット・ゲートウェイのわかりやすい名前。必ずしも一意である必要はありませんが、後でコンソールで変更することはできません(ただし、APIで変更できます)。機密情報の入力は避けてください。

- コンパートメントで作成: そのままにします。

- タグ: そのままにします。タグは後から追加できます。詳細は、リソース・タグを参照してください。

-

「Create Internet Gateway」を選択します。

インターネット・ゲートウェイが作成され、「インターネット・ゲートウェイ」ページに表示されます。インターネット・ゲートウェイはすでに有効になっていますが、IPv4およびIPv6トラフィックを許可するルート・ルールを追加する必要があります。

デフォルト・ルート表は、ルールなしで開始されます。ここで、VCN外部のアドレスに対して送信されるすべてのIPv4トラフィックおよびIPv6トラフィックをインターネット・ゲートウェイにルーティングするルールを追加します。これらのルールが存在することで、インバウンド接続がインターネットからインターネット・ゲートウェイを介してインターネットからサブネットに到達できるようになります。セキュリティ・ルールを使用して、サブネットのインスタンスの内外で許可されるトラフィックのタイプを制御します(次のタスクを参照)。

VCN内でトラフィックをルーティングするために必要なルート・ルールはありません。

- 「リソース」で、「ルート表」を選択します。

- 詳細を表示するデフォルト・ルート表を選択します。

- 「ルート・ルールの追加」を選択します。

-

次を入力します:

- ターゲット・タイプ: インターネット・ゲートウェイ

- 宛先CIDRブロック: 0.0.0.0/0 (ルート表内の他のルールでカバーされないVCN外部のすべてのIPv4トラフィックが、このルールで指定されたターゲットに送信されることを意味します)。

- コンパートメント:インターネット・ゲートウェイを含むコンパートメント。

- ターゲット: 作成したインターネット・ゲートウェイ。

- 説明: ルールのオプションの説明。

- 「+追加のルート・ルール」を選択します。

-

次を入力します:

- ターゲット・タイプ: インターネット・ゲートウェイ

- 宛先CIDRブロック: ::/0 (IPv6トラフィックの場合)。

- コンパートメント:インターネット・ゲートウェイを含むコンパートメント。

- ターゲット: 作成したインターネット・ゲートウェイ。

- 説明: ルールのオプションの説明。

- 「ルート・ルールの追加」を選択します。

デフォルト・ルート表には、インターネット・ゲートウェイの2つのルールがあります。1つはIPv4トラフィック用、もう1つはIPv6トラフィック用です。サブネットはデフォルト・ルート表を使用するように設定されているため、サブネット内のリソースはインターネット・ゲートウェイを使用できるようになりました。次のステップでは、サブネットで後で作成するインスタンスの内外で許可するトラフィックのタイプを指定します。

このタスクは、コンピュート・インスタンスとの間でトラフィックを許可するようにセキュリティ・ルールを構成する方法です。このタスクでは、セキュリティ・リストを使用してそれらのルールを実装しますが、ネットワーク・セキュリティ・グループを使用してセキュリティ・ルールを実装することもできます。

以前に、VCNのデフォルト・セキュリティ・リストを使用するようにサブネットを設定しています。このリストには、IPv4およびIPv6の必要なトラフィックを許可する基本ルールがすでに含まれています。このタスクでは、VCN内のインスタンスが必要とする接続タイプを許可する他のセキュリティ・ルールを追加します。

例: インターネット・ゲートウェイを使用するパブリック・サブネットで、作成するインスタンスはインターネットからインバウンドHTTPS接続を受信する必要があります(Webサーバーの場合)。次に、デフォルト・セキュリティ・リストに別のルールを追加して、そのトラフィックを有効化する方法を示します:

- 「リソース」で、「セキュリティ・リスト」を選択します。

- デフォルト・セキュリティ・リストを選択して詳細を表示します。デフォルトでは、「イングレス・ルール」ページが表示されます。

- 「イングレス・ルールの追加」を選択します。

-

HTTPS (TCPポート443)に対してインバウンド接続を有効にするには、次を入力します:

- ステートレス: 選択解除(これはステートフル・ルールです)

- ソース・タイプ: CIDR

- ソースCIDR: 0.0.0.0/0 (または、このルールでIPv6トラフィックを有効にするには::/0)

- IPプロトコル: TCP

- ソース・ポート範囲: すべて

- 宛先ポート範囲: 443

- 説明: ルールのオプションの説明。

- 「イングレス・ルールの追加」を選択します。

Windowsインスタンスのセキュリティ・リスト・ルール

Windowsインスタンスを作成する場合は、Remote Desktop Protocol (RDP)アクセスを有効化するセキュリティ・ルールを追加する必要があります。RDPには、ソース0.0.0.0/0からの宛先port 3389のTCPトラフィック(およびIPv6トラフィックの場合は::/0を含む個別のルール)および任意のソース・ポートのステートフル・イングレス・ルールが必要です。詳細は、セキュリティ・ルールを参照してください。

本番VCNでは、通常、各サブネットに1つ以上のカスタム・セキュリティ・リストを設定します。サブネットを編集して、異なるセキュリティ・リストを使用できます。デフォルト・セキュリティ・リストを使用しない場合は、カスタム・セキュリティ・リストに複製するデフォルト・ルールを慎重に評価した後にのみ行ってください。例: デフォルト・セキュリティ・リストにあるデフォルトのICMPルールは、IPv4の接続メッセージを受信するために重要です。

次のステップでは、サブネットにインスタンスを作成します。インスタンスを作成するときに、可用性ドメイン、使用するVCNとサブネット、およびその他の特性を選択します。

各インスタンスは、自動的にプライベートIPv4アドレスを取得します。パブリック・サブネットにインスタンスを作成する場合、インスタンスがパブリックIPv4アドレスを取得するかどうかを選択します。グローバルにルーティング可能なIPv6トラフィックにパブリックIPv4アドレスは必要ありません。ただし、IPv4ホストからインスタンスに接続するには、インスタンスにパブリックIPアドレスを指定する必要があります。そうしないと、インターネット・ゲートウェイを介してアクセスできません。デフォルト(パブリック・サブネット用)では、インスタンスがパブリックIPアドレスを取得します。

インスタンスのVNICが、IPv6アドレス指定をサポートするVCNおよびサブネットに関連付けられている場合は、インスタンスの作成時にIPv6アドレスが割り当てられたコンピュート・インスタンスを作成するか、IPv6アドレスを割り当てるかを選択できます。

詳細および手順は、インスタンスの起動を参照してください。

- 前のステップで作成したインスタンスを表示しているときに、「アタッチされたVNIC」を選択します。

- アタッチされたVNICのリストからプライマリVNICの名前を選択します。

- 「リソース」で、IPv6「アドレス」を選択します。

- 「IPv6アドレスの割当て」を選択します。

-

次を入力します:

- 接頭辞: IPv6アドレスが自動的に割り当てられるIPv6接頭辞を選択します(IPv6を使用し、1つ以上のIPv6接頭辞を割り当てるには、VNICのサブネットがすでに有効になっている必要があります)。使用可能な選択肢は、IPv6アドレス割当てで選択したものによって異なります:

- 接頭辞からIPv6アドレスを自動的に割り当てる: このオプションを選択して、コンソールにこのサブネットに割り当てられたIPv6接頭辞から使用可能なIPv6アドレスを選択します。サブネットには複数のIPv6接頭辞を含めることができます。接頭辞は、ULA、BYOIPまたはOracle割当ての3つのタイプのいずれかです。

- 接頭辞からIPv6アドレスを手動割り当てる: このオプションを選択し、このサブネットに割り当てられたIPv6接頭辞から特定のアドレスを使用します。例: 0000:0000:1a1a:1a2b。このオプションは、IPv6対応のサブネットでのみ使用できます。

- CIDR接頭辞の長さ(オプション): IPv6ネットワーク・マスクの長さを入力して、IPv6 CIDRアドレスを割り当てます。このフィールドを空白のままにすると、ホストIPv6アドレスが割り当てられます。

- すでに別のVNICに割り当てられている場合に割当て解除: (このオプションを使用できるのは、「接頭辞からIPv6アドレスを手動割り当てる」を選択した場合のみです): このチェック・ボックスはそのままにします(選択解除)。このオプションは、サブネット内の別のVNICにすでに割り当てられているIPv6アドレスの再割当てを強制するときにのみ使用します。

- ルート表: (オプション)このIPアドレスにカスタム・ルート表を割り当てます。詳細は、リソースごとのルーティングを参照してください。このオプションを使用する場合は、このIPアドレスからのトラフィックでデフォルトのVCNまたはサブネット・ルート表が使用されないことに注意してください。

- タグ: そのままにします。タグは後から追加できます。詳細は、リソース・タグを参照してください。

「+別のサブネット接頭辞」を選択した場合は、さらにIPv6オブジェクトをインスタンスVNICに割り当てることができます。このVNICが、作成後に既存のインスタンスにアタッチされている場合は、IPv6アドレス指定を使用するには、インスタンスOSに固有の構成が必要であることに注意してください。

- 接頭辞: IPv6アドレスが自動的に割り当てられるIPv6接頭辞を選択します(IPv6を使用し、1つ以上のIPv6接頭辞を割り当てるには、VNICのサブネットがすでに有効になっている必要があります)。使用可能な選択肢は、IPv6アドレス割当てで選択したものによって異なります:

-

「割当て」を選択します。

IPv6オブジェクトが作成され、VNICのIPv6「アドレス」ページに表示されます。

IPv6を使用するには、インスタンスのOSを構成する必要があります。詳細は、IPv6を使用するためのインスタンスOSの構成を参照してください。

Oracle Linux 8を使用する場合は、IPv6アドレスを動的に割り当てます。インスタンス作成中のIPv6の有効化はサポートされていないため、インスタンス作成直後はIPv6アドレスが表示されない場合があります。コンピュート・インスタンスの起動後、次のDHCPv6サイクルがIPv6アドレスを取得するまで待機することも、DHCPv6クライアント・サービスを使用してDHCPを手動でサイクルし、新しく追加されたIPv6アドレスで更新することもできます。DHCPv6クライアントを使用するには、次を入力します:

sudo dhclient -6 ens3次のコマンドを使用して、仮想マシン上のfirewall-cmdデーモンからDHCPv6クライアント・サービスを起動できます:

sudo firewall-cmd --add-service=dhcpv6-client コンソールでのIPv6の管理

この項では、IPv6に関連するリソースの作業のための基本タスクを示します。

VCNのIPv6を有効にした後は、無効にできません。

タスク1: IPv6対応VCNの作成の手順を参照してください。

サブネットのIPv6を有効にした後は、無効にできません。

サマリー: IPv6対応サブネットの作成は、IPv4サブネットの作成と似ています。その違いは、/64の割当て元となるVCN IPv6接頭辞を選択し、必要に応じて文字を指定する必要があることです。Oracle割当ての接頭辞を選択する場合、サブネットのIPv6接頭辞の一部に8ビットを指定できます。IPv6アドレスの概要を参照してください。

一般的な手順は、タスク2: リージョナルIPv6対応パブリック・サブネットの作成を参照してください。プライベート・サブネットが必要な場合は、サブネットの作成時に「プライベート・サブネット」のラジオ・ボタンを選択します。

IPv6アドレスをVNICに追加するプロセスは、セカンダリ・プライベートIPv4アドレスの追加に似ています。使用する特定のIPv6アドレスを指定するか、またはOracleにサブネットから選択させることができます。詳細は、IPv6アドレスの概要を参照してください。IPv6をVNICに割り当てた後、そのIPv6を使用するようにOSを構成する必要があります。

- IPv6を割り当てます。一般的な手順は、タスク7: IPv6アドレスのインスタンスへの追加を参照してください。

- IPv6アドレスを使用するようにOSを構成します。詳細は、IPv6を使用するためのインスタンスOSの構成を参照してください。

このプロセスは、VNIC間でのセカンダリ・プライベートIPv4アドレスの移動に似ています(元のVNICおよび新しいVNICと呼びます)。新しいVNICにIPv6を割り当て、IPv6オブジェクトを指定し、「すでに別のVNICに割り当てられている場合に割当て解除」を選択します。Oracleにより、元のVNICから自動的に割当て解除され、新しいVNICに割り当てられます。

- 関心のあるインスタンスを含むコンパートメントが表示されていることを確認します。

- ナビゲーション・メニューを開き、「コンピュート」を選択します。「コンピュート」で、「インスタンス」を選択します。

- インスタンスを選択して、詳細を表示します。

-

「リソース」で、「アタッチされたVNIC」を選択します。

インスタンスにアタッチされているプライマリVNICおよびすべてのセカンダリVNICが表示されます。

- 関心のあるVNICを選択します。

- 「リソース」で、IPv6「アドレス」を選択します。

- 「プライベートIPアドレスの割当て」を選択します。

-

次を入力します:

-

サブネットIPv6接頭辞: IPv6接頭辞を選択して、IPv6アドレスを割り当てます。

-

接頭辞からIPv6アドレスを手動で割り当てます: このオプションを選択して、このサブネットに割り当てられた接頭辞から特定のIPv6アドレスを入力します。

例:

fd00::1a1a:1a2b -

CIDR接頭辞の長さ(オプション): IPv6ネットワーク・マスクの長さを入力して、IPv6 CIDRアドレスを割り当てます。このフィールドを空白のままにすると、ホストIPv6アドレスが割り当てられます。既存のIPv6 CIDRアドレスからホストIPv6アドレスを再割当てすることはできません。

-

すでに別のVNICに割り当てられている場合は割当て解除: このチェック・ボックスを選択して、IPv6アドレスを現在のVNICからこのVNICに移動します。

-

ルート表(オプション): このIPアドレスにカスタム・ルート表を割り当てます。詳細は、リソースごとのルーティングを参照してください。カスタム・ルート表を割り当てた場合、このIPアドレスからのトラフィックでは、デフォルトのVCNまたはサブネット・ルート表は使用されません。

-

タグ: このフィールドはそのままにします。タグは後から追加できます。詳細は、リソース・タグを参照してください。

-

- 「割当て」を選択します。

IPオブジェクトは、元のVNICから新しいVNICに移動します。

- 関心のあるインスタンスを含むコンパートメントが表示されていることを確認します。

- ナビゲーション・メニューを開き、「コンピュート」を選択します。「コンピュート」で、「インスタンス」を選択します。

- インスタンスを選択して、詳細を表示します。

-

「リソース」で、「アタッチされたVNIC」を選択します。

インスタンスにアタッチされているプライマリVNICおよびすべてのセカンダリVNICが表示されます。

- 関心のあるVNICを選択します。

- 「リソース」で、IPv6「アドレス」を選択します。

- 削除するIPv6に対して、を選択し、「削除」IPv6を選択します。

- プロンプトが表示されたら確認します。

IPv6アドレスは、サブネット内で使用可能なアドレスのプールに返されます。

APIの使用

APIの使用およびリクエストの署名の詳細は、REST APIのドキュメントおよびセキュリティ資格証明を参照してください。SDKの詳細は、SDKおよびCLIを参照してください。

IPv6アドレス指定では、次の操作でIpv6オブジェクトを使用します。

IPv6を使用するためのインスタンスOSの構成

コンソールを使用してVNICにIPv6アドレスを割り当てた後、関連付けられたインスタンスOSは割り当てられたアドレスを学習する必要があります。DHCPv6は自動的にこれを処理しますが、次のリフレッシュ・サイクルを待つ必要があります。インスタンスのOSに、IPv6アドレスをすぐにリフレッシュするように要求できます。

Oracle Linuxの構成

Oracle Linux 8では、次のコマンドを使用して、インスタンスのIPv6アドレスをリフレッシュします:

sudo dhclient -6 <interface>

Oracle Linux 8のNetworkManagerサービスはデフォルトで有効になっています。カスタム・イメージを使用する場合は、最初に次のコマンドを実行する必要があります:

sudo firewall-cmd --add-service=dhcpv6-client --permanent

sudo firewall-cmd --reload

詳細は、Oracle Linux 8のネットワーキングの設定ドキュメントを参照してください。

まだ行っていない場合は、必要なIPv6トラフィックに対してVCNのルート表およびセキュリティ・ルールが構成されていることを確認します。IPv6トラフィックのルーティングおよびIPv6トラフィックのセキュリティ・ルールを参照してください。

Windowsの構成

Windowsコマンド・ラインまたはネットワーク接続UIで次を使用して、インスタンスにIPv6アドレスをリフレッシュするように要求できます:

ipconfig /renew6PowerShellを使用する場合は、管理者として実行する必要があります。構成は、インスタンスの再起動後も維持されます。インスタンスの作成後、できるだけ早く適用します。

まだ行っていない場合は、必要なIPv6トラフィックに対してVCNのルート表およびセキュリティ・ルールが構成されていることを確認します。IPv6トラフィックのルーティングおよびIPv6トラフィックのセキュリティ・ルールを参照してください。