Palo Alto

このトピックでは、Palo Altoデバイスの構成について説明します。この構成は、PAN-OSバージョン8.0.0を使用して検証されました。

Palo Altoの経験が必要です。

Oracleには、一連のテスト済ベンダーおよびデバイスの構成手順が用意されています。ベンダーおよびソフトウェアのバージョンに適した構成を使用してください。

構成の検証にOracleで使用されたデバイスまたはソフトウェアのバージョンが、そのデバイスまたはソフトウェアと完全に一致しない場合でも、そのデバイスで必要な構成を作成できます。ベンダーのドキュメントを参照し、必要な変更を加えます。

デバイスが、検証済のベンダーおよびデバイスのリストに含まれないベンダーのものである場合、またはIPSecのデバイスの構成をよく理解している場合、サポートされているIPSecパラメータのリストを確認し、ベンダーのドキュメントを参照してください。

Oracle Cloud Infrastructure offersSite-to-Site VPNは、オンプレミス・ネットワークのセキュアなIPSec接続であり、仮想クラウド・ネットワーク(VCN)です。

次の図は、冗長トンネルを使用した、Oracle Cloud Infrastructureへの基本的なIPSec接続を示しています。この図で使用されているIPアドレスは、単なる例です。

ベスト・プラクティス

この項では、サイト間VPNの使用に関する一般的なベスト・プラクティスと考慮事項について説明します。

すべてのIPSec接続に対してすべてのトンネルを構成します

Oracleは、接続に2つのIPSecヘッドエンドをデプロイして、ミッションクリティカルなワークロードに高可用性を提供します。Oracle側では、これらの2つのヘッドエンドが別々のルーターに配置されて冗長性が確保されます。冗長性を最大限に高めるために、使用可能なすべてのトンネルを構成することをお薦めします。これは「障害を前提とした設計」原理の重要な要素です。

オンプレミス・ネットワークの場所に冗長CPEを配置します

IPSecでOracle Cloud Infrastructureに接続する各サイトでは、冗長エッジ・デバイス(顧客構内機器(CPE)とも呼ばれる)を使用することをお薦めします。各CPEをOracle Consoleに追加し、動的ルーティング・ゲートウェイ(DRG)と各CPE間に個別のIPSec接続を作成します。各IPSec接続に対して、Oracleは、地理的に冗長なIPSecヘッドエンド上に2つのトンネルをプロビジョニングします。詳細は、接続性冗長性ガイド(PDF)を参照してください。

ルーティング・プロトコルの考慮事項

サイト間VPN IPSec接続を作成する場合、2つの冗長IPSecトンネルがあります。Oracleでは、両方のトンネルを使用するようにCPEを構成することをお薦めします(CPEがサポートしている場合)。以前は、Oracleによって、最大4つのIPSecトンネルを持つIPSec接続が作成されていました。

次の3つのルーティング・タイプを使用でき、サイト間VPN内の各トンネルに対して別個にルーティング・タイプを選択します:

- BGP動的ルーティング: 使用可能なルートは、BGPによって動的に学習されます。DRGは、オンプレミス・ネットワークからルートを動的に学習します。Oracle側では、DRGはVCNのサブネットを通知します。

- 静的ルーティング: DRGへのIPSec接続を設定する場合は、VCNに通知する必要のあるオンプレミス・ネットワークへの特定のルートを指定します。VCNのサブネットへの静的ルートを使用して、CPEデバイスも構成する必要があります。これらのルートは動的に学習されません。

- ポリシーベースのルーティング: DRGへのIPSec接続を設定する場合は、VCNに通知する必要のあるオンプレミス・ネットワークへの特定のルートを指定します。VCNのサブネットへの静的ルートを使用して、CPEデバイスも構成する必要があります。これらのルートは動的に学習されません。

BGP最適パス選択アルゴリズムの操作方法に関するOracle推奨など、サイト間VPNによるルーティングの詳細は、サイト間VPNのルーティングを参照してください。

その他の重要なCPE構成

Oracle Cloud Infrastructureとの間で必要なトラフィックがブロックされないように、CPEのアクセス・リストが正しく構成されていることを確認します。

複数のトンネルを同時に稼働させると、非対称ルーティングが発生する可能性があります。非対称ルーティングを考慮するには、VCNからのトラフィックをどのトンネルでも処理できるようにCPEが構成されていることを確認します。たとえば、ICMP検査を無効にしたり、TCP状態バイパスを構成したりする必要があります。適切な構成の詳細は、CPEベンダーのサポートに問い合せてください。ルーティングを対称的に構成するには、サイト間VPNのルーティングを参照してください。

注意事項および制限事項

この項では、注意する必要のあるサイト間VPNの重要な一般的特性と制限について説明します。適用可能な限界のリストおよび制限拡大のリクエスト方法については、サービス制限を参照してください。

非対称ルーティング

Oracleでは、IPSec接続を構成するトンネル間で非対称ルーティングが使用されます。これを考慮してファイアウォールを構成します。そうしないと、接続を介したpingテストやアプリケーション・トラフィックが確実に機能しません。

Oracle Cloud Infrastructureへの複数のトンネルを使用する場合は、優先トンネルを介してトラフィックを確定的にルーティングするようにルーティングを構成することをお薦めします。1つのIPSecトンネルをプライマリとして使用し、別のトンネルをバックアップとして使用するには、プライマリ・トンネル(BGP)用として特定性の高いルートを構成し、バックアップ・トンネル(BGP/静的)用として特定性の低いルート(サマリーまたはデフォルト・ルート)を構成します。そうしないと、すべてのトンネルを通じて同じルート(デフォルト・ルートなど)を通知した場合、VCNからオンプレミス・ネットワークへの戻りトラフィックは、使用可能なトンネルのいずれかにルーティングされます。これは、Oracleが非対称ルーティングを使用するためです。

Oracleルーティングの対称ルーティングの強制方法に関する具体的な推奨事項は、サイト間VPNのルーティングを参照してください。

ルートベースまたはポリシーベースのサイト間VPN

IPSecプロトコルは、セキュリティ・アソシエーション(SA)を使用してパケットの暗号化方法を決定します。各SA内で、パケットのソースIPアドレスと宛先IPアドレスおよびプロトコル・タイプをSAデータベースのエントリにマップする暗号化ドメインを定義して、パケットを暗号化または復号化する方法を定義します。

他のベンダーまたは業界のドキュメントでは、SAまたは暗号化ドメインを参照するときに、プロキシID、セキュリティ・パラメータ・インデックス(SPI)またはトラフィック・セレクタという用語が使用される場合があります。アクセス・リストは、暗号化ドメインの一般的なCisco用語でもあります。

IPSecトンネルを実装するには、一般的に2つの方法があります:

- ルートベース・トンネル: ネクスト・ホップベース・トンネルとも呼ばれます。ルート表検索は、パケットの宛先IPアドレス上で実行されます。そのルートのエグレス・インタフェースがIPSecトンネルである場合、パケットは暗号化され、トンネルの他方の側に送信されます。

- ポリシーベース・トンネル: パケットのソースと宛先のIPアドレスおよびプロトコルがポリシー・ステートメントのリストと照合されます。一致が検出されると、そのポリシー・ステートメント内のルールに基づいてパケットが暗号化されます。

Oracleサイト間VPNヘッドエンドではルートベース・トンネルが使用されますが、次の各項に示す注意事項に従って、ポリシーベース・トンネルと連携できます。

CPEがルートベース・トンネルをサポートしている場合は、この方法を使用してトンネルを構成します。これは最も単純な構成で、Oracle VPNヘッドエンドとの相互運用性が最も高くなっています。

ルートベースのIPSecでは、次の値を持つ暗号化ドメインが使用されます:

- ソースIPアドレス: 任意(0.0.0.0/0)

- 宛先IPアドレス: 任意(0.0.0.0/0)

- プロトコル: IPv4

より特定的にする必要がある場合は、デフォルト・ルートではなく、暗号化ドメイン値に単一のサマリー・ルートを使用できます。

ポリシーベースのトンネルを使用する場合、定義するすべてのポリシー・エントリ(IPSec接続の片側にあるCIDRブロック)によって、トンネルのもう一方の端にあるすべての適格なエントリでIPSecセキュリティ・アソシエーション(SA)が生成されます。このペアは暗号化ドメインと呼ばれます。

この図では、IPSecトンネルのOracle DRG側に、3つのIPv4 CIDRブロックと1つのIPv6 CIDRブロックのポリシー・エントリがあります。トンネルのオンプレミスCPE側には、2つのIPv4 CIDRブロックと2つのIPv6 CIDRブロックのポリシー・エントリがあります。各エントリによって、トンネルのもう一方の端にあるすべての使用可能なエントリで暗号化ドメインが生成されます。SAペアの両側では、同じバージョンのIPを使用する必要があります。その結果、合計8つの暗号化ドメインが生成されます。

CPEでポリシーベース・トンネルのみがサポートされている場合、次の制限に注意してください。

- Site-to-Site VPNは、複数の暗号化ドメインをサポートしていますが、暗号化ドメインの制限は50です。

- 前の例に似た状況で、CPE側で使用可能な6つのIPv4暗号化ドメインのうち3つのみを構成した場合、使用可能なすべての暗号化ドメインは常にDRG側に作成されるため、リンクは「一部稼働中」状態でリストされます。

- トンネルが作成された時期によっては、ポリシーベースのルーティングを使用するために既存のトンネルを編集できず、トンネルを新しいIPSecトンネルに置き換える必要がある場合があります。

- トンネルのOracle DRG側で使用されるCIDRブロックは、トンネルのオンプレミスCPE側で使用されるCIDRブロックと重複できません。

- 暗号化ドメインは常に、同じIPバージョンの2つのCIDRブロック間に存在する必要があります。

CPEがNATデバイスの背後にある場合

一般的に、接続のオンプレミス側で構成されたCPE IKE識別子は、Oracleが使用しているCPE IKE識別子と一致する必要があります。デフォルトでは、OracleではCPEのパブリックIPアドレスが使用されます。これは、Oracle ConsoleでCPEオブジェクトを作成したときに指定したものです。ただし、CPEがNATデバイスの背後にある場合、次の図に示すように、オンプレミス側で構成されたCPE IKE識別子がCPEのプライベートIPアドレスになる可能性があります。

一部のCPEプラットフォームでは、ローカルIKE識別子を変更できません。実行できない場合は、Oracle ConsoleでリモートIKE IDを変更して、CPEのローカルIKE IDと一致させる必要があります。IPSec接続を設定するときに、または設定後に、IPSec接続を編集して値を指定できます。Oracleでは、値がIPアドレスまたはcpe.example.comなどの完全修飾ドメイン名(FQDN)であることが必要です。手順については、Oracleで使用されるCPE IKE識別子の変更を参照してください。

サポートされているIPSecパラメータ

すべてのリージョンでサポートされているIPSecパラメータのベンダー非依存のリストについては、サポートされているIPSecパラメータを参照してください。

商用クラウド・レルムのOracle BGP ASNは31898です。US Government Cloud用のサイト間VPNを構成する場合は、Government Cloudに必要なサイト間VPNパラメータおよびOracleのBGP ASNを参照してください。United Kingdom Government Cloudについては、リージョンを参照してください。

CPE構成

この項の構成手順は、このCPE用のOracle Cloud Infrastructureで提供されています。サポートが必要な場合やサポートが必要な場合は、CPEベンダーのサポートに直接ご連絡ください。

次の図は、IPSec接続の基本的なレイアウトを示しています。

構成手順に関する重要な詳細

- コミット: PANで構成をアクティブ化するには、任意の構成変更の後にコミット処理を実行する必要があります。

- IPアドレスの例: この構成例では、クラスA 10.0.0.0/8 (RFC1918)および198.51.100.0/24 (RFC5735)のIPアドレスを使用します。CPE上で構成を実行する場合、ネットワーキング・トポロジに正しいIPアドレス指定プランを使用してください。

この構成例では、次の変数と値を使用します:

- 内部トンネル1インタフェース - CPE: 198.51.100.1/30

- 内部トンネル2インタフェース - CPE: 198.51.100.5/30

- 内部トンネル1インタフェース - Oracle: 198.51.100.2/30

- 内部トンネル2インタフェース - Oracle: 198.51.100.6/30

- CPE ASN: 64511

- オンプレミス・ネットワーク: 10.200.1.0/24

- VCN CIDRブロック: 10.200.0.0/24

- CPEパブリックIPアドレス: 10.100.0.100/24

- Oracle VPNヘッドエンド(DRG) IPアドレス1: 10.150.128.1/32

- Oracle VPNヘッドエンド(DRG) IPアドレス2: 10.150.127.1/32

- トンネル番号1: tunnel.1

- トンネル番号2: tunnel.2

- 終了インタフェース: ethernet1/1

IKEv2の使用について

Oracleは、Internet Key Exchangeバージョン1 (IKEv1)およびバージョン2 (IKEv2)をサポートしています。コンソールでIKEv2を使用するようにIPSec接続を構成する場合、CPEでサポートされているIKEv2および関連するIKEv2暗号化パラメータのみを使用するようにCPOを構成する必要があります。OracleでIKEv1またはIKEv2用にサポートされているパラメータのリストについては、サポートされているIPSecパラメータを参照してください。

IKEv2を使用するには、次の項でいくつかのステップの特別なバリエーションを示します。特別なステップの概要は次のとおりです:

- タスク2 (ISAKMPピアの定義)で、IKEゲートウェイを追加する場合:

- 「一般」タブの「バージョン」で、「IKEv2のみのモード」を選択します。

- 「拡張オプション」タブで、IKEv2トンネルに関連付けられたIKE暗号化プロファイルを選択します。

- タスク5 (IPSecセッションの構成)で、プロキシIDを構成します。

構成プロセス

次のプロセスには、IPSec接続のBGP構成が含まれています。静的ルーティングを使用する場合は、タスク1から5までを実行してから、CPE構成にスキップします。

この例では、両方のトンネルに同じISAKMPポリシーが使用されます。

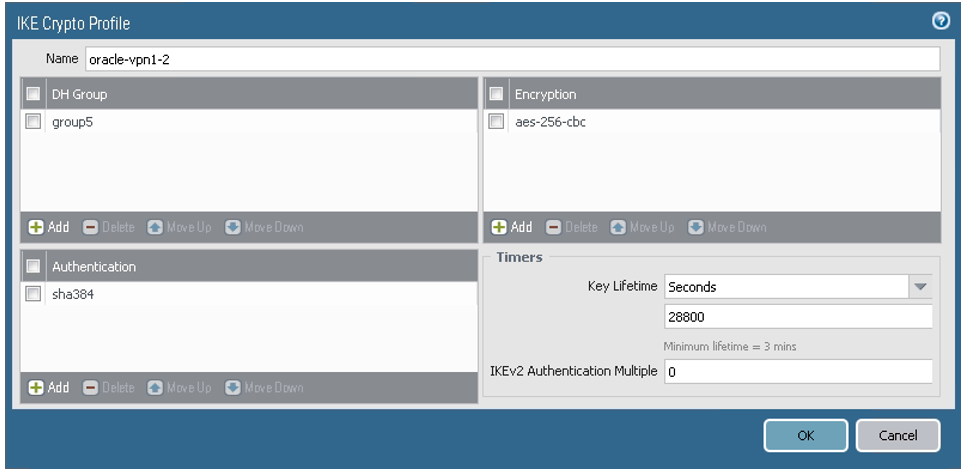

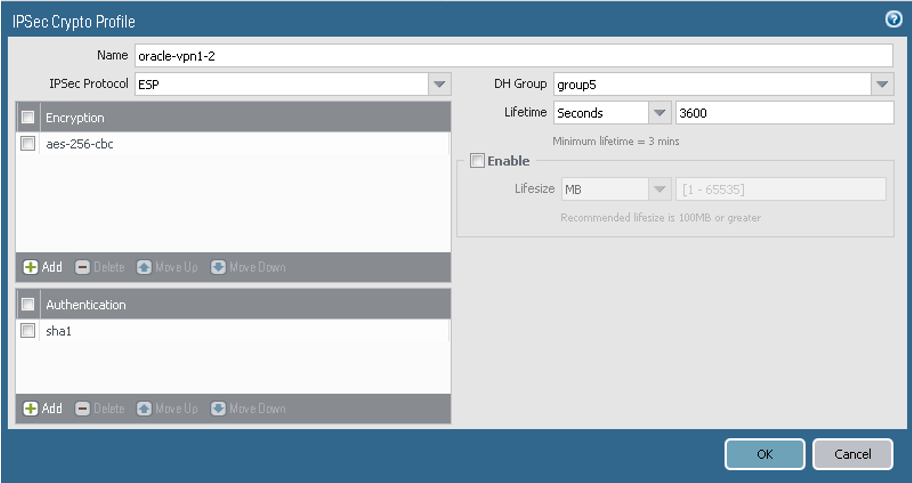

- 「ネットワーク」に移動して「IKE暗号化」に移動し、「追加」を選択します。

-

次のスクリーンショットに示すようにパラメータを構成します。値のリストについては、サポートされているIPSecパラメータを参照してください。Government Cloud用のサイト間VPNを構成する場合は、Government Cloudに必要なサイト間VPNパラメータを参照してください。

次のスクリーンショットは、このタスクの最終結果を示しています:

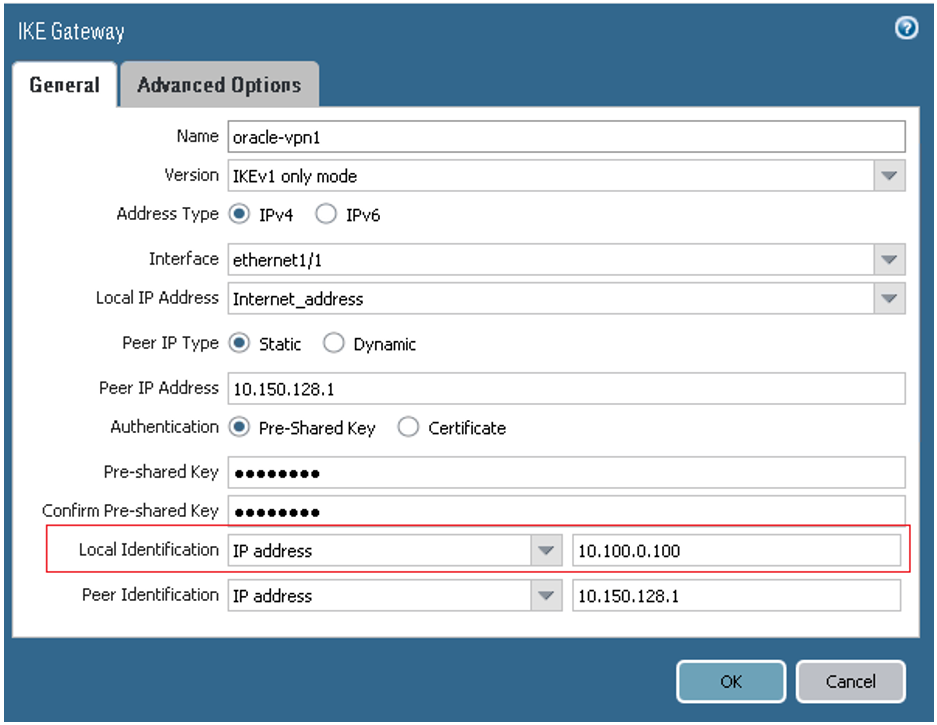

- 「ネットワーク」に移動して「IKEゲートウェイ」に移動し、「追加」を選択します。

-

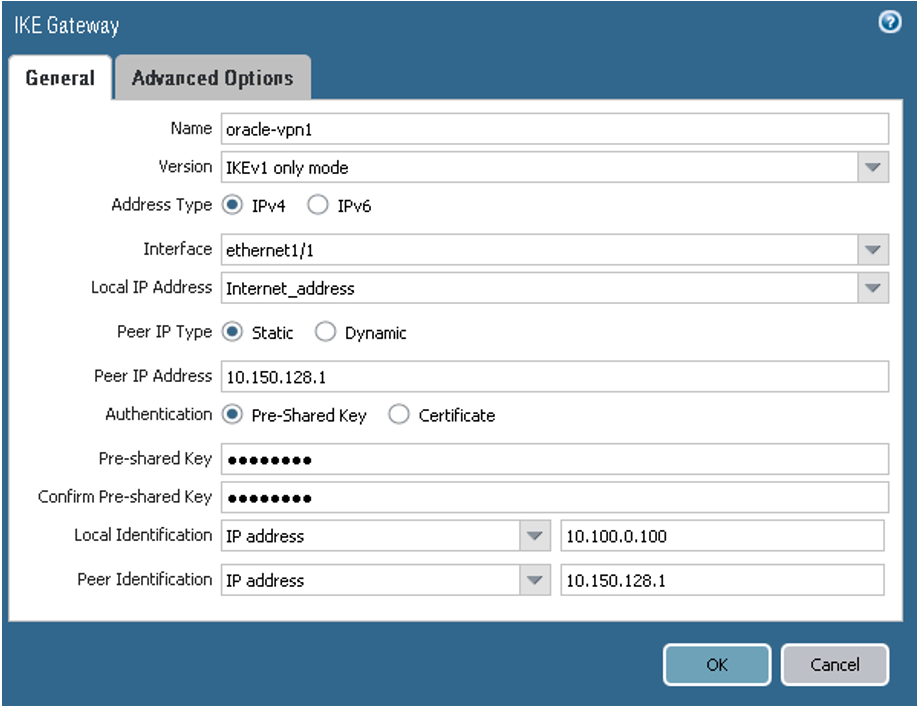

ピア1では、次のスクリーンショットに示すようにパラメータを構成します。

-

「一般」タブ:

- バージョン: IKEv1の場合、「IKEv1のみモード」を選択します。IKEv2を使用するには、IKEv2のみモードを選択します。IKEv2を使用している場合は、後続のタスク5でプロキシIDも追加します。

- インタフェース: CPEのパブリックIPアドレスを所有するインタフェース。ethernet1/1を、ネットワーキング・トポロジの特定の値に変更します。

- ピアIPアドレス: OracleがトンネルのOracleヘッドエンドに割り当てたパブリックIPアドレス。最初のトンネルの正しいIPアドレスに値を変更します。

- 事前共有キー: IPSecトンネルの作成中にOracleによって自動的に割り当てられた共有シークレット。必要に応じて、別の値を指定できます。ここのOracle Consoleには同じ値を入力します。

- ローカル識別とピア識別: IKE ID。ローカル識別は、CPEのパブリックIPアドレスです。「リモート識別」は、最初のトンネルのOracle VPNヘッドエンドIPアドレスです。

-

「拡張オプション」タブで、次のスクリーンショットに従って最初のピアに値が設定されていることを確認します。

かわりにIKEv2を使用している場合は、IKEv2トンネルに関連付けられたIKE暗号化プロファイルを選択します。

-

-

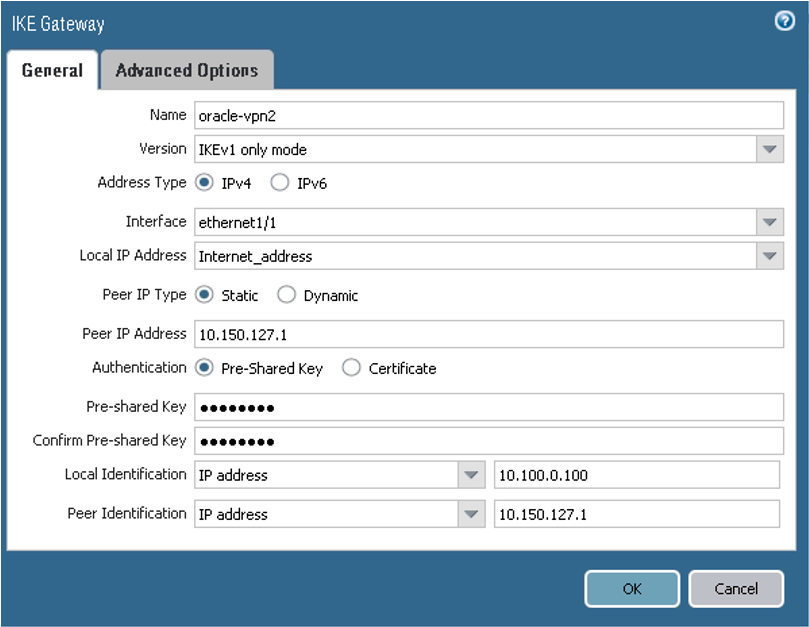

ピア2では、次のスクリーンショットに示すようにパラメータを構成します。

-

「一般」タブ:

- バージョン: IKEv1の場合、「IKEv1のみモード」を選択します。IKEv2を使用するには、「IKEv2のみモード」を選択します。IKEv2の場合、後続のタスク5でプロキシIDを指定する必要もあります。

- インタフェース: CPEのパブリックIPアドレスを所有するインタフェース。ethernet1/1を、ネットワーキング・トポロジの特定の値に変更します。

- ピアIPアドレス: OracleがトンネルのOracleヘッドエンドに割り当てたパブリックIPアドレス。2番目のトンネルの正しいIPアドレスに値を変更します。

- 事前共有キー: IPSecトンネルの作成中にOracleによって自動的に割り当てられた共有シークレット。必要に応じて、別の値を指定できます。ここのOracle Consoleには同じ値を入力します。

- ローカル識別とピア識別: IKE ID。ローカル識別は、CPEのパブリックIPアドレスです。「リモート識別」は、2番目のトンネルのOracle VPNヘッドエンドIPアドレスです。

-

「拡張オプション」タブで、次のスクリーンショットに従って値が2番目のピアに設定されていることを確認します:

かわりにIKEv2を使用している場合は、IKEv2トンネルに関連付けられたIKE暗号化プロファイルを選択します。

-

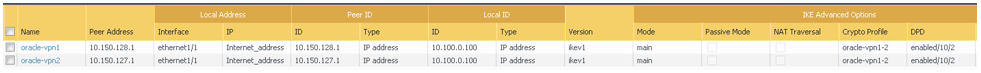

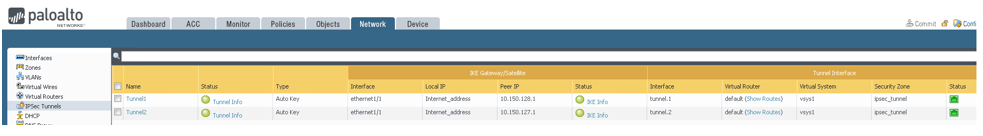

次のスクリーンショットは、このタスクの最終結果を示しています:

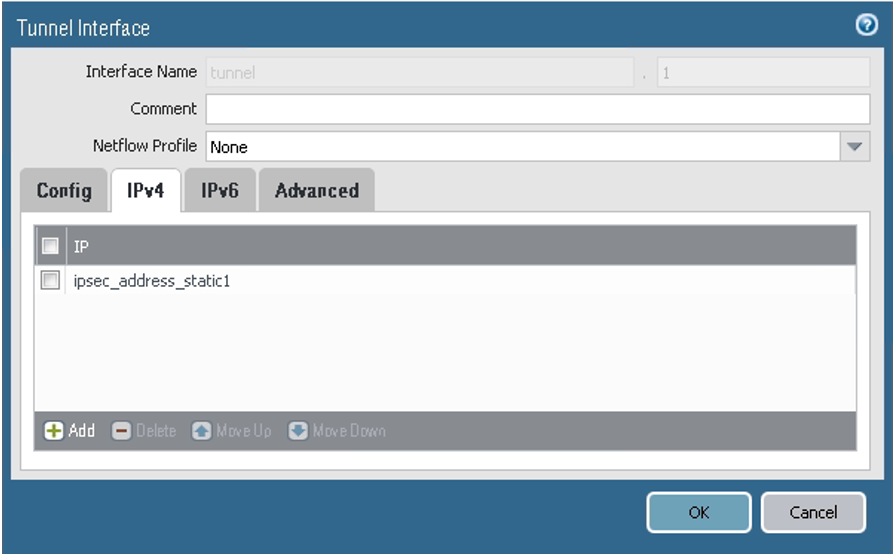

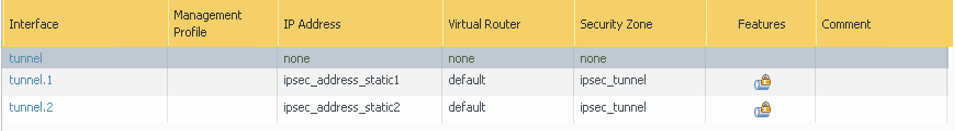

- 「ネットワーク」、「インタフェース」、「トンネル」の順に移動して、「追加」を選択します。

-

ピア1では、次のスクリーンショットに示すようにパラメータを構成します。

-

「構成」タブで、仮想ルーターおよびセキュリティ・ゾーンの構成に従ってインタフェースを割り当てます。この例では、デフォルトの仮想ルーターおよびipsec_tunnelセキュリティ・ゾーンを使用します。

-

IPv4タブで、次のスクリーンショットに従って最初のピアに値が設定されていることを確認します。この例では、トンネル・インタフェースのIPアドレスはipsec_address_static1 = 198.51.100.1/30です。ネットワークIPアドレス指定計画に従ってトンネルIPアドレスを構成します。

-

-

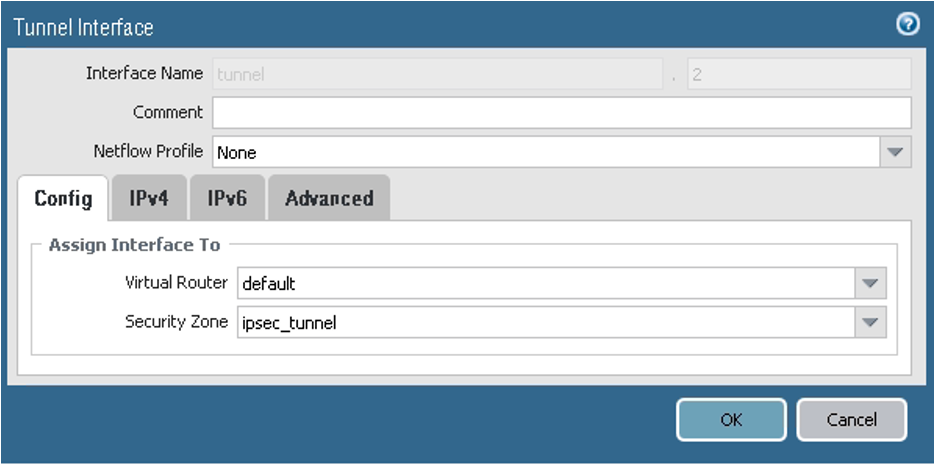

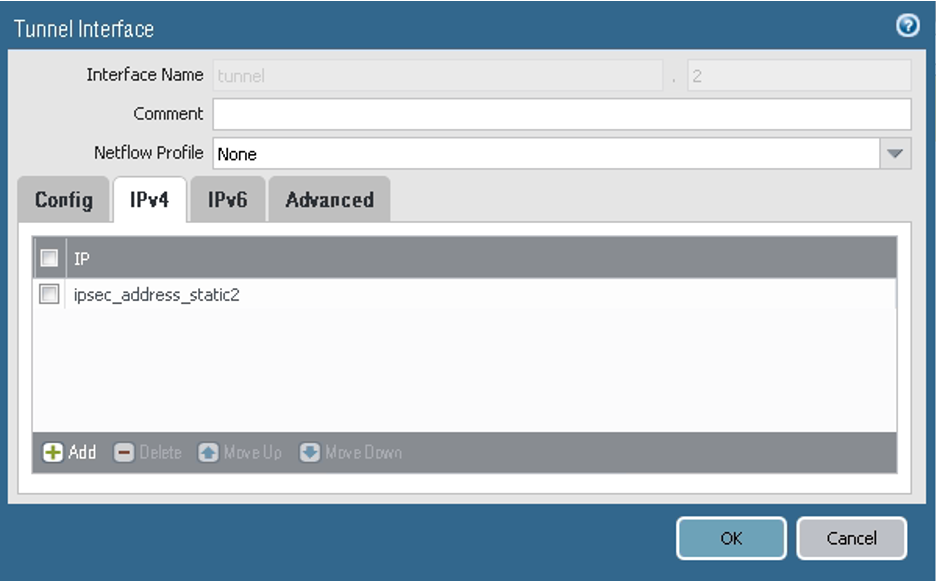

ピア2では、次のスクリーンショットに示すようにパラメータを構成します。

-

「構成」タブで、仮想ルーターおよびセキュリティ・ゾーンの構成に従ってインタフェースを割り当てます。この例では、デフォルトの仮想ルーターおよびipsec_tunnelセキュリティ・ゾーンを使用します。

-

IPv4タブで、次のスクリーンショットに従って2番目のピアに値が設定されていることを確認します。この例では、トンネル・インタフェースのIPアドレスはipsec_address_static2 = 198.51.100.5/30です。ネットワークIPアドレス指定計画に従ってトンネルIPアドレスを構成します。

-

次のスクリーンショットは、このタスクの最終結果を示しています:

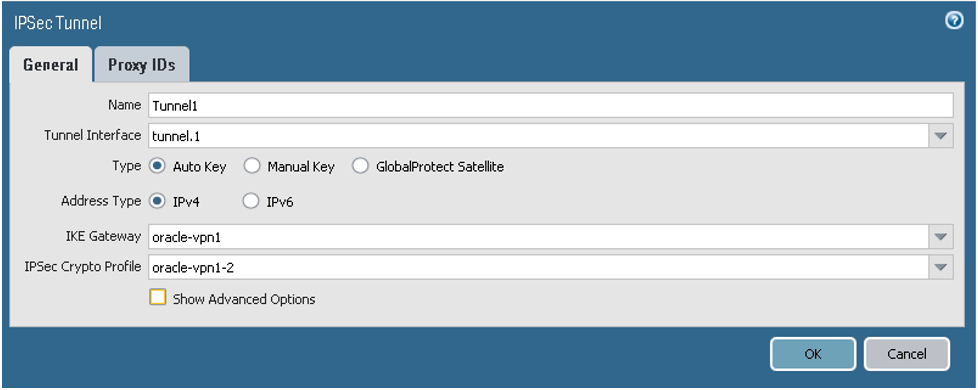

- 「ネットワーク」に移動して「IPSecトンネル」に移動し、「追加」を選択します。

-

ピア1では、次のスクリーンショットに示すように「一般」タブでパラメータを構成します。

IKEv1を使用している場合、「プロキシID」タブに特定のプロキシIDを追加する必要はありません。これらは、IKEv1のルートベースのVPN構成に必要ありません。

ただし、IKEv2の場合は、相互運用性を向上するために「プロキシid」タブにプロキシIDを追加してください。タスク2で以前にIKEv2を使用するようにIKEゲートウェイも構成していることを確認します。

-

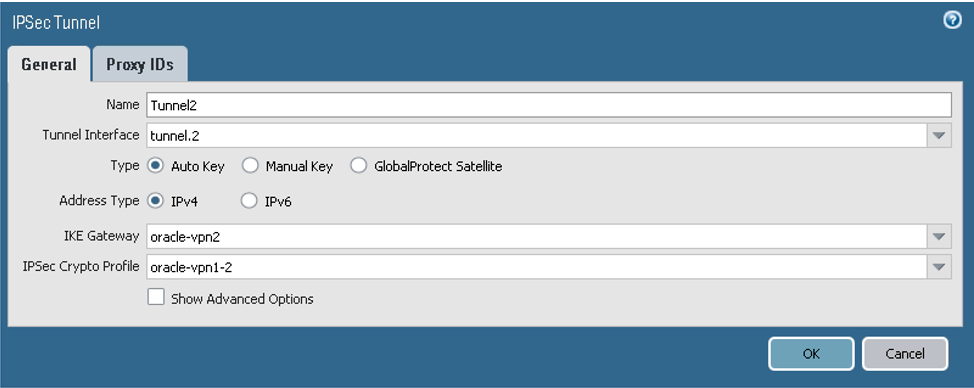

ピア2では、次のスクリーンショットに示すように「一般」タブでパラメータを構成します。

IKEv2を使用している場合は、「プロキシID」タブでプロキシIDも追加します。

BGP over IPSecでは、両端のトンネル・インタフェース上にIPアドレスが必要です。

この例のスクリーンショットでは、トンネル・インタフェースに次のサブネットを使用します:

- 198.51.100.0/30

- CPE: 198.51.100.1/30

- DRG: 198.51.100.2/30

- 198.51.100.4/30

- CPE: 198.51.100.5/30

- DRG: 198.51.100.6/30

例の値を、内部トンネル・インタフェース用にOracle Consoleで指定したBGP IPアドレスで置き換えます。

このタスクは3つのサブタスクで構成され、それぞれに複数のステップが含まれます。

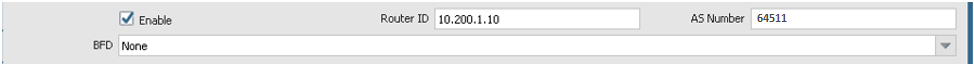

-

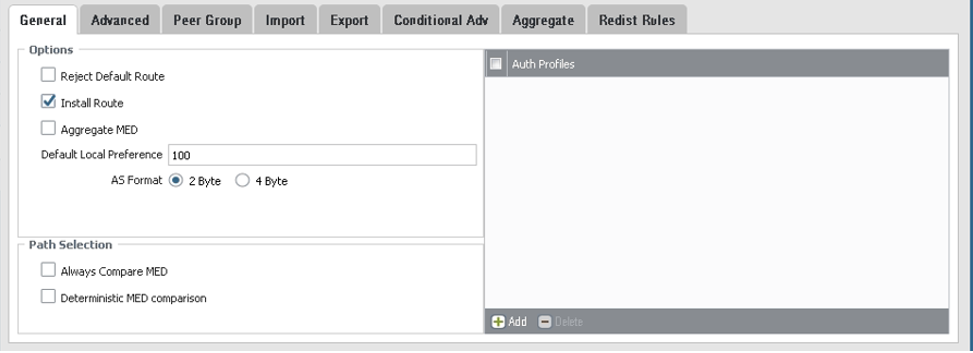

「ネットワーク」、「仮想ルート」、「デフォルト」、「BGP」の順に移動します。この例では、デフォルトの仮想ルーターを使用します。また、この例では、ルーターIDとして10.200.1.10を、ASNとして64511を使用します。ネットワーキング構成に基づいて正しい仮想ルーターを使用し、現在の環境にとって正しいルーターIDおよびASNを使用します。

-

「一般」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「詳細」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

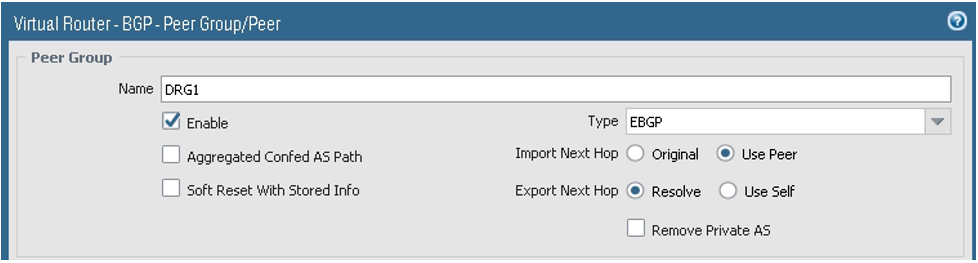

「ピア・グループ」タブ:

- 最初のピア・グループを追加し、「ピア・グループ名」で最初のセッションを追加します。DRGを使用して、BGPセッションを追加します。

-

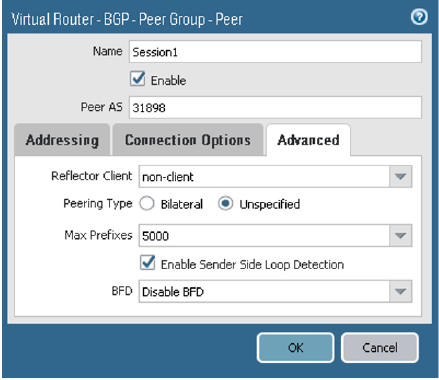

最初のトンネルの「アドレス指定」タブで、次のスクリーンショットに示すようにパラメータを構成します。商用クラウド用のOracleのBGP ASNは31898です。ただし、セルビア中央部(Jovanovac)リージョンは14544です。Government Cloudに対してサイト間VPNを構成する場合は、Oracle BGP ASNを参照してください。

-

「接続オプション」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

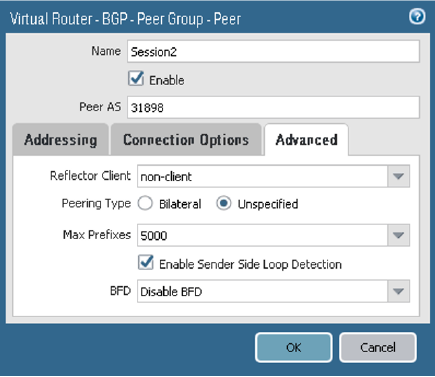

「詳細」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

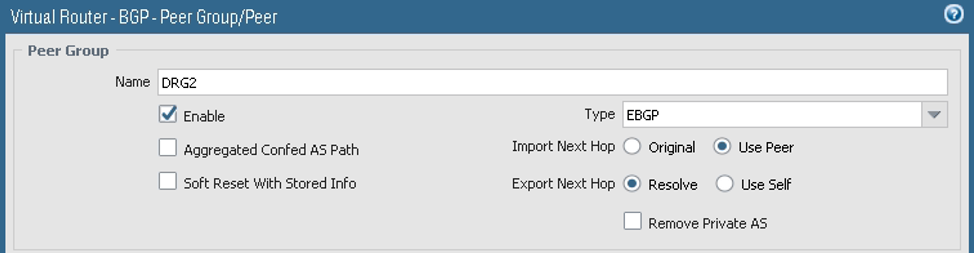

「ピア・グループ」タブで2番目のピア・グループを追加し、「ピア・グループ名」で2番目のセッションを追加します。DRGを使用して、BGPセッションを追加します。

-

2番目のトンネルについて、「アドレス指定」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「接続オプション」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「詳細」タブで、次のスクリーンショットに示すようにパラメータを構成します。

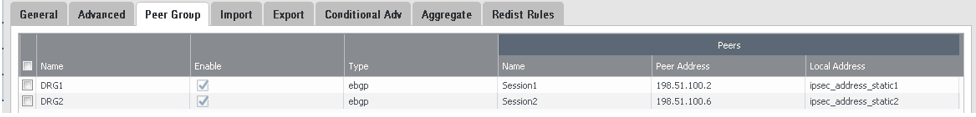

次のスクリーンショットは、最終的なピア・グループ構成を示しています:

-

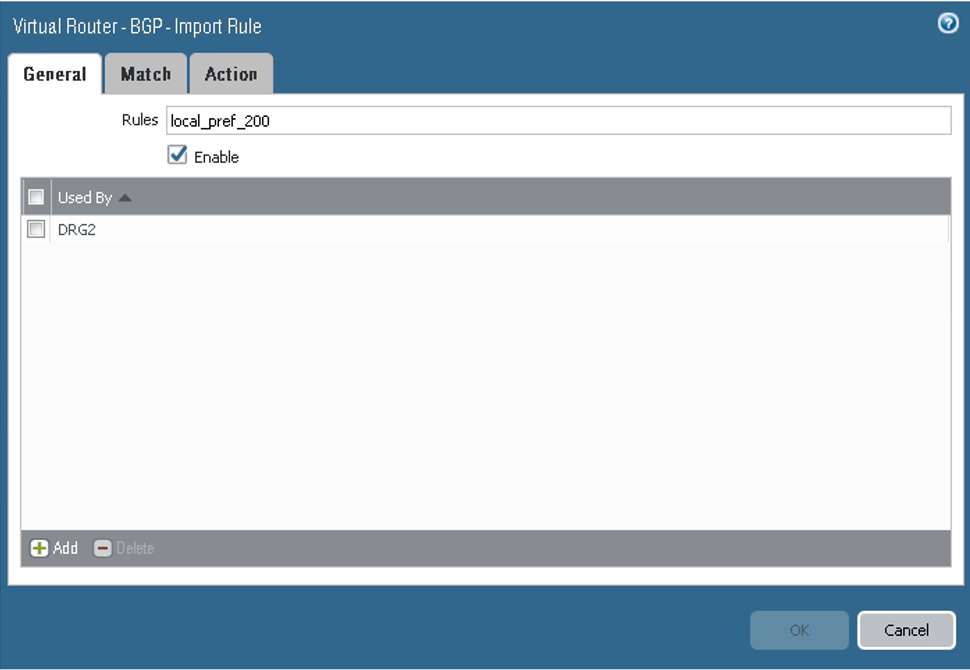

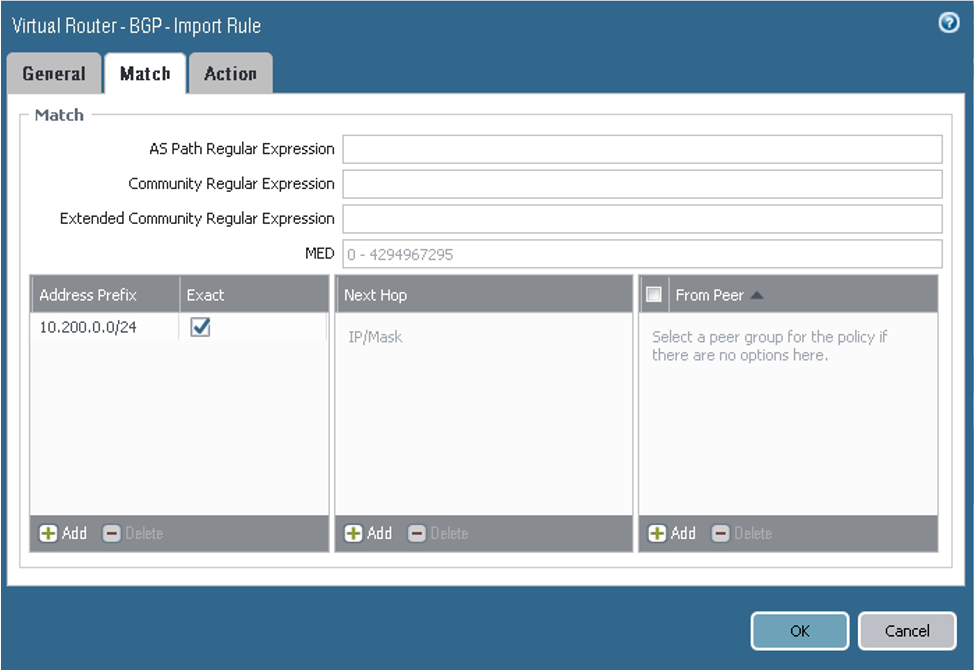

「インポート」タブで、次のスクリーンショットに示すようにパラメータを構成します。ここで、プライマリとしてtunnel.1を、BGP (10.200.0.0/24)経由でDRGから受信したVCNルートのバックアップとしてtunnel.2を構成します。BGPの観点からは、両方のトンネルが確立された状態にあります。

-

最初のルールについて、「一般」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

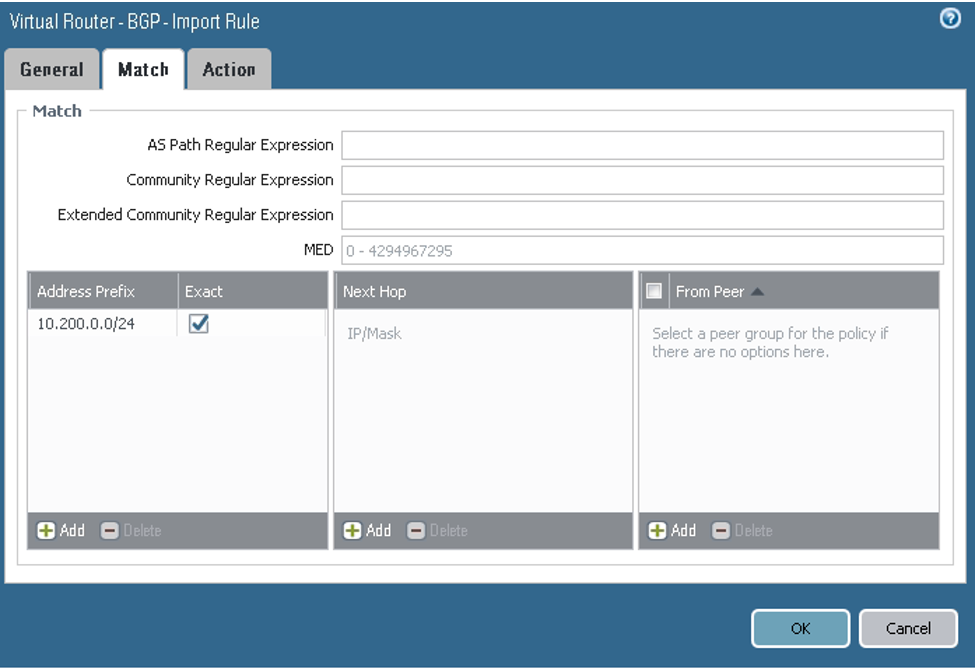

「一致」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

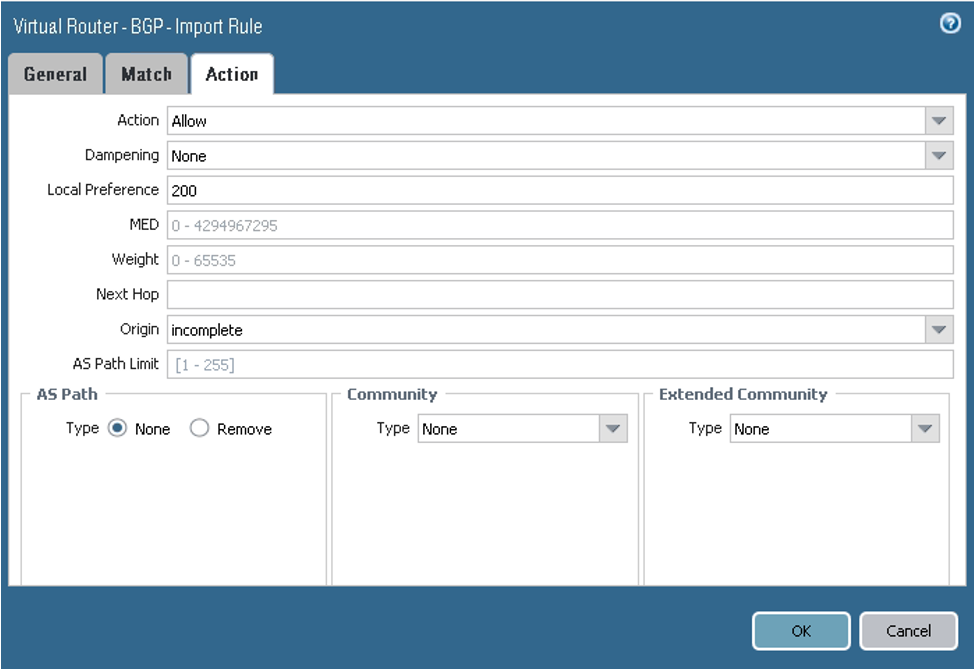

「アクション」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

2番目のルールについて、「一般」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「一致」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「アクション」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

-

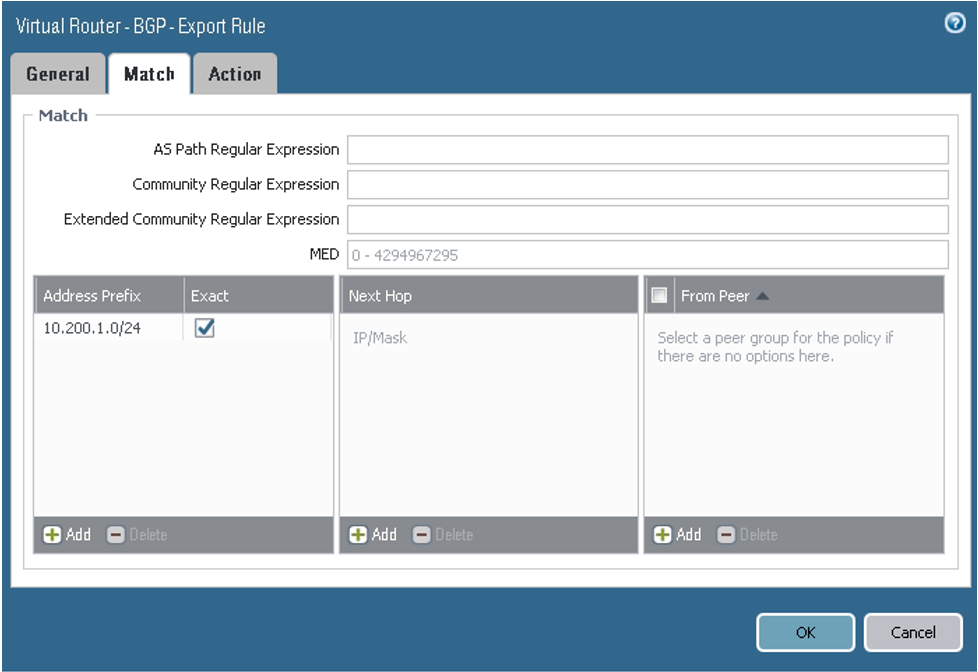

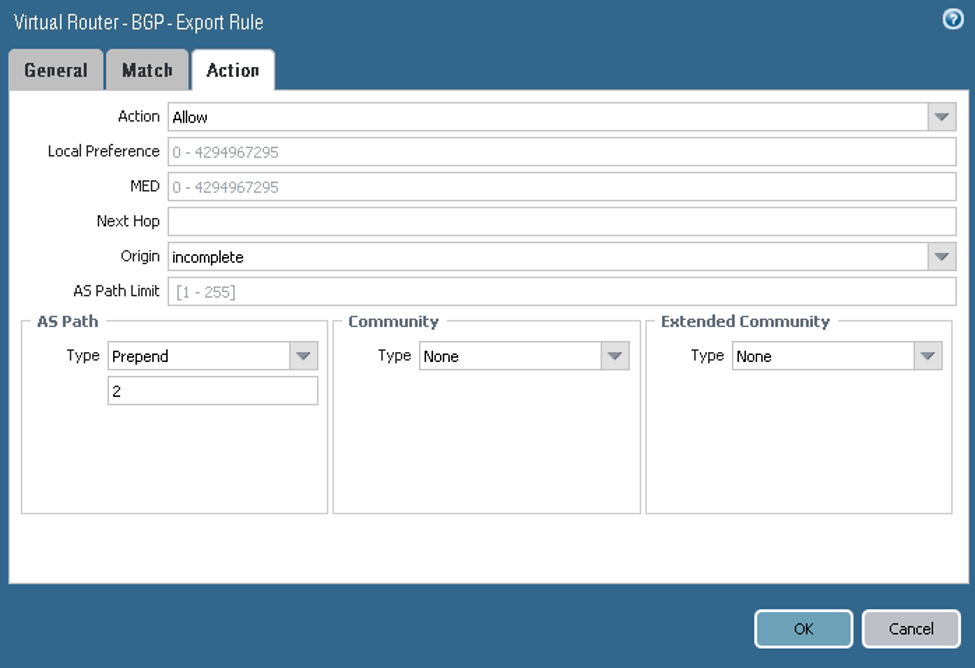

「エクスポート」タブで、次のスクリーンショットに示すようにパラメータを構成します。ここでは、オンプレミス・ネットワークCIDR (10.200.1.0/24)への返却パスとしてtunnel.1を優先するようにDRGに強制するポリシーを構成します。

-

「一般」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「一致」タブで、次のスクリーンショットに示すようにパラメータを構成します。

-

「アクション」タブで、次のスクリーンショットに示すようにパラメータを構成します。

次のスクリーンショットは、最終的なエクスポート構成を示しています:

「条件付きAdv」または「集計」タブの構成は不要です。

-

-

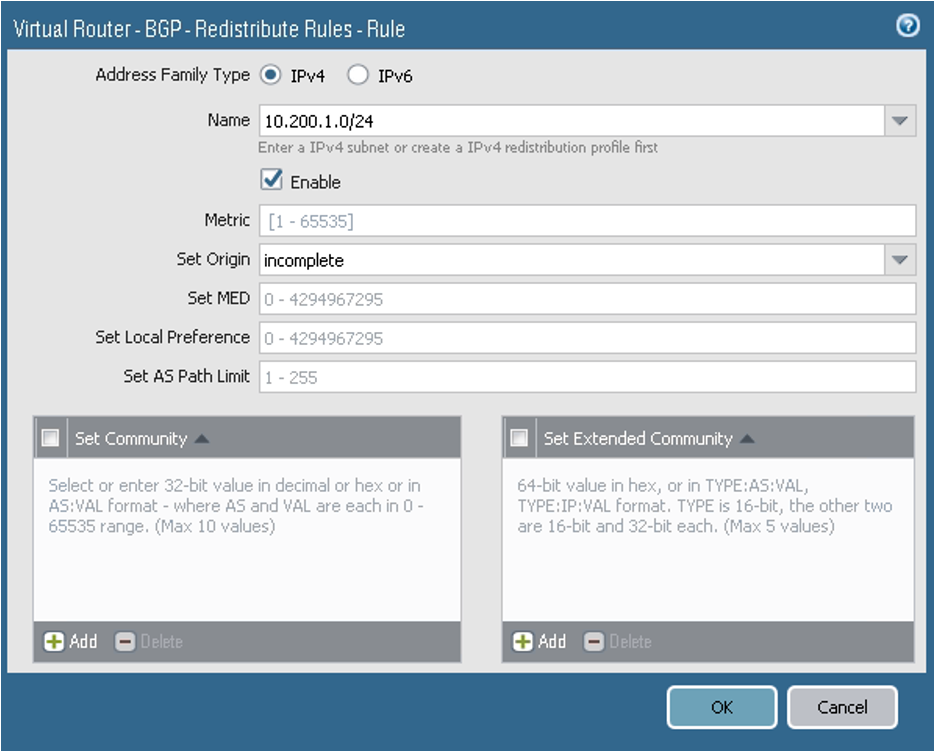

「再配布ルール」タブで、次のスクリーンショットに示すようにパラメータを構成します。ここで、BGPのオンプレミス・ネットワークCIDRを通知します。

-

「ネットワーク」、「IPSecトンネル」、「仮想ルーター」列の順に移動して、「ルートの表示」をクリックします。

-

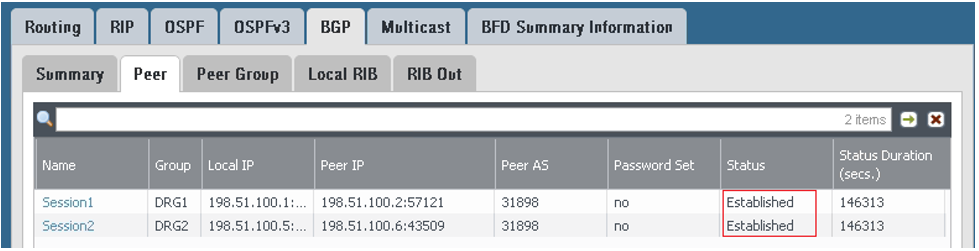

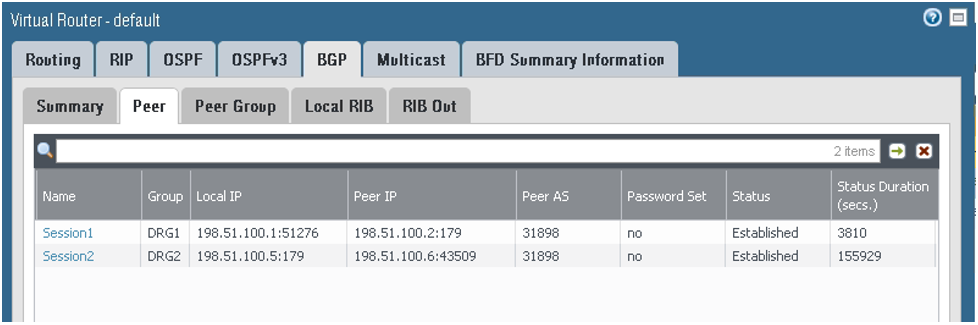

「BGP」に移動し、「ピア」タブに移動して、BGPセッションが確立されていることを確認します。その他の値は、BGPセッションが正常に確立されておらず、ルート交換が発生しないことを意味します。

-

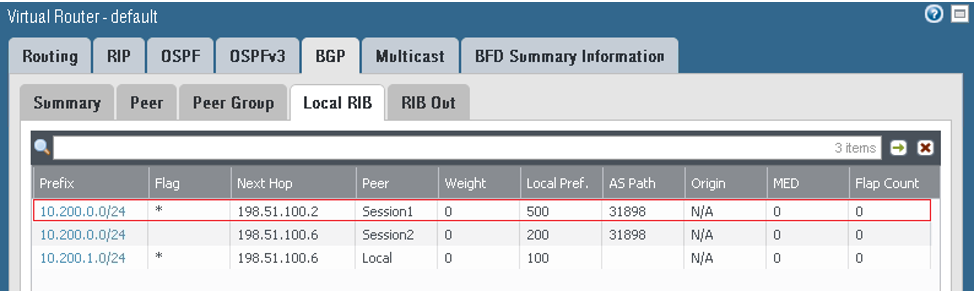

「ローカルRIB」タブ: DRGから接頭辞を受け取り、tunnel.1が優先されます。

-

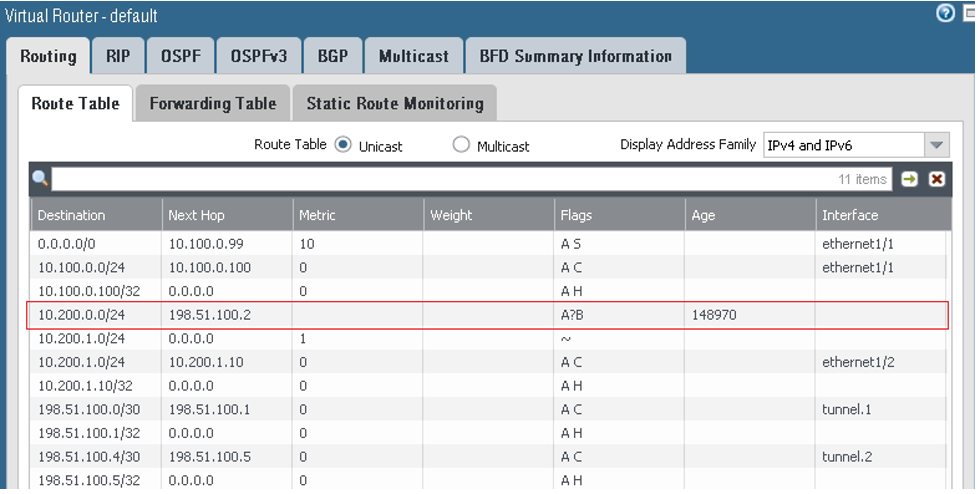

「RIB Out」タブ: オンプレミス・ネットワークCIDRは、as_pathが64511でBGP経由でDRG1に送信され、DRG2にはas_pathが64511、64511で送信されます。このように、BGP最適パス・アルゴリズムに基づいて、オンプレミス・ネットワークCIDRに到達するためにDRGで優先されるルートは、tunnel.1経由の接続を使用します。

静的ルーティングの構成

CPEがBGP over IPSecをサポートしていない場合、あるいはBGP over IPSecを使用しない場合は、ここに示した手順を使用してください。

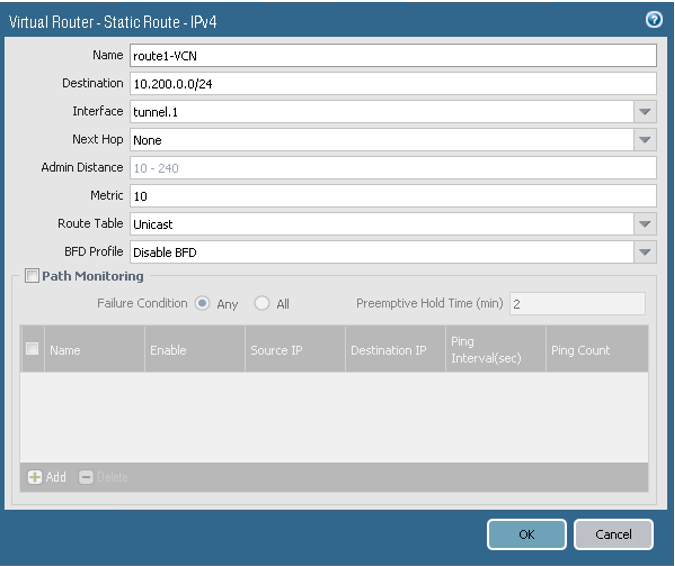

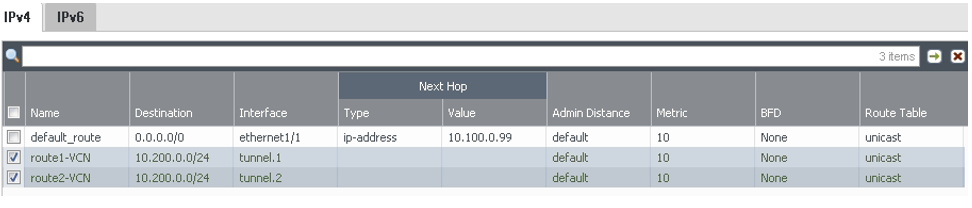

このタスクでは、DRGと最終のVCNホストに到達するように、トンネル・インタフェースを介してトラフィックを転送するように静的ルートを構成します。

- 前の項のタスク1から5を実行します。

- 静的ルートを構成します:

- 「ネットワーク」、「仮想ルーター」、「デフォルト」、「静的ルート」の順に移動して、「追加」を選択します。

-

ルート1では、次の図に示すようにパラメータを構成します。

-

ルート2では、次の図に示すようにパラメータを構成します。

-

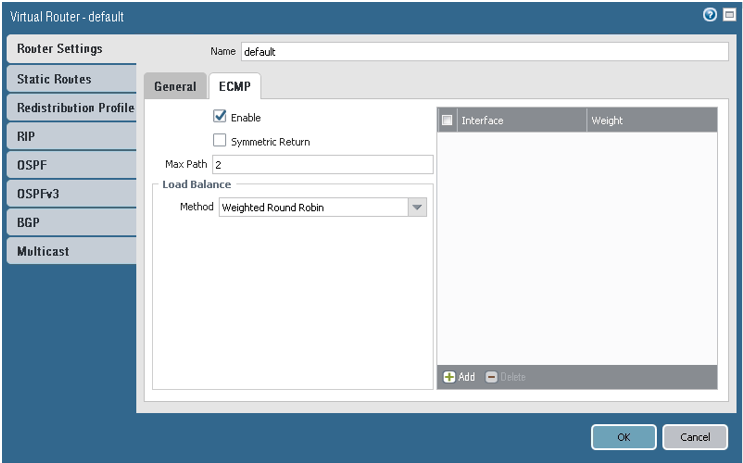

(推奨) 2つのトンネルを介して送信されるトラフィックに対してECMPを有効にします。両方のルートのメトリックは10に設定されます。ECMPの有効化に関する重要な注意事項を次に示します:

- まず、ネットワーク設計がECMPをサポートしているかどうかを確認します。

- 既存の仮想ルーター上でECMPを有効化または無効化すると、システムが仮想ルーターを再起動します。再起動すると、既存のセッションが終了する可能性があります。

-

この例では、デフォルトの仮想ルーターを使用します。このネットワーク環境にとって適切な仮想ルーターを使用してください。

ECMPを有効にするには、「Network」、「Virtual Routers」、「default」、「Router Settings」および「ECMP」の順に移動して、「Enable」を選択します。

このタスクが完了した後の最終的な構成を示すスクリーンショットを次に示します:

IKE識別子の変更

検証

IPSecトンネル・ステータスを確認するには:

次のコマンドを使用して、IKE SAを確認します:

show vpn ike-sa次のコマンドを使用して、IPSecトンネル構成を確認します:

show vpn tunnel name <tunnel_name>

BGPステータスを確認するには、「確立済」を検索します:

コマンドラインからBGPステータスを確認するには:

show routing protocol bgp peer peer-name <name>

ルートがルート表に挿入されていることを確認するには:

show routing routeモニタリング・サービスは、クラウド・リソースをアクティブおよびパッシブでモニターするためにOracle Cloud Infrastructureからも使用できます。サイト間VPNの監視の詳細は、サイト間VPNメトリックを参照してください。

問題がある場合は、サイト間VPNのトラブルシューティングを参照してください。