パブリック・エンドポイントおよびアクセス制御ルールについて

Oracle Analytics Cloudインスタンスを設定する場合、インターネットでアクセス可能なパブリック・エンドポイントを含むOracle Analytics Cloudをデプロイするオプションがあります。

セキュリティ上の理由から、1つ以上のアクセス制御ルールを使用して受信トラフィック(イングレス)を制限することもできます。同様に、プライベート・アクセス・チャネルを使用してプライベート・データ・ソースに接続する場合は、1つ以上のネットワーク・セキュリティ・グループ・ルールを介して送信トラフィック(エグレス)を制限できます。

イングレス・アクセス制御ルール

- 特定のIPアドレス・セット

- CIDRブロック範囲(クラスレス・ドメイン間ルーティング)

- 1つ以上のOracle Cloud Infrastructure VCN (Virtual Cloud Network)

- サービス・ゲートウェイを介した同じリージョン内のOracleサービス

- 前述の任意の組合せ(IPアドレス、CIDR範囲、VCN、Oracleサービス)。

たとえば:

- シナリオ1 - パブリック・インターネット経由でのOracle Analytics Cloudへのアクセスを許可します。固定IPアドレス・セットへのアクセスを制限します。

-

シナリオ2 - パブリック・インターネット経由でのOracle Analytics Cloudへのアクセスを許可します。固定CIDRブロック範囲内のホストへのアクセスを制限します。

-

シナリオ3 - Oracle Analytics Cloudと同じリージョンにデプロイされたOracle Cloud Infrastructure VCNからOracle Analytics Cloudへの、パブリック・インターネットを経由しないアクセスを許可します。同時に、他のサード・パーティのクラウド・サービスまたはユーザーがパブリック・インターネット経由でOracle Analytics Cloudにアクセスできるようにします。

- シナリオ4 - オンプレミス・ネットワークからOracle Analytics Cloudへの、パブリック・インターネットを経由しないアクセスを許可します。同時に、他のサード・パーティのクラウド・サービスまたはユーザーがパブリック・インターネット経由でOracle Analytics Cloudにアクセスできるようにします。

-

シナリオ6 - オンプレミス・ネットワークからOracle Analytics Cloudへの、パブリック・インターネットを経由しないアクセスを許可します。同時に、同じリージョンのOracle ServicesがOracle Analytics Cloudにアクセスできるようにします。

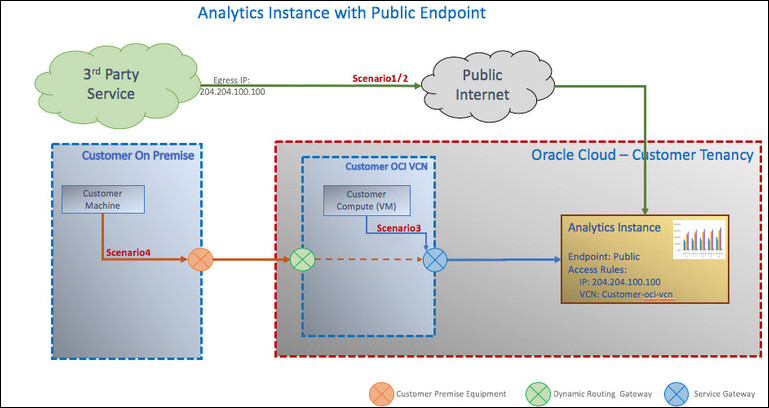

図oac_public_ep.jpgの説明

このサンプル図は、1つのパブリック・エンドポイントと2つのアクセス制御ルールを使用してデプロイされたOracle Analytics Cloudを示しています。1つ目のルールでIPアドレス204.204.100.100からのアクセスを許可し、2つ目のルールでOracle Cloud Infrastructure VCN customer-oci-vcnからのアクセスを許可しています。VCNはオンプレミス・ネットワークにピアリングされ、Oracle Analytics CloudへのアクセスはVCNのサービス・ゲートウェイを介してルーティングされます。

Oracle Analytics Cloudにはパブリック・インターネットからアクセスできますが、独自のアクセス制御ルールを実装して必要な追加のセキュリティを指定することもできます。この例では、エグレス・ゲートウェイIPアドレス204.204.100.100を持つサードパーティ・サービスのみが、パブリック・インターネット経由でOracle Analytics Cloudにアクセスします。オンプレミス・ネットワークからのトラフィックはパブリック・インターネットを使用せず、VCN内で構成されたサービス・ゲートウェイを使用します。

エグレス・ネットワーク・セキュリティ・グループ・ルール

Oracle Analytics Cloudインスタンスでプライベート・アクセス・チャネルを使用してプライベート・データ・ソースに接続する場合は、1つ以上のネットワーク・セキュリティ・グループ・ルールを介して送信トラフィック(エグレス)を制限できます。プライベート・チャネルに対して最大5つのネットワーク・セキュリティ・グループ・ルールを指定し、必要に応じて編集できます。