Azureサービス・プリンシパルを使用したAzureリソースへのアクセス

自律型AIデータベースでAzureサービス・プリンシパルを使用すると、独自の資格証明オブジェクトを作成してデータベースに保存することなく、Azureリソースにアクセスできます。

- Azureサービス・プリンシパルを有効にする

Azureサービス・プリンシパル認証を有効にして、Autonomous AI Databaseが長期的な資格証明を提供せずにAzureサービスにアクセスできるようにします。 - Azureアプリケーション承諾の提供とロールの割当て

Azureサービス・プリンシパル認証を使用してAutonomous AI DatabaseからAzureリソースにアクセスするには、Azureアプリケーションに同意し、Azureリソースへのアクセスを許可するロールを割り当てる必要があります。 - Azureサービス・プリンシパルをDBMS_CLOUDとともに使用

DBMS_CLOUDコールを実行してAzureリソースにアクセスし、資格証明名をAZURE$PAとして指定すると、Azure側の認証はAzureサービス・プリンシパルを使用して行われます。 - Azureサービス・プリンシパルの無効化

Azureサービス・プリンシパルを使用したAutonomous AI DatabaseからのAzureリソースへのアクセスを無効にするには、DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTHを使用します。 - Azureサービス・プリンシパルに関するノート

Azureサービス・プリンシパルに関するノート。

親トピック: リソースにアクセスするためのポリシーとロールの構成

Azureサービス・プリンシパルの有効化

Azureサービス・プリンシパル認証を有効にして、Autonomous AI Databaseが長期的な資格情報を提供せずにAzureサービスにアクセスできるようにします。

Azureサービス・プリンシパル認証でAutonomous AI Databaseを使用するには、Microsoft Azureアカウントが必要です。詳細は、Microsoft Azureを参照してください。

Autonomous AI DatabaseでAzureサービス・プリンシパル認証を有効にするには:

詳細は、ENABLE_PRINCIPAL_AUTHプロシージャを参照してください。

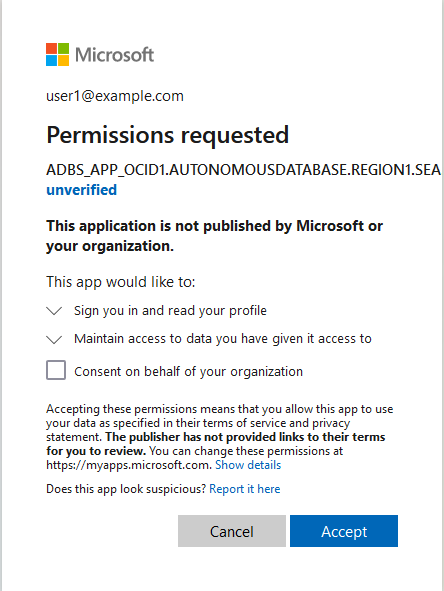

Azureアプリケーション同意の提供およびロールの割当て

Autonomous AI DatabaseからAzureサービス・プリンシパル認証を使用してAzureリソースにアクセスするには、Azureアプリケーションに同意し、Azureリソースへのアクセスを許可するロールを割り当てる必要があります。

Azureアプリケーションの同意を提供し、ロールを割り当てるには、次のステップを実行します。

この例では、Azure Blob Storageにアクセスするためのロールを付与するステップを示します。他のAzureサービスへのアクセスを提供する場合は、Azureアプリケーション(サービス・プリンシパル)がAzureサービスにアクセスできるように、追加のAzureサービスに対して同等のステップを実行する必要があります。

Azureサービス・プリンシパルとDBMS_CLOUDの使用

DBMS_CLOUDコールを実行してAzureリソースにアクセスし、資格証明名をAZURE$PAとして指定すると、Azure側の認証はAzureサービス・プリンシパルを使用して行われます。

まだ実行していない場合は、必要な前提条件ステップを実行します。

-

ADMINスキーマまたは別のスキーマがAzureサービス・プリンシパル認証を使用できるようにします。詳細は、Azureサービス・プリンシパルの有効化を参照してください。

-

アプリケーションに同意し、Azureロール割当て権限を実行します。詳細は、「Azureアプリケーション同意の提供およびロールの割当て」を参照してください。

DBMS_CLOUDプロシージャまたはファンクションをAzureサービス・プリンシパルで使用するには、資格証明名としてAZURE$PAを指定します。たとえば、Azureサービス・プリンシパル資格証明を使用して、次のようにAzure Blob Storageにアクセスできます。

SELECT * FROM DBMS_CLOUD.LIST_OBJECTS('AZURE$PA', 'https://treedata.blob.core.windows.net/treetypes/');

OBJECT_NAME BYTES CHECKSUM CREATED LAST_MODIFIED

----------- ----- ------------------------ -------------------- --------------------

trees.txt 58 aCB1qMOPVobDLCXG+2fcvg== 2022-04-07T23:03:01Z 2022-04-07T23:03:01Z「資格証明の作成および既存の表へのデータのコピー」に示すように、オブジェクト・ストレージへのアクセスに必要なステップを比較する場合は、ステップ1では、AZURE$PAというAzureサービス・プリンシパルを使用しているため、資格証明の作成は必要ありません。

Azureサービス・プリンシパルの無効化

Azureサービス・プリンシパルを使用したAutonomous AI DatabaseからのAzureリソースへのアクセスを無効にするには、DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTHを使用します。

Autonomous AI DatabaseでAzureサービス・プリンシパルを無効にするには:

BEGIN

DBMS_CLOUD_ADMIN.DISABLE_PRINCIPAL_AUTH(

provider => 'AZURE',

username => 'adb_user');

END;

/provider値がAZUREで、usernameがADMINユーザー以外のユーザーである場合、プロシージャは指定したユーザーから権限を取り消します。この場合、ADMINユーザーおよび他のユーザーは引き続きADMIN.AZURE$PAを使用でき、Autonomous AI Databaseインスタンス用に作成されたアプリケーションはインスタンスに残ります。

provider値がAZUREで、usernameがADMINの場合、このプロシージャはAzureサービス・プリンシパル・ベースの認証を無効にし、Autonomous AI Databaseインスタンス上のAzureサービス・プリンシパル・アプリケーションを削除します。この場合、Azureサービス・プリンシパルを有効にする場合は、次を含むAzureサービス・プリンシパルを再度使用するために必要なすべてのステップを実行する必要があります。

-

Azureサービス・プリンシパル認証を使用するには、

ADMINスキーマまたは別のスキーマを有効にします。詳細は、Azureサービス・プリンシパルの有効化を参照してください。 -

アプリケーションに同意し、Azureロール割当て権限を実行します。詳細は、「Azureアプリケーション同意の提供およびロールの割当て」を参照してください。

詳細は、DISABLE_PRINCIPAL_AUTHプロシージャを参照してください。