委任アクセス制御の概要

テナンシ内の委任リソースへのアクセス権を持つユーザーを委任および保守する方法について学習します。

- 委任アクセス制御とは

Delegate Access Controlサービスを使用すると、Oracle Exadata Database Service on Cloud@CustomerおよびOracle Exadata Database Service on Dedicated Infrastructureのお客様は、VMおよびデータベースのメンテナンスおよびサポート・サービスをサブスクライブし、サービス・プロバイダへのアクセスを委任し、サービス・プロバイダがVMおよびデータベース・リソースにアクセスできるタイミングを制御できます。 - 委任アクセス制御に関連する条件

委任アクセス制御でどのような条件が使用されるかを学習します。 - DB Cloud Platformsの戦略的顧客プログラム

DB Cloud Platformsの戦略的顧客プログラムとは、ExaDB-C@CおよびExaDB-D VMクラスタおよびデータベースのプロアクティブなサービスおよび運用管理を促進するために設計されたOracle Service Providerです。 - 前提条件

「アクセス制御の委任」を構成および実行するための前提条件を確認します。 - アクセス制御の委任でのアクションの適用

サービス・プロバイダ・オペレータが環境で実行できる操作に対するコントロールの適用について学習します。

委任アクセス・コントロールの概要 🔗

委任アクセス制御サービスを使用すると、Oracle Exadata Database Service on Cloud@CustomerおよびOracle Exadata Database Service on Dedicated Infrastructureのお客様は、VMおよびデータベースのメンテナンスおよびサポート・サービスをサブスクライブし、サービス・プロバイダへのアクセスを委任し、サービス・プロバイダがVMおよびデータベース・リソースにアクセスできるタイミングを制御できます。

委任アクセス制御は、オペレータ・アクセス・コントロール・サービスの機能であり、オペレータ・アクセス・コントロールのアテステーションおよびアドバイザに含まれています。

アテステーションおよびアドバイザリの詳細は、Oracle Cloudコンプライアンスを参照してください。

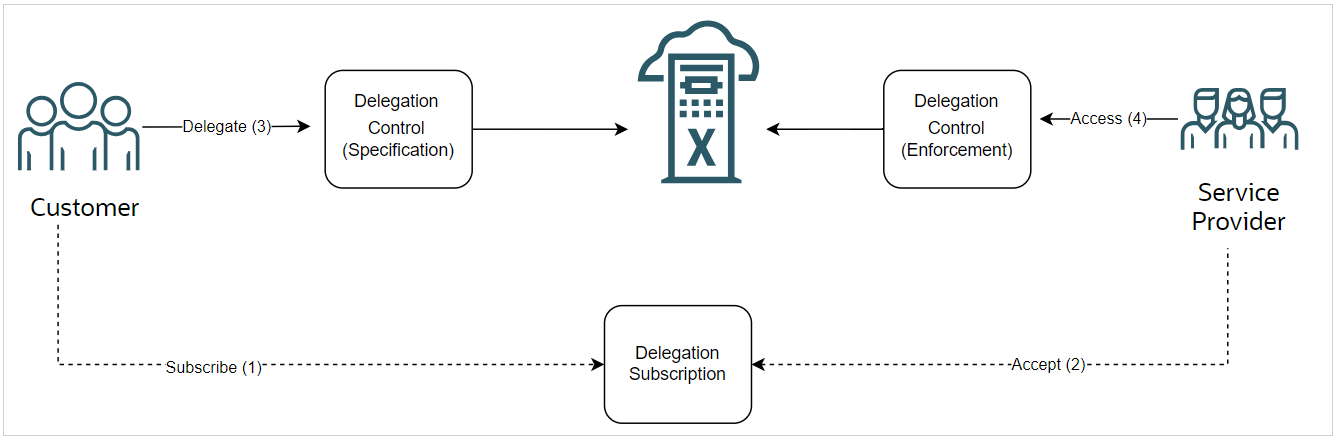

図1-1アクセス制御ワークフローの委任

委任演算子は、VMおよびデータベースがサブスクライブされているサービスのサポート・チームに固有です。使用可能なサービスは次のとおりです。

- Oracle Database Cloudカスタマー・サポート

- Oracle Database Cloudの操作

- Oracle Engineered Systemsのデプロイメントおよびインフラストラクチャのサポート

- DBクラウド・プラットフォームの戦略的顧客プログラム

Delegate Access Controlを使用すると、サポート・プロバイダは、OCIプラットフォーム上に構築された包括的で堅牢なツールを使用して、マネージド・サービスを提供できます。顧客は、サービス・プロバイダの委任者がテナンシの顧客リソースにアクセスできるタイミングと実行できるアクションを制御できます。複数のテナントにまたがるリソースを管理する企業は、Delegate Access Controlを使用して管理タスクを合理化できます。

アクセス制御の委任により、Oracle Exadata Database Service on Cloud@CustomerおよびOracle Exadata Database Service on Dedicated Infrastructureのお客様は、次のことを実行できます。

- 登録されたサポート・プロバイダとともに"委任サブスクリプション"を実行し、お客様が指定した顧客所有リソースを管理できるようにします。これにより、サポート・プロバイダによる効率的で効果的な管理が保証されます。

- 顧客IAMのサポート・プロバイダのアイデンティティを維持することなく、Exadata VMsへのアクセス(SSHおよびAPIを使用)をサポート・プロバイダに委任します。

- すべての委任リソースおよびリソースにアクセスできる特定のサポート・プロバイダを表示します。

- 委任されたリソースにアクセスしたときに、委任のスコープおよびサポート・プロバイダ・オペレータに付与された権限を制御できます。

- サポート・プロバイダ・オペレータが、お客様が定義した委任管理ポリシー外の委任リソースにアクセスできないようにします。

- アクセス期間を事前定義された時間に制限します。

- サポート・プロバイダ・オペレータが委任リソースに対して行ったすべてのアクションを監査します。

アクセス制御の委任により、サポート・プロバイダ・エージェントは次のことを実行できます。

- 顧客のIAMでアイデンティティを維持することなく、委任された顧客所有システム(SSHおよびAPI経由)にアクセスできます。

- 顧客によってサポート・プロバイダに委任されたリソースを確認します。

親トピック: 委任アクセス制御の概要

委任アクセス制御に関連する用語 🔗

委任アクセス制御でどのような条件が使用されるかを学習します。

- サブスクライバ:これは、リソースを所有し、リソースの側面の管理をOCIの別のテナントに委任する顧客テナントです。

- サービス・プロバイダ:これは、リソースへのアクセスを委任して一時的な方法で管理するテナントです。サービス・プロバイダには2つのタイプがあります

- クラウド・サービス・オペレータ:委任されたリソースにアクセスして問題をトラブルシューティングできます。メンテナンス・アクティビティ中、インフラストラクチャ・コンポーネントに対して実行されるアクションは、仮想マシンで実行されているプロセスに悪影響を及ぼすことがあります。現在、このような問題が発生した場合、Oracleはサポート担当者を通じて電子メール(または別の通信形式)で顧客に通知する必要があります。この連絡はプロセスに時間がかかり、問題解決が1日以上遅れる可能性があります。

このプロセスを迅速化するために、オペレータ・アクセス・コントロールに似たワークフローを実装できます。これにより、クラウド・サービス・オペレータは顧客のVMに対するアクセス・リクエストを送信できます。このワークフローを通じて付与されるアクセスは、委任の定義済範囲および指定された権限に限定され、オペレータが顧客のデータベースへのアクセスを制限されます。

オペレータ・アクセス・コントロールの詳細は、Oracleオペレータ・アクセス・コントロールの概要を参照してください。

- Oracleサポート事業者: Oracle Support組織は、データベース・ソフトウェアのパッチ適用およびパフォーマンスの問題のトラブルシューティングに関する豊富な専門知識を持っています。マーキーの顧客の多くは、四半期ごとのパッチ適用演習のためにExadata VMへのアクセスを委任することを希望しています。また、Oracle Platinum SupportまたはAdvanced Customer Support(ACS)は、多くの場合、問題のトラブルシューティングのためにオンデマンドで取り組んでいます。

これらのシナリオでは、ACSエンジニアがさまざまなタスクを実行するために、顧客のVMへのアクセスが必要になることがあります。

- 四半期ごとのパッチ適用:お客様は、仮想マシン(オペレーティング・システム、またはデータベース、Grid Infrastructure)にパッチを適用する責任をACSエンジニアに委任することがよくあります。

- オンデマンドのトラブルシューティング:問題が発生した場合、ACSは様々なレベルの権限で顧客のデータベースにアクセスする必要がある場合があります:

- 低い権限:アクセスは、パフォーマンス関連の問題やその他のデータベースの問題のトラブルシューティングに必要なパフォーマンスおよびデータ・ディクショナリ・ビューに制限されます。

- 中程度の権限:システム・パッチ適用を実行する機能を含むアクセス。

この構造化されたアクセスにより、ACSエンジニアは、お客様のセキュリティと運用の境界を尊重しながら、問題に効果的に対処および解決できます。

- クラウド・サービス・オペレータ:委任されたリソースにアクセスして問題をトラブルシューティングできます。メンテナンス・アクティビティ中、インフラストラクチャ・コンポーネントに対して実行されるアクションは、仮想マシンで実行されているプロセスに悪影響を及ぼすことがあります。現在、このような問題が発生した場合、Oracleはサポート担当者を通じて電子メール(または別の通信形式)で顧客に通知する必要があります。この連絡はプロセスに時間がかかり、問題解決が1日以上遅れる可能性があります。

- 委任サブスクリプション:リソースをプロバイダに委任できるのは、そのプロバイダが提供する公開済サービスに顧客がサブスクライブした後のみです。現在、サポートされているプロバイダは次のとおりです。

- Oracle Database Cloudカスタマー・サポート

- Oracle Database Cloudの操作

- Oracle Engineered Systemsのデプロイメントおよびインフラストラクチャのサポート

- DBクラウド・プラットフォームの戦略的顧客プログラム

- 委任制御:この制御ポリシーは、委任されたリソースへのアクセスの管理方法を制御します。アクセス権が自動的に付与されるか、特定の承認ワークフローが必要かを決定します。委任コントロールは、少なくとも1つの委任サブスクリプションに関連付ける必要があります。ポリシーには、委任リソースへの次のタイプのアクセスの強制が含まれます。

- Database Cloud Service APIアクセス

- SSHアクセス

- 自動化アクセス

- オンデマンドのリモートVMレベルのコマンド・アクセス

- 委任リソース:これは、プロバイダがアクセスできる、顧客が設定した委任コントロールによって管理されるリソースです。委任リソースは、1つの委任コントロールにのみ関連付ける必要があります。

- 委任リソース・アクセス・リクエスト:サービス・プロバイダ・オペレータは、委任リソースにアクセスする前にアクセス・リクエストを発行する必要があります。このリクエストは、承認者が承認する必要があります。承認しないと、委任コントロール定義に基づいて自動的に承認されます。アクセス・リクエストは、常にサービス・プロバイダからサブスクライバに対して行われます。

- アクセス・リクエスト承認者:承認者は、サービス・プロバイダ・オペレータによって呼び出されたアクセス・リクエストを承認する権限を持つサブスクライバ・テナンシのユーザーです。アクセス リクエストに追加の承認レベルが必要な場合は、委任コントロールの作成時に設定できます。

- サービス・プロバイダ・アクション(別名)アクション:デリゲート・アクセス制御によって定義される特定のリソースに付与できる、名前付きの事前定義済コマンド、ファイルまたはネットワーク・アクセス権限のセット。

親トピック: 委任アクセス制御の概要

DBクラウド・プラットフォームの戦略的顧客プログラム 🔗

Strategic Customers Program for DB Cloud Platformsは、ExaDB-C@CおよびExaDB-D VMクラスタおよびデータベースのプロアクティブなサービスおよび運用管理を容易にするために設計されたOracle Serviceプロバイダです。

プロセスは、Oracleチームが特定のVMクラスタ・ノード、Grid Infrastructureおよびデータベースに対してDLGT_MGMT_CMD_ACCESSアクションを使用してアクセス・リクエストを開始することから始まります。顧客が委任リソース・アクセス・リクエストを承認すると、OracleチームはAutonomous Health Framework (AHF)を使用して収集アクティビティを実行します。このプロセスは非侵入的で、顧客システムが完全に動作し、影響を受けないようにします。IAMポリシーに準拠することで、最小限の権限でロールベースのアクセス制御を実施し、お客様の環境を保護します。すべてのアクションが記録され、透明性が確保され、詳細な監査が容易になります。

これらのプロアクティブなサービスは、計画されたアクティビティを効果的にサポートするために、Oracleがクライアントのシステムに必要なインサイトを得られるようにします。Oracleは、潜在的な問題を事前に特定することで、クライアントがリスクを軽減し、最適な運用パフォーマンスを維持できるよう支援します。戦略的顧客プログラムでは、共同計画、タイムリーな対応、透明性を重視し、よりスムーズなクライアント運用とより回復力のあるデータベース・インフラストラクチャに貢献しています。

親トピック: 委任アクセス制御の概要

前提条件 🔗

委任アクセス制御を構成および実行するための前提条件を確認します。

- インストールのタイプ: Exadata Database Service on Cloud@Customer (ExaDB-C@C)およびExadata Database Service on Dedicated Infrastructure (ExaDB-D)の顧客VMクラスタ

ノート

IPv6を使用するサブネットを持つExadata Database Service on Dedicated Infrastructure (ExaDB-D)は、プライベート・エンドポイントの制限によりサポートされません。 - Oracle Exadata System Model: X8以上

- Oracle Databaseバージョン:ログ、バックアップおよび構成制御用のOracle Databaseリリース11.2.0.4以上

- 顧客VMオペレーティング・システム: Oracle Linux 7以上

- サービス・プロバイダ・エンゲージメント:委任アクセス制御サービスで委任サブスクリプションを作成する前に、希望するサービス・プロバイダと契約を結んでサービスをサブスクライブします:

- Oracle Database Cloudカスタマー・サポート

- Oracle Database Cloudの操作

- Oracle Engineered Systemsのデプロイメントおよびインフラストラクチャのサポート

- DBクラウド・プラットフォームの戦略的顧客プログラム

- 顧客ファイアウォール/ゲートウェイでの許可リスト要件:

- URL形式:

https://dactlhe.exacc.$LONGREGIONNAME.oci.$TOPLEVELDOMAIN$LONGREGIONNAMEをOCIリージョン名に置き換えます(たとえば、us-ashburn-1)。$TOPLEVELDOMAINをOCIリージョン・ドメインに置き換えます(oraclecloud.comなど)。たとえば、

ashbhurnリージョンのURL形式はhttps://dactlhe.exacc.us-ashburn-1.oci.oraclecloud.comです - 許可するアウトバウンド・ポート: 443

- URL形式:

- ExaDB-C@CおよびExaDB-DのVMクラスタへのSSHを許可するネットワーク・セキュリティ・ルール

ExaDB-C@CとExaDB-Dの両方のVMクラスタのクライアント・サブネットでSSH (ポート22)が許可されていることを確認します。これは、VCNのネットワーク・セキュリティ・グループまたはセキュリティ・リストのいずれかを使用して実行できます。また、VMクラスタに対してゼロ・トラスト・パケット・ルーティング・ポリシーが有効になっている場合は、イングレス方向とエグレス方向の両方でSSHトラフィックが許可されていることを確認します。

クラウドVMクラスタのクライアント・サブネット内でSSHアクセスを許可するゼロ・トラスト・パケット・ルーティング・ポリシーの例を次に示します:database:Prod-VMClusterは、クラウドVMクラスタのセキュリティ属性キーおよび値を表します。network:vm-cluster-vcnは、VCNのセキュリティ属性キーおよび値を表します。10.10.1.0/24は、クラウドVMクラスタのクライアント・サブネットのCIDRブロックです。

in network: vm-cluster-vcn VCN allow '10.10.1.0/24' to connect to database:Prod-VMCluster endpoints with protocol='tcp/22' in network: vm-cluster-vcn VCN allow database:Prod-VMCluster endpoints to connect to '10.10.1.0/24' with protocol='tcp/22'このポリシーにより、指定されたCIDRブロックとVMクラスタの間の双方向SSHトラフィック(ポート22)が保証され、ゼロ・トラスト原則を使用したセキュア・アクセスおよび制限付きアクセスが強制されます。

- ExaDB-C@CおよびExaDB-D VMクラスタが他のOCIサービスに接続できるようにするネットワーク・セキュリティ・ルール

ExaDB-C@CおよびExaDB-D VMクラスタが、OCI Service Gateway (ポート443)を使用して他のOCIサービスに接続できることを確認します。これは、VCNのネットワーク・セキュリティ・グループまたはセキュリティ・リストのいずれかを使用して実行できます。また、VMクラスタに対してゼロ・トラスト・パケット・ルーティング・ポリシーが有効になっている場合は、イングレス方向とエグレス方向の両方で

osn-services-ip-addressesトラフィックが許可されていることを確認します。クラウドVMクラスタのクライアント・サブネット内のosn-services-ip-addressesトラフィックを許可するゼロ・トラスト・パケット・ルーティング・ポリシーの例を次に示します:database:Prod-VMClusterは、クラウドVMクラスタのセキュリティ属性キーおよび値を表します。network:vm-cluster-vcnは、VCNのセキュリティ属性キーおよび値を表します。osn-services-ip-addressesは、Oracle Service Network (OSN)のIPアドレスです。

in network: vm-cluster-vcn VCN allow osn-services-ip-addresses to connect to database:Prod-VMCluster endpoints with protocol='tcp/443' in network: vm-cluster-vcn VCN allow database:Prod-VMCluster endpoints to connect to osn-services-ip-addresses with protocol='tcp/443'このポリシーにより、OCIサービスとクラウドVMクラスタ間のポート443での双方向トラフィックが明示的に許可され、ゼロ・トラスト原則に沿ってセキュアで制限されたアクセスが強制されます。

- アクセス制御の委任のためのIAMポリシー

- ExaDB-C@CおよびExaDB-Dの両方に適用可能

VMクラスタのメンテナンス中に、アクセス・リクエストの承認に遅延が発生する場合があります。委任コントロールの作成時に「メンテナンス・ウィンドウ中のアクセス・リクエストの自動承認」オプションを選択すると、スケジュール済メンテナンス・ウィンドウ中の自動承認によって承認プロセスが高速化されます。サービス・プロバイダ・オペレータがアクセス・リクエストを発行すると、アクセス・コントロールの委任は、VMクラスタがメンテナンス・モードであるかどうか、またはリクエストの自動承認を行わないかどうかを確認する必要があります。

委任アクセス制御がVMクラスタ、DBホームおよびデータベースのライフサイクル状態、表示名およびコンパートメントIDなどの情報をフェッチできるようにするには、次のポリシーを作成します:allow any-user TO inspect database-family IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment>は、ExaDB-C@CおよびExaDB-D VMクラスタおよび委任アクセス制御によって管理されるデータベースのコンパートメントです。

委任アクセス制御は、委任制御の作成時に指定されたONSトピックにOCI通知サービス(ONS)を介してメッセージを顧客に公開する場合があります。- アクセス・リクエストが承認を待機している場合

- アクセス・リクエストの期間延長が承認を待機している場合

- オペレータがアクセスリクエストに関する詳細情報のリクエストに応答した場合

委任アクセス制御で、委任制御で指定されたONSトピックにメッセージを公開できるようにするには、次のポリシーを作成します。allow any-user TO use ons-topics IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment>は、委任コントロールで指定されたONSトピックのコンパートメントです。

- ExaDB-Dに適用されます。

委任アクセス制御は、プライベート・アクセスを介してSSHを使用してクラウドVMクラスタ内の仮想マシンにアクセスします。SSHキー・ペアは、委任制御の作成時に指定された顧客のOCI Vaultで生成されます。その後、SSH公開キーがクラウドVMクラスタに追加されます。

委任アクセス制御がクラウドVMクラスタ内の仮想マシンのプライベートIPアドレスを読み取ってプライベート・エンドポイントを作成できるようにするには、次のポリシーを作成します:allow any-user TO {PRIVATE_IP_READ} IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment>は、クラウドVMクラスタのクライアント・サブネットのコンパートメントです。

委任アクセス制御によるクラウドVMクラスタ内の仮想マシンへのプライベート・エンドポイントの作成を許可するには、次のポリシーを作成します:allow any-user to use virtual-network-family IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment>は、クラウドVMクラスタのクライアント・サブネットのコンパートメントです。

委任アクセス制御がOCI Vault内のSSHキーを読み取り、クラウドVMクラスタ内の仮想マシンにアクセスできるようにするには、次のポリシーを作成します:allow any-user TO read secret-bundles IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment>は、委任制御の作成時に指定されたOCI Vaultのコンパートメントです。

- ExaDB-C@CおよびExaDB-Dの両方に適用可能

- 顧客ユーザーのIAMポリシーすべての委任アクセス制御ユーザーに、<your group>のメンバーとして次の権限を付与する必要があります。

allow group <your group> to read delegation-management-service-providers in tenancyallow group <your group> to read delegation-management-service-provider-actions in tenancyallow group <your group> to read delegation-management-work-requests in compartment <your compartment><your compartment>は、委任アクセス制御リソースのコンパートメントです。

委任サブスクリプションを作成、更新および削除するユーザーは、<your group>のメンバーになることで次の権限を持っている必要があります。allow group <your group> to manage delegation-subscriptions in tenancy委任サブスクリプションは、特定のコンパートメントにバインドされません。かわりに、ルート・コンパートメントで作成および管理されます。

委任コントロールを作成、更新および削除するユーザーは、<your group>のメンバーになることで次の権限を持っている必要があります。- アクセス制御リソースの委任を管理するには:

allow group <your group> to manage delegation-controls in compartment <your compartment><your compartment>は、委任コントロールのコンパートメントです。

- ExaDB-DクラウドVMクラスタの仮想マシンにアクセスするためのSSHキー・ペアをOCI Vaultに作成および格納するには:

allow group <your group> to manage secret-family in compartment <your compartment><your compartment>は、委任制御で指定されたOCI Vaultのコンパートメントです。

- ExaDB-C@C VMクラスタおよびExaDB-DクラウドVMクラスタに対するUSE権限を取得するには:

allow group <your group> to USE database-family in compartment <your compartment><your compartment>は、ExaDB-C@C VMクラスタおよびExaDB-DクラウドVMクラスタのコンパートメントです。

委任リソース・アクセス・リクエストに関する詳細を承認、却下、取消およびリクエストするユーザーは、<your group>のメンバーとして次の権限を持っている必要があります。allow group <your group> to use delegated-resource-access-requests in compartment <your compartment><your compartment>は、関連付けられた委任制御と同じコンパートメントである委任リソース・アクセス・リクエストのコンパートメントです。

- アクセス制御リソースの委任を管理するには:

親トピック: 委任アクセス制御の概要

委任アクセス・コントロールでのアクションの適用 🔗

サービス・プロバイダ・オペレータが環境で実行できる操作に対する制御の適用について学習します。

- 処理強制とは

「アクセス・コントロールの委任」のサービス・プロバイダ・アクションによって、コマンドの実行、リソースへのアクセス、システムの状態の変更時にオペレータの権限が制限されます。 - 処置: 仮想マシン・システム診断

仮想マシン・システム診断(DLGT_MGMT_SYS_DIAGとして識別)を使用すると、サービス・プロバイダは、ログおよび診断ファイルへの読取りアクセス権を持つ顧客のVMクラスタへのSSHアクセスを取得できます。このアクションにより、機密情報、システム構成の変更、システムの再起動、および監査システムへのアクセスが防止されます。 - 処置: 仮想マシン・システムのメンテナンス

仮想マシン・システムのメンテナンス(DLGT_MGMT_SYS_MAINT_ACCESSとして識別)を使用すると、サービス・プロバイダは、制限された権限でVMクラスタへのSSHアクセスを取得できます。 - 処置: 仮想マシンのフル・アクセス

仮想マシンへのフル・アクセス(DLGT_MGMT_FULL_ACCESSとして識別)により、サービス・プロバイダは顧客のVMクラスタへの完全なアクセスが可能になります。 - 処置: 仮想マシン・コマンド・アクセス

仮想マシン・コマンド・アクセス(DLGT_MGMT_CMD_ACCESSとして識別)を使用すると、サービス・プロバイダは、REST APIを使用してVMクラスタに対して事前定義済のコマンド・セットを実行できます。オペレータは、VMクラスタへのSSHアクセスを許可されません。 - 処置: 仮想マシン・ログ・アクセス

仮想マシン・ログ・アクセス(DLGT_MGMT_LOG_ACCESSとして識別)を使用すると、サービス・プロバイダは、VMクラスタ上のDBaaSツール、データベース・ログおよびトレース・ファイルによって生成されたログを収集できます。 - 処置: Database Cloud Service (DBaaS) APIアクセス

Database Cloud Service (DBaaS) APIアクセス(DLGT_MGMT_DBAAS_API_ACCESSとして識別)を使用すると、サービス・プロバイダは事前定義されたOCI Database Cloud Service APIのセットにアクセスして、顧客のかわりにパッチ適用やその他のデータベース操作を開始できます。

親トピック: 委任アクセス制御の概要

アクションの適用とは 🔗

「Delegate Access Control」のサービスプロバイダアクションは、コマンドの実行、リソースへのアクセス、システムの状態の変更時にオペレータが持つ権限を制限します。

アクションは、特定の範囲のタスクを実行するためにサービス・プロバイダ・オペレータに付与される権限、リソースおよびシステム変更アクセス権を定義します。これらのコマンドには、Oracle Linuxコマンド、Oracle DatabaseコマンドまたはOracle Grid Infrastructureコマンドを含めることができます。

アクションによってインクルード・ファイルおよびネットワークへのアクセス権が付与されるリソース。システム変更とは、オペレーティングシステムまたはそれらのシステムで実行されているソフトウェアの状態変更を指し、多くの場合、再起動や構成の変更によって発生します。

アクション実施は、承認済みのアクセス・リクエストに基づき、サービス・プロバイダ・オペレーターの時間制限のあるアクセスを確立します。各アクセス・リクエストは、承認されたアクセス・リクエストに含まれるアクションによって定義されたアクセスの範囲を使用して、VMクラスタに一時ユーザー資格証明を作成します。

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: 仮想マシンシステム診断 🔗

仮想マシン・システム診断(DLGT_MGMT_SYS_DIAG)を使用すると、サービス・プロバイダは、ログおよび診断ファイルへの読取りアクセス権を持つ顧客のVMクラスタへのSSHアクセスを取得できます。このアクションにより、機密情報、システム構成の変更、システムの再起動、および監査システムへのアクセスが防止されます。

オペレータはこのアクションを使用して、診断およびログ・ファイルにアクセスして、VMクラスタの問題をトリアージまたはデバッグします。オペレータがシステム変更を行ったり、外部ネットワーク・アクセスを提供したりすることはできません。

このアクションは、/var/log/messagesなどのログへの読取りアクセスを提供します。ほとんどのroot以外のコマンドは使用できますが、演算子はsudoを使用してVMクラスタ内の他のユーザーになることはできません。

オペレータ権限:

- Oracle Linuxユーザー権限: 非root

- suでrootに切替え可能: 非対応

- chroot jail:はい

- suによる切替え可能:なし

- rootとして実行:いいえ

- ネットワーク権限:いいえ

オペレータ権限: システム・コマンド

lscattaillessgreptoprpm(制限付き- システムを変更するためのオプションなしで許可)sha1sumwhowhichsed(制限付き- ユーザー・ホームおよび/tmpでのみ読取り/書込み)cutawk(制限付き- ユーザー・ホームおよび/tmpでのみ読取り/書込み)bccp(制限付き-/tmpへのユーザー・ホーム)mv(制限付き-/tmpへのユーザー・ホーム)rm(制限付き-/tmpへのユーザー・ホーム)rmdir(制限付き-/tmpへのユーザー・ホーム)touch(制限付き-/tmpへのユーザー・ホーム)find(フォルダのみ制限)filestat(フォルダのみ制限)tee(制限付き- ユーザー・ホームおよび/tmp)datedudfheaddiff(フォルダのみ制限)sortjobsunamehostnamedirnamehistorymanechounzip(制限付き- ユーザー・ホームおよび/tmp)chmod(制限付き- ユーザー・ホームおよび/tmp)chown(制限付き- ユーザー・ホームおよび/tmp)fgtputidgroupswhoamiwcxargsethtool(インタフェース・パラメータを変更するためのオプションなしで許可)lsoffuser

rpmやethtoolなど、特定のコマンドは制限されています。これらの制限付きコマンドでは、読み取りに使用される引数のみが許可され、書き込みに使用される引数は許可されません。たとえば、サーバーへのパッケージのインストールに使用される rpmの -iオプションは使用できません。

オペレータ権限: Oracle DatabaseおよびOracle Grid Infrastructureのコマンド

次のコマンドは、セキュアな別名を使用して特権操作を実行するためにオペレータに提供されています。これらの別名により、権限のある操作を読取り専用モードで実行でき、基礎となるユーティリティへのフル・アクセス権は付与されません。

$GRID_HOME/bin/crsctl --arguments(アクセス制限、読取り専用)$ORACLE_HOME/bin/srvctl --arguments(アクセス制限、読取り専用)imageinfoimagehistorylsnrctl --arguments(アクセス制限、読取り専用)ocrcheck --arguments(アクセス制限、読取り専用)ocrconfig --arguments(アクセス制限、読取り専用)olsnodes --arguments(アクセス制限、読取り専用)cluvfy --arguments(アクセス制限、読取り専用)asmcmd --arguments(アクセス制限、読取り専用)ocrcheck --arguments(アクセス制限、読取り専用)get_dbnamesget_dbstatusget_dbenvdbaascli_diag_collecttfactl_diag_collecttfactl_print_statustfactl_get_defaultocimonitoringshow_tfa_blackoutsdgmgrl --arguments(アクセス制限、読取り専用)rman --arguments(アクセス制限、読取り専用)opatch --arguments(アクセス制限、読取り専用)get_asmnames

オペレータ権限: 特殊コマンド(デリゲート・アクセス制御が所有)

execsql: このコマンドを使用すると、オペレータは制限モードでSQL*PlusコンソールでSQL問合せを実行できます。info: このヘルプ・コマンドは、ケージで使用可能なコマンドの簡単な説明を提供します。

オペレータ権限: フォルダ権限

-

フォルダ・パス:

/acfs01/権限:

R -

フォルダ・パス:

/var/log/cellos/**権限:

R -

フォルダ・パス:

/var/opt/oracle/**権限:

R(ログのみに制限-/var/opt/oracle/log、/var/opt/oracle/dbaas_acfs/log) -

フォルダ・パス:

/var/log/messages権限:

R -

フォルダ・パス:

/opt/oracle/dcs/log権限:

R -

フォルダ・パス:

/opt/oracle/dcs/idempotencytoken_jobid_db権限:

R -

フォルダ・パス:

/u02/oracle.ahf権限:

R -

フォルダ・パス:

/u02/app/oracle/diag/rdbms権限:

R -

フォルダ・パス:

/opt/oracle.ExaWatcher/archive権限:

R -

フォルダ・パス:

/u01/app/grid/diag権限:

R -

フォルダ・パス:

/var/log/cellos権限:

R

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: 仮想マシン・システムのメンテナンス 🔗

DLGT_MGMT_SYS_MAINT_ACCESSとして識別される仮想マシン・システム・メンテナンスにより、サービス・プロバイダは、制限された権限でVMクラスタへのSSHアクセスを取得できます。

サービス・プロバイダは、特定の設定を変更し、データベースやGrid Infrastructureなどのコンポーネントを再起動できます。演算子には、VMクラスタ内の他のユーザーとしてsudoを使用する機能はありません。

オペレータ権限:

- Oracle Linuxユーザー権限: 非root

- suでrootに切替え可能: 非対応

- chroot jail:はい

- suによる切替え可能:なし

- rootとして実行:いいえ

- ネットワーク権限:いいえ

オペレータ権限: システム・コマンド

lscattaillessgreptoprpm(制限付き- システムを変更するためのオプションなしで許可)sha1sumwhowhichsed(制限付き- ユーザー・ホームおよび/tmpでのみ読取り/書込み)cutawk(制限付き- ユーザー・ホームおよび/tmpでのみ読取り/書込み)bccp(制限付き-/tmpへのユーザー・ホーム)mv(制限付き-/tmpへのユーザー・ホーム)rm(制限付き-/tmpへのユーザー・ホーム)rmdir(制限付き-/tmpへのユーザー・ホーム)touch(制限付き-/tmpへのユーザー・ホーム)find(フォルダのみ制限)filestat(フォルダのみ制限)tee(制限付き- ユーザー・ホームおよび/tmp)datedudfheaddiff(フォルダのみ制限)sortjobsunamehostnamedirnamehistorymanechounzip(制限付き- ユーザー・ホームおよび/tmp)chmod(制限付き- ユーザー・ホームおよび/tmp)chown(制限付き- ユーザー・ホームおよび/tmp)fgtputidgroupswhoamiwcxargsethtool(インタフェース・パラメータを変更するためのオプションなしで許可)lsoffuser

rpmやethtoolなど、特定のコマンドは制限されています。これらの制限付きコマンドでは、読み取りに使用される引数のみが許可され、書き込みに使用される引数は許可されません。たとえば、サーバーへのパッケージのインストールに使用される rpmの -iオプションは使用できません。

オペレータ権限: Oracle DatabaseおよびOracle Grid Infrastructureのコマンド

次のコマンドは、セキュアな別名を使用して特権操作を実行するためにオペレータに提供されています。これらの別名により、権限のある操作を読取り専用モードで実行でき、基礎となるユーティリティへのフル・アクセス権は付与されません。

crsctllsnrctlsrvctltfactlcluvfy --arguments(アクセス制限、読取り専用)ocrcheck --arguments(アクセス制限、読取り専用)ocrconfig --arguments(アクセス制限、読取り専用)olsnodes --arguments(アクセス制限、読取り専用)asmcmd --arguments(アクセス制限、読取り専用)service_driverbackup_apistart_tfactlstop_tfactlrestart_tfactldiagnosetfa_tfactlset_defaultocimonitoring_tfactlget_dbnamesget_dbstatusget_dbenvcleandblogs_gridcleandblogs_oracleimageinfoimagehistorydbaascli_diag_collecttfactl_diag_collecttfactl_print_statustfactl_get_defaultocimonitoringshow_tfa_blackoutsdatapatchopatchprechecksstopahf_ahfctlstartahf_ahfctlrestartahf_ahfctldgmgrl –arguments(アクセス制限、読取り専用)rman --arguments(アクセス制限、読取り専用)get_asmnamesdbasscli_admin_updatestackdbasscli_admin_showlateststackdbaascli_cswlib_showimagesdbaascli_system_getdatabasesdbaascli_system_getdbhomesdbaascli_system_getgridhomesdbaascli_database_rundatapatchdbaascli_dbhome_patchdbaascli_grid_patch

オペレータ権限: 特殊コマンド(デリゲート・アクセス制御が所有)

execsql: このコマンドを使用すると、オペレータは制限モードでSQL*PlusコンソールでSQL問合せを実行できます。info: このヘルプ・コマンドは、ケージで使用可能なコマンドの簡単な説明を提供します。

オペレータ権限: フォルダ権限

-

フォルダ・パス:

/acfs01/権限:

R -

フォルダ・パス:

/var/log/cellos/**権限:

R -

フォルダ・パス:

/var/opt/oracle/**権限:

R(ログのみに制限-/var/opt/oracle/log、/var/opt/oracle/dbaas_acfs/log) -

フォルダ・パス:

/opt/oracle/dcs/log権限:

R -

フォルダ・パス:

/opt/oracle/dcs/idempotencytoken_jobid_db権限:

R -

フォルダ・パス:

/u02/oracle.ahf権限:

R -

フォルダ・パス:

/u02/app/oracle/diag/rdbms権限:

R -

フォルダ・パス:

/opt/oracle.ExaWatcher/archive権限:

R -

フォルダ・パス:

/u01/app/grid/diag権限:

R -

フォルダ・パス:

/var/log/cellos権限:

R

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: 仮想マシンのフル・アクセス 🔗

DLGT_MGMT_FULL_ACCESSとして識別される仮想マシン・フル・アクセスにより、サービス・プロバイダは顧客のVMクラスタへの完全なアクセスが可能になります。

このレベルのアクセスは、VMクラスタが非常に断続的な問題を示す場合に必要です。フル・アクセスにより、オペレータはsudoをrootユーザーとして使用できるため、制限なく元のファイルシステムに直接アクセスできます。sudo suを使用して、システムへのフル・アクセスを取得します。

オペレータ権限:

- Oracle Linuxユーザー権限: 非root

- suでルートに切替え可能:はい

- chroot jail:いいえ

- suによる切替え可能:はい

- rootとして実行:はい

- ネットワーク権限:はい

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: 仮想マシンのコマンド・アクセス 🔗

DLGT_MGMT_CMD_ACCESSとして識別される仮想マシン・コマンド・アクセスにより、サービス・プロバイダは、REST APIを使用してVMクラスタに対して事前定義されたコマンド・セットを実行できます。オペレータは、VMクラスタへのSSHアクセスを許可されません。

オペレータはJSONリクエストを作成し、それをサービス・エンドポイントにポストします。

{

"commandList": [

{

"command": "opatch",

"commandArguments": [

"lsinventory", "acstest"

]

}

]

}オペレータ権限:

- Oracle Linuxユーザー権限: 非root

- suでrootに切替え可能: 非対応

- chroot jail:はい

- suによる切替え可能:なし

- rootとして実行:いいえ

- ネットワーク権限:いいえ

- SSHアクセス:いいえ

オペレータ権限: システム・コマンド

lscattailgrepwhowhichtouch(制限付き- ユーザー・ホームのみ)find(フル・ファイル名のみのフォルダ)。ワイルド文字なし)datedudfhead(フォルダのみ制限)diff(フォルダのみ制限)jobsunamehostnamedirnamehistoryechoidgroupswhoami

オペレータ権限: Oracle DatabaseおよびOracle Grid Infrastructureのコマンド

次のコマンドは、セキュアな別名を使用して特権操作を実行するためにオペレータに提供されています。これらの別名により、権限のある操作を読取り専用モードで実行でき、基礎となるユーティリティへのフル・アクセス権は付与されません。

start_tfactlstop_tfactlrestart_tfactlget_dbnamesget_dbstatusget_dbenvcleandblogs_gridcleandblogs_oracleimageinfoimagehistorydbaascli_diag_collectdatapatchruncollectionopatch

オペレータ権限: 特殊コマンド(デリゲート・アクセス制御が所有)

info: このヘルプ・コマンドは、ケージで使用可能なコマンドの簡単な説明を提供します。

オペレータ権限: フォルダ権限

-

フォルダ・パス:

/acfs01/権限:

R -

フォルダ・パス:

/var/log/cellos/**権限:

R -

フォルダ・パス:

/var/opt/oracle/**権限:

R(ログのみに制限-/var/opt/oracle/log、/var/opt/oracle/dbaas_acfs/log0) -

フォルダ・パス:

/opt/oracle/dcs/log権限:

R -

フォルダ・パス:

/opt/oracle/dcs/idempotencytoken_jobid_db権限:

R -

フォルダ・パス:

/u02/oracle.ahf権限:

R -

フォルダ・パス:

/u02/app/oracle/diag/rdbms権限:

R -

フォルダ・パス:

/opt/oracle.ExaWatcher/archive権限:

R -

フォルダ・パス:

/u01/app/grid/diag権限:

R次に例を示します:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch//u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

-

フォルダ・パス:

/var/log/cellos権限:

R次に例を示します:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch/lsinv/u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: 仮想マシンのログ・アクセス 🔗

DLGT_MGMT_LOG_ACCESSとして識別される仮想マシン・ログ・アクセスにより、サービス・プロバイダは、VMクラスタ上のDBaaSツール、データベース・ログおよびトレース・ファイルによって生成されたログを収集できます。

これらのログは、委任アクセス制御サービスのオブジェクト・ストレージにアップロードされます。オブジェクト・ストレージの診断ファイルへのアクセスは、設定した日数が経過すると期限切れになります。オペレータは、RESTインタフェースを介してログ収集をトリガーします。一時ユーザーは、ログ収集の読取り専用アクセス権を持つVMクラスタ上に作成され、この一時ユーザーのかわりにすべてのログが収集されます。

オペレータはJSONリクエストを作成し、それをサービス・エンドポイントにポストします。

{

"commandList": [

{

"command": "dlgtMgmtGetLogs",

"commandArguments": [

"/var/log/cellos/exwmetrics.log"

]

}

]

}オペレータ権限:

- Oracle Linuxユーザー権限: 非root

- suでrootに切替え可能: 非対応

- chroot jail:はい

- suによる切替え可能:なし

- rootとして実行:いいえ

- ネットワーク権限:いいえ

- SSHアクセス:いいえ

オペレータ権限: システム・コマンド

なし

オペレータ権限: Oracle DatabaseおよびOracle Grid Infrastructureのコマンド

なし

オペレータ権限: 特殊コマンド(デリゲート・アクセス制御が所有)

なし

オペレータ権限: フォルダ権限

-

フォルダ・パス:

/acfs01/権限:

R -

フォルダ・パス:

/var/log/cellos/**権限:

R -

フォルダ・パス:

/var/opt/oracle/**権限:

R(ログのみに制限-/var/opt/oracle/log、/var/opt/oracle/dbaas_acfs/log0) -

フォルダ・パス:

/opt/oracle/dcs/log権限:

R -

フォルダ・パス:

/opt/oracle/dcs/idempotencytoken_jobid_db権限:

R -

フォルダ・パス:

/u02/oracle.ahf権限:

R -

フォルダ・パス:

/u02/app/oracle/diag/rdbms権限:

R -

フォルダ・パス:

/opt/oracle.ExaWatcher/archive権限:

R -

フォルダ・パス:

/u01/app/grid/diag権限:

R次に例を示します:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch//u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

-

フォルダ・パス:

/var/log/cellos権限:

R次に例を示します:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch/lsinv/u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

親トピック: アクセス・コントロールの委任でのアクションの適用

アクション: Database Cloud Service (DBaaS) APIアクセス 🔗

DLGT_MGMT_DBAAS_API_ACCESSとして識別されるDatabase Cloud Service (DBaaS) API Accessを使用すると、サービス・プロバイダは、事前定義されたOCI Database Cloud Service APIのセットにアクセスして、お客様のかわりにパッチ適用やその他のデータベース操作を開始できます。

allow any-user TO {CLOUD_VM_CLUSTER_UPDATE, CLOUD_EXADATA_INFRASTRUCTURE_UPDATE, VM_CLUSTER_UPDATE, EXADATA_INFRASTRUCTURE_UPDATE, EXADATA_INFRASTRUCTURE_INSPECT } IN tenancy where ALL { request.principal.type='dlgtmgmtresourceaccessrequest', request.principal.targetResourceId=target.resource.id }

allow any-user TO {DB_HOME_UPDATE, DB_HOME_INSPECT } IN tenancy where ALL { request.principal.type='dlgtmgmtresourceaccessrequest', request.principal.targetResourceId=target.resource.parent.id }オペレータ権限: パッチ適用DBHome

オペレータ権限: VMクラスタの更新(グリッド・パッチ適用/OSの更新)

- ListExadataInfrastructures

- ListVmClusters

- ListVmClusterUpdates (更新タイプ: GIアップグレード、GIパッチ、GI更新)

- UpdateVmCluster

- ListCloudExadataInfrastructures

- ListCloudVmClusters

- ListCloudVmClusterUpdates (更新タイプ: GIアップグレード、GIパッチ、GI更新)

- UpdateCloudVmCluster

DBaaS APIおよびIAMポリシーは、補助付きパッチ適用に固有です。テナンシでDBaaS APIを実行するには、最初にIAMポリシーを追加します。

親トピック: アクセス・コントロールの委任でのアクションの適用