Visión general de Identity and Access Management

Oracle Cloud Infrastructure Identity and Access Management (IAM) le permite controlar quién tiene acceso a sus recursos en la nube. Puede controlar qué tipo de acceso tiene un grupo de usuarios y a qué recursos específicos. En esta sección se proporciona una visión general de los componentes de IAM y un escenario de ejemplo que le ayudará a comprender cómo funcionan conjuntamente.

Este documento utiliza el término "usted" de forma general para indicar que cualquier administrador de su compañía que tenga acceso para trabajar con IAM.

Componentes de IAM

IAM utiliza los componentes descritos en esta sección. Para comprender mejor cómo encajan los componentes entre sí, consulte Escenario de ejemplo.

- RECURSO

- Los objetos en la nube que los empleados de su compañía crean y usan al interactuar con Oracle Cloud Infrastructure. Por ejemplo: instancias informáticas, volúmenes de almacenamiento de bloques, redes virtuales en la nube (VCN), subredes, tablas de rutas, etc.

- USUARIO

- Un empleado o sistema individual que necesita gestionar o utilizar los recursos de Oracle Cloud Infrastructure de la compañía. Puede que los usuarios necesiten iniciar instancias, gestionar discos remotos, trabajar con su red virtual, etc. Los usuarios finales de la aplicación normalmente no son usuarios de la aplicación IAM. Los usuarios tienen una o más credenciales de IAM (consulte Credenciales de usuario).

- GRUPO

- Recopilación de usuarios que necesitan el mismo tipo de acceso a un juego de recursos o a un compartimento.

- GRUPO DINÁMICO

- Tipo especial de grupo que contiene recursos (como instancias informáticas) que coinciden con las reglas que defina (por lo tanto, la afiliación puede cambiar de forma dinámica a medida que se crean o suprimen recursos coincidentes). Estas instancias actúan como actores "principales" y pueden realizar llamadas de API a servicios según las políticas que escriba para el grupo dinámico.

- ORIGEN DE RED

- Grupo de direcciones IP que tienen permitido acceder a los recursos del arrendamiento. Las direcciones IP pueden ser públicas o de una VCN de su arrendamiento. Después de crear el origen de red, utilice la política para restringir el acceso solo a solicitudes que procedan de las IP del origen de red.

- COMPARTIMENTO

- Recopilación de recursos relacionados. Los compartimentos son un componente fundamental de Oracle Cloud Infrastructure para la organización y el aislamiento de sus recursos en la nube. Se utilizan para separar recursos claramente con la finalidad de medir el uso y la facturación, el acceso (mediante políticas) y el aislamiento (separando los recursos dedicados a un proyecto o unidad de negocio de otros). Un enfoque común es crear un compartimento para cada parte principal de su organización. Para obtener más información, consulte Aprender las mejores prácticas para configurar su arrendamiento.

- ARRENDAMIENTO

- Compartimento raíz que contiene todos los recursos de Oracle Cloud Infrastructure de su organización. Oracle crea automáticamente el arrendamiento de su compañía. Directamente en el arrendamiento están las entidades IAM (usuarios, grupos, compartimentos y algunas políticas). También puede colocar políticas en compartimentos dentro del arrendamiento. Usted coloca los otros tipos de recursos de nube (por ejemplo, instancias, redes virtuales, volúmenes de almacenamiento de bloques, etc.) dentro de los compartimentos que haya creado.

- POLÍTICA

- Documento que especifica quién puede acceder a recursos determinados y cómo. El acceso se concede en el nivel de grupo y compartimento, lo que significa que puede escribir una política que proporcione a un grupo un tipo específico de acceso dentro de un compartimento específico, o acceso al arrendamiento en sí. Si otorga a un grupo acceso al arrendamiento, el grupo obtiene automáticamente el mismo tipo de acceso a todos los compartimentos del arrendamiento. Para obtener más información, consulte Escenario de ejemplo y Cómo funcionan las políticas. La palabra "política" se utiliza de distintas formas: para indicar una sentencia individual escrita en el lenguaje de la política; para indicar una recopilación de sentencias en un documento de "política" con nombre (que tiene un Oracle Cloud ID [OCID] asignado), y para hacer referencia al cuerpo general de políticas que utiliza la organización para controlar el acceso a los recursos.

- REGIÓN PRINCIPAL

- Región en que residen sus recursos IAM. Todos los recursos IAM son globales y está disponible en todas las regiones, pero el juego maestro de definiciones reside en una sola región, la región inicial. Debe realizar cambios a sus recursos de la región principal de IAM. Los cambios se propagarán automáticamente a todas las regiones. Para obtener más información, consulte "Gestión de regiones".

- FEDERACIÓN

- Relación que un administrador configura entre un proveedor de identidad y un proveedor de servicios. Al federar Oracle Cloud Infrastructure con un proveedor de identidad, se gestionan usuarios y grupos en el proveedor de identidad. La autorización se gestiona en el servicio IAM de Oracle Cloud Infrastructure. " Los inquilinos de Oracle Cloud Infrastructure se federan por defecto con Oracle Identity Cloud Service.

Servicios a los que puede controlar el acceso

Puede escribir políticas para controlar los accesos a todos los servicios de Oracle Cloud Infrastructure.

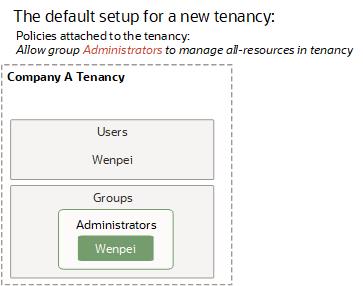

Política y grupo Administradores

Cuando su compañía se registra para una cuenta de Oracle y un dominio de identidad, Oracle configura un administrador por defecto para la cuenta. Esta persona será el primer usuario de la compañía de IAM y será responsable de la configuración inicial de administradores adicionales. Su arrendamiento incluye un grupo denominado Administradores y el administrador por defecto pertenece automáticamente a este grupo. No puede suprimir este grupo y siempre debe haber al menos un usuario en él.

Su arrendamiento también tiene automáticamente una política que proporciona al grupo Administradores acceso a todas las operaciones de la API de la Oracle Cloud Infrastructure y todos los recursos en la nube de dicho arrendamiento. No puede cambiar ni suprimir esta política. Cualquier otro usuario que coloque en el grupo Administradores tendrá acceso completo a todos los servicios. Esto significa que pueden crear y gestionar recursos de la IAM, como grupos, políticas y compartimentos. Además, pueden crear y gestionar recursos en la nube, como redes virtuales en la nube (VCN), instancias, volúmenes de almacenamiento de bloques y cualquier otro tipo nuevo de recursos de Oracle Cloud Infrastructure que esté disponible en el futuro.

Escenario de ejemplo

El objetivo de este escenario es mostrar cómo trabajan conjuntamente los diferentes componentes de la IAM y las funciones básicas de las políticas.

En este escenario, Acme Company tiene dos equipos que utilizarán los recursos de Oracle Cloud Infrastructure para la infraestructura: Proyecto A y Proyecto B. En realidad, su compañía puede tener muchos más.

La compañía Acme planea utilizar una sola red virtual en la nube (VCN) para ambos equipos y desea que un administrador de red gestione la VCN.

La compañía de Acme también desea que los equipos del Proyecto A y del Proyecto B tengan su propio juego de instancias y volúmenes de almacenamiento. Los equipos del Proyecto A y del Proyecto B no deberían poder utilizar instancias ajenas a su proyecto. Además, estos dos equipos tampoco deberían poder cambiar ningún aspecto de la configuración de la VCN realizada por el administrador de red. La compañía Acme desea que cada equipo tenga administradores para los recursos de ese equipo. Los administradores del equipo del Proyecto A pueden decidir quién puede utilizar los recursos en la nube del Proyecto A y cómo. Lo mismo se aplica al equipo del Proyecto B.

La compañía Acme comienza a utilizar Oracle Cloud Infrastructure

La compañía de Acme se registra para utilizar Oracle Cloud Infrastructure e indica a los Oracle que una empleada llamada Wenpei será el administrador predeterminado. Como respuesta, Oracle:

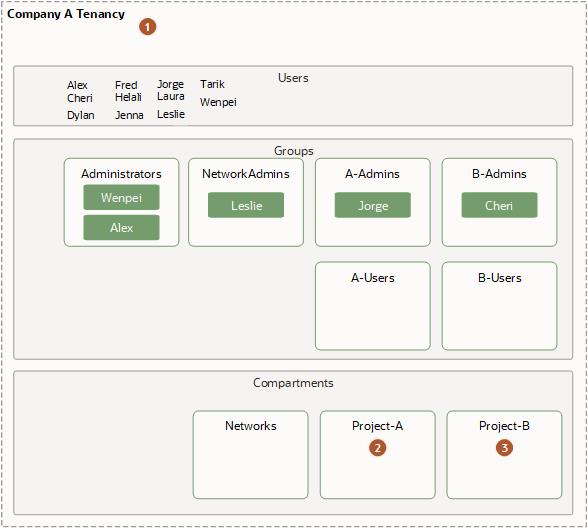

- Crea un arrendamiento para la compañía Acme (consulte el siguiente diagrama).

- Crea una cuenta para Wenpei en el arrendamiento de IAM.

- Crea el grupo Administradores en el arrendamiento y coloca a Wenpei en ese grupo.

- Crea una política en el arrendamiento de la compañía Acme que concede al grupo Administradores acceso para gestionar todos los recursos del arrendamiento. A continuación, se muestra dicha política:

Allow group Administrators to manage all-resources in tenancy

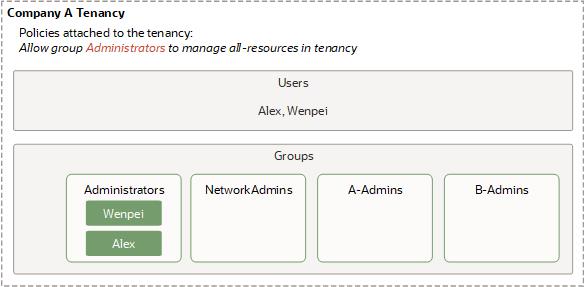

El administrador por defecto crea algunos grupos y otro administrador

A continuación, Wenpei crea varios grupos y usuarios (consulte el siguiente diagrama). Ella:

- Crea grupos con los nombres NetworkAdmins, A-Admins y B-Admins (estos dos últimos son para el Proyecto A y el Proyecto B dentro de la compañía)

- Crea un usuario denominado Alex y lo coloca en el grupo Administradores.

- Deja los nuevos grupos vacíos.

Para obtener más información sobre cómo crear grupos, consulte Trabajar con grupos. Para obtener más información sobre cómo crear usuarios y colocarlos en grupos, consulte Trabajar con usuarios.

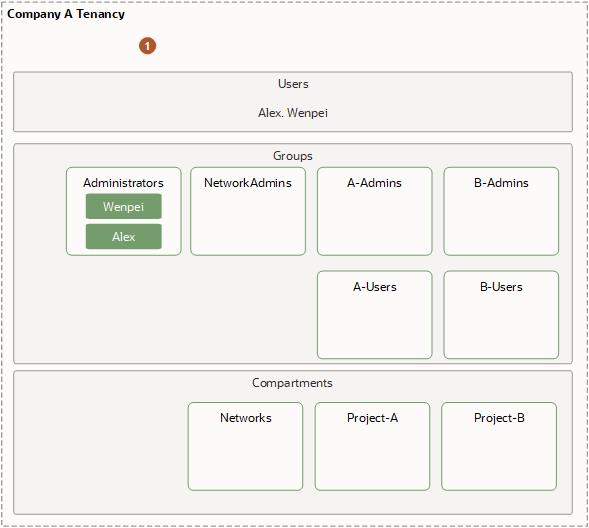

El administrador por defecto crea algunos compartimentos y políticas

Wenpei crea los compartimentos para agrupar recursos (consulte el siguiente diagrama). Ella:

- Crea un compartimento denominado Redes para controlar los accesos a la VCN de la compañía Acme, las subredes, la VPN de sitio a página y otros componentes de Networking.

- Crea un compartimento denominado Project-A para organizar los recursos en la nube del equipo del Proyecto A y controlar el acceso a ellos.

- Crea un compartimento denominado Project-B para organizar los recursos en la nube del equipo del Proyecto B y controlar el acceso a ellos.

Para obtener más información sobre cómo gestionar compartimentos, consulte Trabajar con compartimentos.

A continuación, Wenpei crea una política para proporcionar a los administradores de cada compartimento su nivel de acceso necesario. Wenpei asocia la política al arrendamiento, lo que significa que solo los usuarios con acceso para gestionar políticas en el arrendamiento pueden actualizar o suprimir posteriormente la política. En este escenario, se trata solamente del grupo Administradores. La política incluye varias sentencias que:

- Proporcionan al grupo NetworkAdmins acceso para gestionar redes e instancias (a efectos de probar fácilmente la red) en el compartimento Networks

- Proporcionan a los grupos A-Admins y B-Admins acceso para utilizar las redes del compartimento Networks (para que puedan crear instancias en la red).

- Proporcionan al grupo A-Admins acceso para gestionar todos los recursos del compartimento Project-A.

- Proporcionan al grupo B-Admins acceso para gestionar todos los recursos del compartimento Project-B.

La apariencia de la política es la siguiente (como puede ver, incluye varias sentencias):

Allow group NetworkAdmins to manage virtual-network-family in compartment Networks

Allow group NetworkAdmins to manage instance-family in compartment Networks

Allow group A-Admins,B-Admins to use virtual-network-family in compartment Networks

Allow group A-Admins to manage all-resources in compartment Project-A

Allow group B-Admins to manage all-resources in compartment Project-B

Observe la diferencia en los verbos (manage, use), así como en los recursos (virtual-network-family, instance-family, all-resources). Para obtener más información sobre ellos, consulte Verbos y Tipos de recursos. Para obtener más información sobre cómo crear políticas, consulte Para crear una política.

A-Admins y B-Admins pueden usar la familia de red virtual en el compartimento Networks. Sin embargo, no pueden crear instancias en ese compartimento. Solo pueden crear instancias en el compartimento Project-A o Project-B. Recuerde que un compartimento es una agrupación lógica, no física, de manera que los recursos que integran o residen en la misma VCN pueden pertenecer a distintos compartimentos.

La compañía Acme desea permitir a los administradores de los compartimentos Project-A y Project-B decidir qué usuarios pueden utilizar los recursos en esos compartimentos. Por lo tanto, Wenpei crea dos grupos más: A-Users y B-Users. A continuación, Wenpei agrega seis sentencias más que conceden a los administradores de compartimento el acceso necesario para agregar y eliminar usuarios de esos grupos:

Allow group A-Admins to use users in tenancy where target.group.name='A-Users'

Allow group A-Admins to use groups in tenancy where target.group.name='A-Users'

Allow group B-Admins to use users in tenancy where target.group.name='B-Users'

Allow group B-Admins to use groups in tenancy where target.group.name='B-Users'

Allow group A-Admins,B-Admins to inspect users in tenancy

Allow group A-Admins,B-Admins to inspect groups in tenancyObserve que esta política no permite a los administradores del proyecto crear nuevos usuarios ni gestionar credenciales para los usuarios. Les permite decidir qué usuarios existentes pueden estar en los grupos A-Users y B-Users. Las dos últimas sentencias son necesarias para que A-Admins y B-Admins puedan mostrar todos los usuarios y grupos, y confirmar qué usuarios están en grupos determinados.

| Elemento | Descripción |

|---|---|

|

Políticas asociadas al arrendamiento:

|

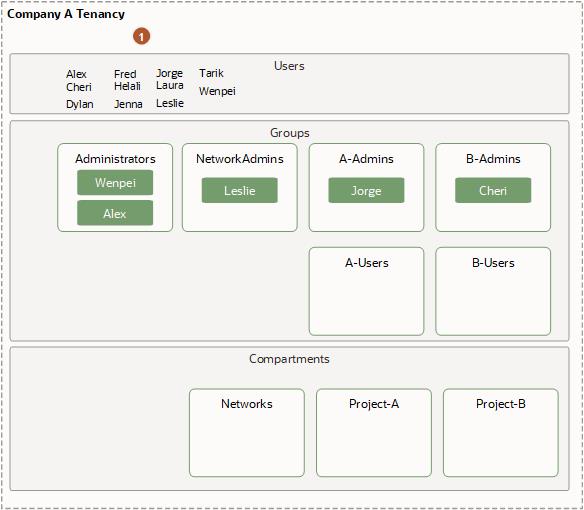

Un administrador crea nuevos usuarios

En este punto, Alex está en el grupo Administradores y ahora tiene acceso para crear nuevos usuarios. Así pues, aprovisiona a los usuarios Leslie, Jorge y Cheri y los coloca en los grupos NetworkAdmins, A-Admins y B-Admins, respectivamente. Alex también crea otros usuarios que los administradores de Project-A y Project-B colocarán en algún momento en los grupos A-Users y B-Users.

| Elemento | Descripción |

|---|---|

|

Políticas asociadas al arrendamiento:

|

El administrador de red configura la red

Leslie (del grupo NetworkAdmins) tiene acceso para gestionar virtual-network-family e instance-family en el compartimento Networks. Crea una red virtual en la nube (VCN) con una única subred en ese compartimento. También configura un gateway de Internet para la VCN y actualiza la tabla de rutas de la VCN para permitir el tráfico a través de ese gateway. Para probar la conectividad de la VCN con la red local, Leslie inicia una instancia en la subred de VCN. Como parte de la solicitud de inicio, debe especificar en qué compartimento debe residir la instancia. Especifica el compartimento Networks, que es el único al que tiene acceso. A continuación, confirma la conectividad de la red local a la VCN conectándose a la instancia a través de SSH desde la red local.

Leslie finaliza su instancia de prueba e informa a Jorge y a Cheri de que la VCN está activa y lista para utilizarse. Les comunica que sus compartimentos se denominan Project-A y Project-B, respectivamente. Para obtener más información sobre la configuración de una red en la nube, consulte Networking. Para obtener información sobre el inicio de instancias en la red, consulte Compute.

Los administradores de compartimento configuran sus compartimentos

Jorge y Cheri ahora necesitan configurar sus respectivos compartimentos. Cada administrador debe hacer lo siguiente:

- Iniciar instancias en su propio compartimento

- Colocar usuarios en su grupo "usuarios" (por ejemplo, A-Users)

- Decidir el tipo de acceso que proporcionará a estos usuarios y asociar una política a su compartimento.

Jorge y Cheri inician instancias en la subred de la VCN, en los compartimentos de su equipo correspondiente. Crean y asocian volúmenes en bloque a las instancias. Solo los administradores de compartimento pueden iniciar/finalizar instancias o asociar/desasociar volúmenes en bloque en los compartimentos de su respectivo equipo.

La topología de red y el acceso al compartimento son conceptos diferentes

Es importante entender la diferencia entre la topología de red de la VCN y el control de acceso que proporcionan los compartimentos. Las instancias que inició Jorge residen en la VCN desde un punto de vista de topología de red. Pero desde un punto de vista de acceso, se encuentran en el compartimento Project-A, no en el compartimento Networks donde está la VCN. Leslie (el administrador de Networks) no puede finalizar ni reiniciar las instancias de Jorge, ni iniciar otras nuevas en el compartimento Project-A. Sin embargo, Leslie controla la red de las instancias, de modo que controla el tráfico que se enviará a ellas. Si Jorge hubiera especificado el compartimento Networks en lugar del compartimento Project-A al iniciar sus instancias, se le habría denegado su solicitud. La historia es similar para Cheri y el compartimento Project-B.

Asimismo, es importante tener en cuenta que Wenpei y Alex en el grupo Administradores tienen acceso a los recursos dentro de los compartimentos porque tienen acceso para gestionar todos los tipos de recursos del arrendamiento. Los compartimentos heredan cualquier política asociada a su compartimento principal (el arrendamiento), por lo que el acceso de Administradores también se aplica a todos los compartimentos dentro del arrendamiento.

Luego, Jorge coloca varios usuarios, que creó Alex, en el grupo A-Users. Cheri hace lo mismo con B-Users.

A continuación, Jorge escribe una política que proporciona a los usuarios el nivel de acceso que necesitan en el compartimento Project-A.

Allow group A-Users to use instance-family in compartment Project-A

Allow group A-Users to use volume-family in compartment Project-A

Allow group A-Users to inspect virtual-network-family in compartment Networks

Esto les permite utilizar instancias existentes (con volúmenes en bloque asociados) que los administradores de compartimento ya han iniciado en el compartimento, así como pararlas, iniciarlas o reiniciarlas. No permite a A-Users crear/suprimir ni asociar/desasociar ningún volumen. Para proporcionar dicha capacidad, la política deberá incluir manage volume-family.

Jorge asocia esta política al compartimento Project-A. Cualquier usuario con capacidad para gestionar políticas en el compartimento ahora puede modificar o suprimir esta política. Ahora mismo, se trata solo del grupo A-Admins (y el grupo Administradores, que puede realizar cualquier tarea en el arrendamiento).

Cheri crea y asocia su propia política al compartimento de Project-B, de manera similar a la política de Jorge:

Allow group B-Users to use instance-family in compartment Project-B

Allow group B-Users to use volume-family in compartment Project-B

Allow group B-Users to inspect virtual-network-family in compartment Networks

Ahora los usuarios de A-Users y B-Users pueden trabajar con las instancias existentes y los volúmenes asociados en los compartimentos Project-A y Project-B, respectivamente. Este es el aspecto del código:

| Elemento | Descripción |

|---|---|

|

Políticas asociadas al arrendamiento:

|

|

Política asociada y gestionada por Jorge:

|

|

Política asociada y gestionada por Cheri:

|

Para obtener más información sobre las funciones básicas y avanzadas de las políticas, consulte Cómo funcionan las políticas. Para ver ejemplos de otras políticas típicas que puede utilizar la organización, consulte Políticas comunes.

Visualización de recursos por compartimento en la consola

En la consola, verá sus recursos de nube por compartimento. Esto significa que después del inicio de sesión en la consola, seleccionará la opción en la que desea trabajar (hay una lista de los compartimentos a los que tiene acceso en la parte izquierda de la página). Tenga en cuenta que los compartimentos se pueden anidar dentro de otros compartimentos. La página se actualizará para mostrar los recursos de ese compartimento que están en la región actual. Si no hay ninguno, o si no tiene acceso al recurso en ese compartimento, verá un mensaje.

Esta experiencia es diferente al visualizar las listas de usuarios, grupos, grupos dinámicos y proveedores de federación. Estos residen en el arrendamiento (el compartimento raíz), no en un compartimento individual.

Respecto a las políticas, pueden residir en el arrendamiento o en un compartimento, en función de dónde esté asociada la política. El lugar donde está asociada controla quién tiene acceso para modificarla o suprimirla. Para obtener más información, consulte Anexo de políticas.

Ámbito de los recursos de IAM

Oracle Cloud Infrastructure utiliza los conceptos de regiones y dominios en la disponibilidad (consulte Regiones y dominios en la disponibilidad). Algunos recursos están disponibles por región, mientras que otros solo están disponibles en un dominio que está determinado. Los recursos de la IAM (usuarios, grupos, grupos dinámicos, compartimentos, espacios del nombre de etiqueta, proveedores de federación y políticas) son globales y se encuentran disponibles en todas las regiones. Consulte Gestión de regiones.

Creación de automatización con eventos

Puede crear un proceso de automatización basado en cambios de estado para el uso de tipos de eventos, reglas y acciones de Oracle Cloud Infrastructure. Para obtener más información, consulte Visión general de eventos.

Los siguientes recursos del IAM emiten eventos:

- Políticas de autenticación

- Credenciales

- Grupos dinámicos

- Grupos

- Proveedores de identidad

- Dispositivos TOTP de autenticación multifactores

- Políticas

- Usuarios

Identificadores de recursos

La mayoría de los tipos de recursos de Oracle Cloud Infrastructure tienen un identificador único asignado por Oracle denominado ID de Oracle Cloud (OCID). Para obtener información sobre el formato de OCID y otras formas de identificar los recursos, consulte Identificadores de recursos.

Formas de acceder a Oracle Cloud Infrastructure

Puede acceder a Oracle Cloud Infrastructure (OCI) utilizando la consola (una interfaz basada en explorador), la API de REST o la CLI deOCI. En los temas de esta documentación, se incluyen instrucciones para utilizar la consola, la API y CLI. Para obtener una lista de los SDK disponibles, consulte Software development kits e interfaz de línea de comandos.

Para acceder a la consola, debe utilizar un explorador soportado. Para ir a la página del inicio de sesión de la consola, abra el menú de navegación situado en la parte superior de esta página y seleccione Consola de Infraestructura. Se le solicitará que introduzca el inquilino en la nube, el nombre de usuario y la contraseña.

Para obtener información general sobre el uso de la API, consulte API de REST.

Límites sobre recursos de IAM

Para obtener una lista de límites aplicables e instrucciones para solicitar un aumento de límite, consulte la sección sobre limites por servicio. Para definir límites específicos de compartimentos en un recurso o familia de recursos, los administradores pueden utilizar cuotas del compartimento.