Accès au module d'extension de feuille de calcul par domaines OCI IAM

Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) utilise des domaines d'identité pour fournir des fonctionnalités de gestion des identités et des accès telles que l'authentification, l'accès avec connexion unique (SSO) et la gestion du cycle de vie des identités pour OCI, ainsi que pour les applications Oracle et non Oracle, qu'elles soient SaaS, hébergées dans le cloud ou sur site.

La création d'application intégrée, la configuration OAuth et la création du fichier de connexion doivent être effectuées par un utilisateur

admin.

Une fois le fichier de connexion créé, il peut être partagé avec n'importe quel utilisateur pour activer la connexion au domaine.

- Les utilisateurs dans OCI doivent disposer des stratégies nécessaires pour gérer les bases de données autonomes Oracle et les domaines OCI IAM. Pour plus d'informations sur la référence de stratégie de tous les services, reportez-vous à Référence de stratégie.

-

Une instance Oracle Autonomous Database doit être disponible. Pour plus d'informations, reportez-vous à Provisionnement d'une instance Autonomous Database.

Créer ou utiliser une application intégrée de domaine

- Utiliser un domaine d'identité :

- Connectez-vous à la console OCI avec un compte d'administrateur au domaine d'identité par défaut.

- Dans le menu de navigation de la console OCI, cliquez sur Applications intégrées.

- Sur la page de liste Applications intégrées, sélectionnez Ajouter une application.

- Dans la fenêtre Ajouter une application, sélectionnez Application confidentielle, puis Lancer le workflow.

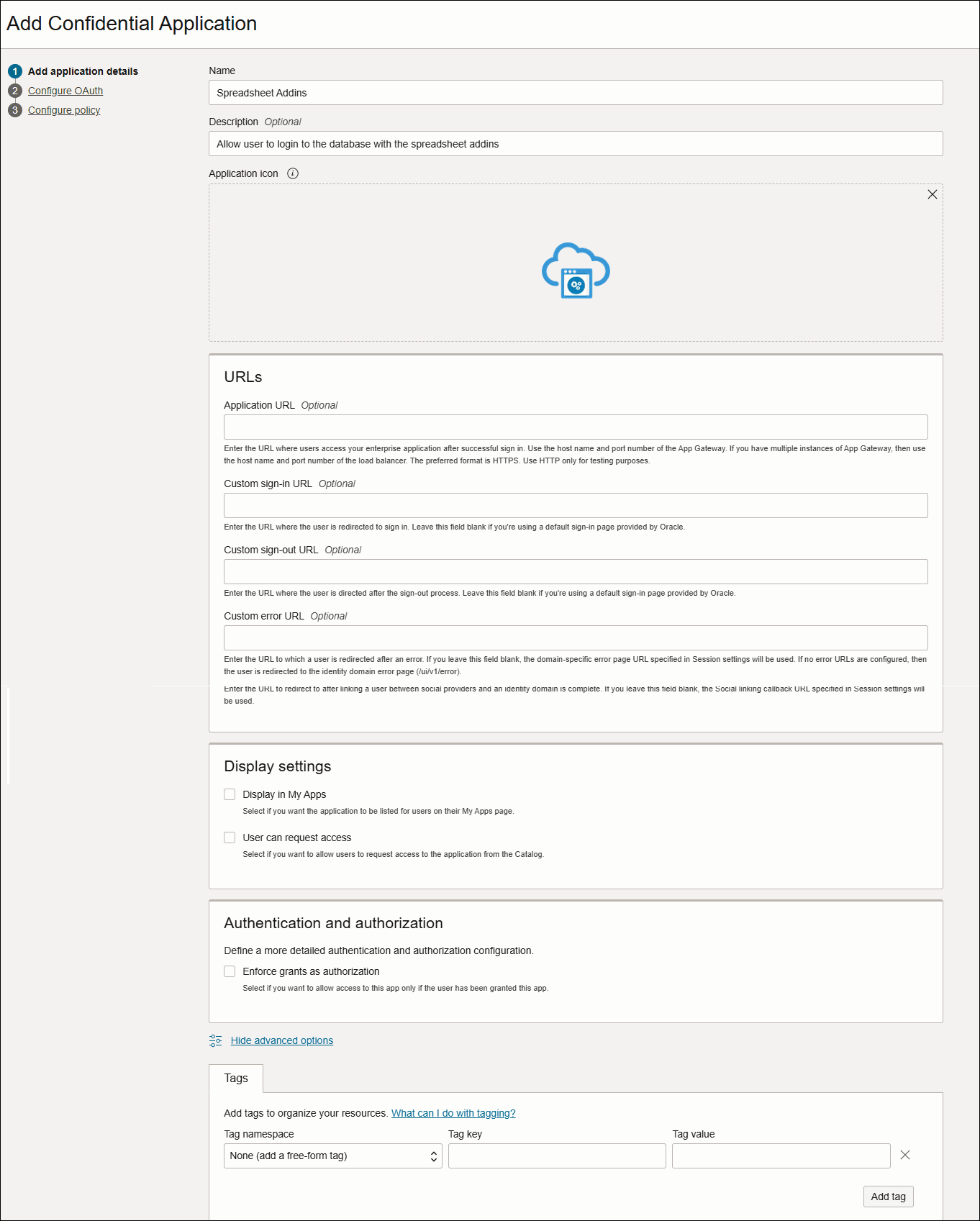

Dans la page Ajouter des détails d'application, utilisez le tableau suivant pour configurer les détails de l'application et les paramètres d'affichage.

Tableau 3-6 Détails de la demande et leur description

Option Description Nom Entrez le nom de l'application confidentielle. Vous pouvez saisir jusqu'à 125 caractères.

Pensez à garder vos noms d'application aussi courts que possible. Dans cet exemple, utilisez Compléments de feuille de calcul.

Description Saisissez une description pour l'application confidentielle. Vous pouvez saisir jusqu'à 250 caractères. Icône de l'application Ce champ est facultatif. Vous pouvez ignorer ce champ.

Cliquez sur Télécharger vers le serveur pour ajouter une icône représentant l'application. Cette icône apparaît en regard du nom de l'application dans les pages Mes applications et Applications

URL de l'application Ce champ est facultatif. Vous pouvez ignorer ce champ. Entrez l'URL (HTTP ou HTTPS) vers laquelle l'utilisateur est redirigé après une connexion réussie.

URL de connexion personnalisée Ce champ est facultatif. Vous pouvez ignorer ce champ. Dans le champ URL de connexion personnalisée, vous pouvez indiquer une URL de connexion personnalisée. Toutefois, si vous utilisez une page de connexion par défaut fournie par Oracle Identity Cloud Service, laissez ce champ vide.

URL de déconnexion personnalisée Ce champ est facultatif. Vous pouvez ignorer ce champ. Dans le champ URL de déconnexion personnalisée, vous pouvez indiquer une URL de déconnexion personnalisée. Toutefois, si vous utilisez une page de connexion par défaut fournie par Oracle Identity Cloud Service, laissez ce champ vide.

URL d'erreur personnalisée Ce champ est facultatif. Vous pouvez ignorer ce champ. Vous pouvez entrer l'URL de la page d'erreur vers laquelle un utilisateur doit être redirigé, uniquement en cas d'échec. Si aucune valeur n'est indiquée, l'URL de page d'erreur propre au locataire sera utilisée.

Afficher dans Mes applications Ne cochez pas cette case. Vous ne cochez cette case que si vous souhaitez que l'application confidentielle soit répertoriée pour les utilisateurs sur leurs pages Mes applications. Dans ce cas, vous devez configurer l'application en tant que serveur de ressources.

L'utilisateur peut demander l'accès Ne cochez pas cette case. Vous ne cochez cette case que si vous souhaitez que les utilisateurs finals puissent demander l'accès à l'application à partir de leur page Mes applications.

Balises Ignorez ce champ. Cliquez sur Ajouter une balise uniquement si vous voulez ajouter des balises à vos applications confidentielles pour les organiser et les identifier.

- Cliquez sur Suivant pour accéder à l'onglet Configurer OAuth.

-

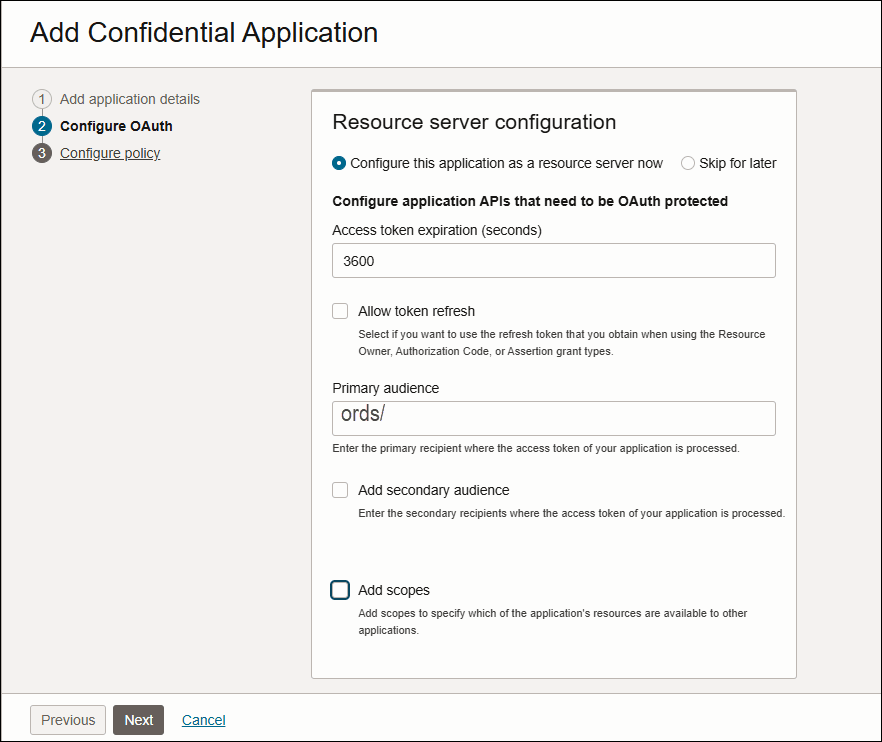

Dans l'assistant Configuration du serveur de ressources de l'onglet Configurer OAuth :

Sélectionnez Configurer cette application en tant que serveur de ressources maintenant pour protéger les ressources de votre application maintenant et rendre l'application visible sur la page Mes applications.

Utilisez le tableau suivant pour renseigner les informations de la section Configurer les API d'application devant être protégées par OAuth qui s'ouvre.

Tableau 3-7 Options et leurs descriptions pour configurer les API d'application

Option Description Expiration de jeton d'accès Conservez la valeur par défaut de 3600 secondes. Définissez la durée (en secondes) pendant laquelle le jeton d'accès associé à votre application confidentielle reste valide.

Jeton d'actualisation autorisé ? Ne cochez pas cette case. Cochez cette case uniquement si vous souhaitez utiliser le jeton d'actualisation obtenu lors de l'utilisation des types d'octroi Propriétaire de ressource, Code d'autorisation ou Assertion.

Expiration du jeton d'actualisation Ne sélectionnez pas cette option. Vous pouvez définir la durée (en secondes) pendant laquelle le jeton d'actualisation, qui est renvoyé avec votre jeton d'accès et est associé à votre application confidentielle, reste valide.

Public principal Saisissez "ords/".

Destinataire principal où le jeton d'accès de votre application confidentielle est traité.

Publics secondaires Ignorez ce champ. Vous devez entrer les destinataires secondaires dans lesquels le jeton d'accès de votre application confidentielle est traité, puis cliquer sur Ajouter. Dans cet exemple, vous n'avez aucun destinataire secondaire.

Ajouter (portées autorisées) Pour spécifier les parties d'autres applications auxquelles votre application doit accéder, cliquez sur ce bouton pour ajouter ces portées à votre application confidentielle.

Les applications doivent interagir en toute sécurité avec des applications partenaires externes ou confidentielles. De plus, les applications d'un service Oracle Cloud doivent interagir en toute sécurité avec les applications d'un autre service Oracle Cloud. Chaque application possède des portées qui déterminent quelles ressources sont disponibles pour d'autres applications. - Cliquez sur Ajouter des portées et sélectionnez Ajouter.

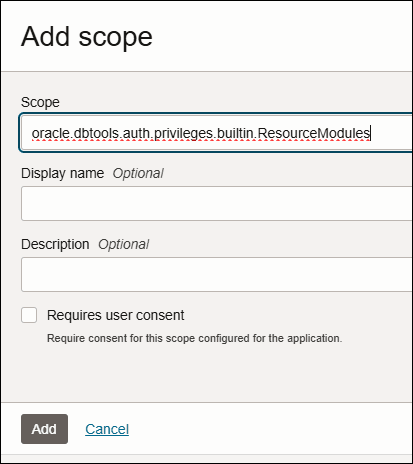

Dans l'assistant Ajouter une portée, indiquez la valeur de champ suivante :

- Portée : oracle.dbtools.auth.privileges.builtin.ResourceModules

-

Nom d'affichage : ce champ est facultatif.

- Description : Ce champ est facultatif.

Cliquez sur Ajouter.

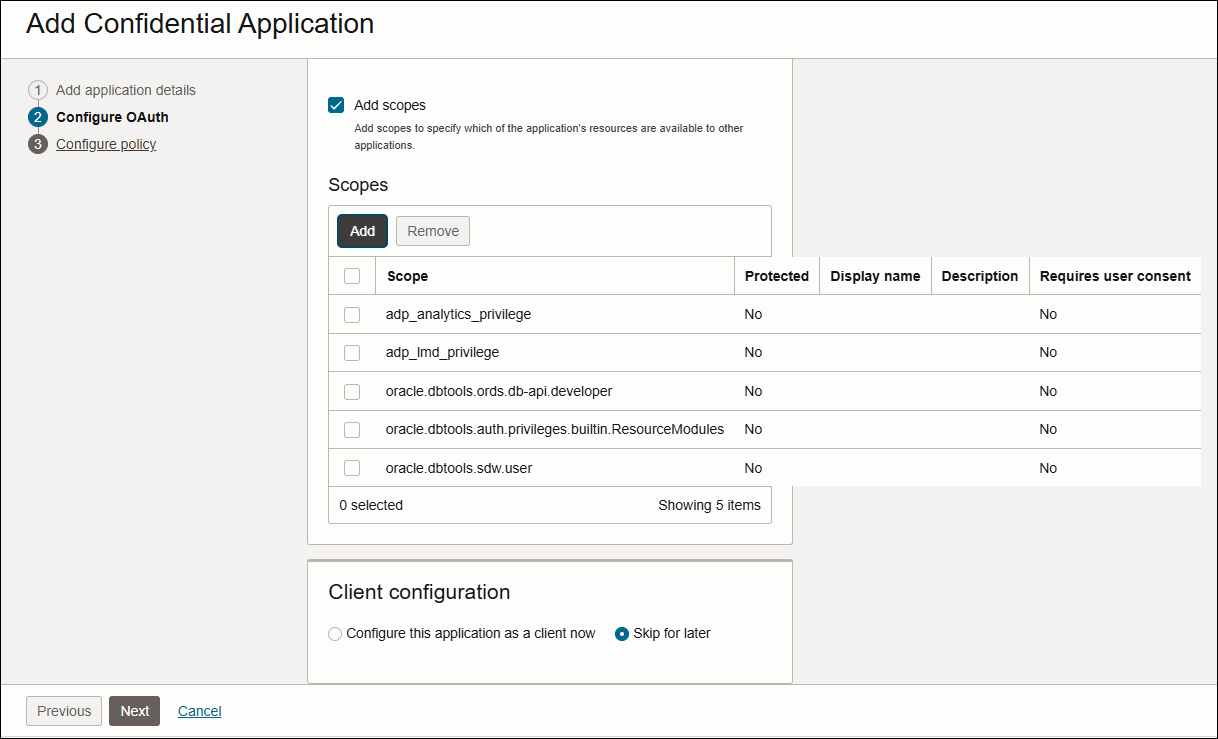

Vous avez ajouté

oracle.dbtools.auth.privileges.builtin.ResourceModulesen tant que portée.Ajoutez également les portées suivantes à l'application confidentielle :oracle.dbtools.sdw.useroracle.dbtools.ords.db-api.developeradp_lmd_privilegeadp_analytics_privilege

Remarque

Une seule application confidentielle pour un domaine peut utiliser chaque portée. Par conséquent, si vous voulez que plusieurs applications utilisent une portée, la deuxième application peut être une application mobile qui fera référence à la portée de l'application confidentielle. -

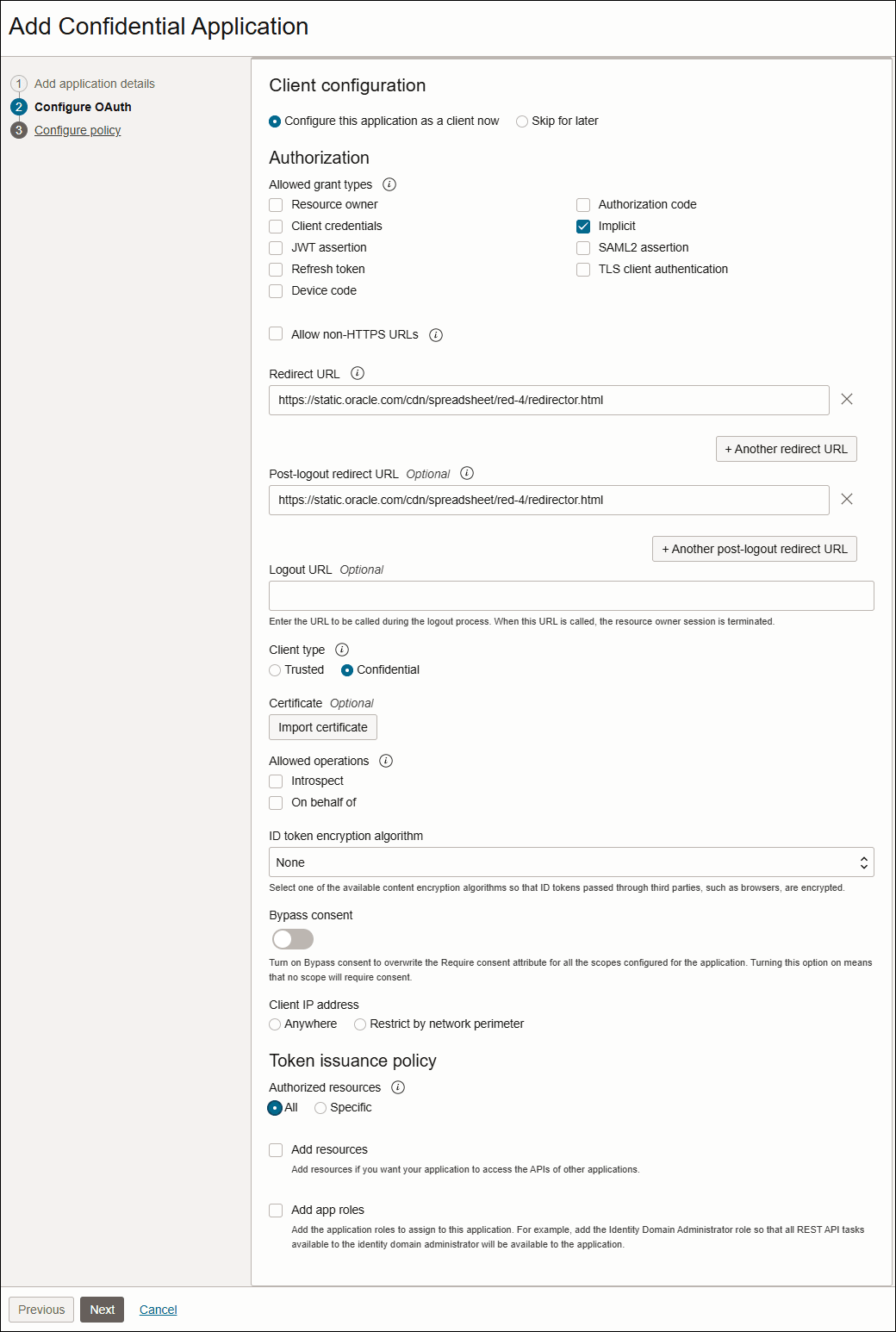

Dans la boîte de dialogue Configuration du client de l'assistant Ajouter une application confidentielle,

Cliquez sur Configurer cette application en tant que client maintenant pour configurer les informations d'autorisation de votre application maintenant.

- Dans les sections Autorisation et Stratégie d'émission de jeton qui s'ouvrent, utilisez le tableau suivant pour renseigner les informations.

Tableau 3-8 Options de configuration du client et leur description

Option Description Propriétaire de ressource Ne sélectionnez pas ce champ. A utiliser uniquement lorsque le propriétaire de la ressource a une relation de confiance avec l'application confidentielle, telle qu'un système d'exploitation informatique ou une application hautement privilégiée, car l'application confidentielle doit supprimer le mot de passe après l'avoir utilisé pour obtenir le jeton d'accès.

Informations d'identification client Ne sélectionnez pas ce champ. A utiliser uniquement lorsque la portée de l'autorisation est limitée aux ressources protégées sous le contrôle du client ou aux ressources protégées enregistrées auprès du serveur d'autorisation.

Assertion JWT Ne sélectionnez pas ce champ. A utiliser uniquement lorsque vous souhaitez utiliser une relation d'approbation existante exprimée en tant qu'assertion et sans étape d'approbation utilisateur directe au niveau du serveur d'autorisation.

Assertion SAML2 Ne sélectionnez pas ce champ. A utiliser uniquement lorsque vous souhaitez utiliser une relation d'approbation existante exprimée en tant qu'assertion SAML2 et sans étape d'approbation utilisateur directe au niveau du serveur d'autorisation.

Jeton d'actualisation Ne sélectionnez pas ce champ. Sélectionnez ce type d'octroi uniquement lorsque vous souhaitez qu'un jeton d'actualisation soit fourni par le serveur d'autorisation, puis utilisez-le pour obtenir un nouveau jeton d'accès.

Code d'autorisation Ne sélectionnez pas ce champ. Sélectionnez ce type d'octroi uniquement lorsque vous souhaitez obtenir un code d'autorisation en utilisant un serveur d'autorisation comme intermédiaire entre l'application client et le propriétaire de la ressource.

Implicite Sélectionnez ce champ. Si l'application ne peut pas conserver les informations d'identification client confidentielles pour l'authentification auprès du serveur d'autorisation, cochez cette case. Par exemple, votre application est implémentée dans un navigateur Web à l'aide d'un langage de script tel que JavaScript. Un jeton d'accès est renvoyé au client via une redirection de navigateur en réponse à la demande d'autorisation du propriétaire de la ressource (plutôt qu'une autorisation intermédiaire).

Code de l'appareil Ne sélectionnez pas ce champ. Sélectionnez le type d'octroi Code d'appareil uniquement si le client ne peut pas recevoir de demandes du serveur d'autorisation OAuth. Par exemple, il ne peut pas agir en tant que serveur HTTP tel que les consoles de jeux, les lecteurs multimédia en continu, les cadres d'image numérique, etc.

Authentification client TLS Ne sélectionnez pas ce champ. Sélectionnez le type d'octroi Authentification client TLS uniquement pour utiliser le certificat client afin de l'authentifier auprès du client. Si une demande de jeton est fournie avec un certificat client X.509 et que le client demandé est configuré avec le type d'octroi Authentification client TLS, le service OAuth utilise Client_ID dans la demande pour identifier le client et valider le certificat client avec le certificat dans la configuration du client. Le client n'est authentifié que si les deux valeurs correspondent.

Autoriser les URL non HTTPS Ne sélectionnez pas ce champ. Cochez cette case uniquement si vous souhaitez utiliser des URL HTTP pour les champs URL de réacheminement, URL de déconnexion ou URL de réacheminement après déconnexion. Par exemple, si vous envoyez des demandes en interne, que vous voulez une communication non cryptée ou que vous voulez être rétrocompatible avec OAuth 1.0, vous pouvez utiliser une URL HTTP.

URL de réacheminement Entrez l'URL d'application suivante vers laquelle l'utilisateur est redirigé après l'authentification, https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html Remarque

Fournissez une URL absolue. Les URL relatives ne sont pas prises en chargeURL de déconnexion Ignorez ce champ.

Vous allez entrer l'URL vers laquelle vous allez être redirigé après vous être déconnecté de l'application confidentielle.URL de réacheminement post-déconnexion Entrez l'URL vers laquelle vous voulez réacheminer l'utilisateur après qu'il s'est déconnecté de l'application. https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html

Type de client Sélectionnez Confidentiel.

Les types de client disponibles sont Trusted et Confidential. Choisissez Sécurisé uniquement si le client peut générer des assertions utilisateur auto-signées.

Opérations autorisées Ignorez ce champ. Elle est facultative.

-

Cochez la case Introspect uniquement si vous souhaitez autoriser l'accès à une adresse d'introspection de jeton pour votre application.

- Cochez la case Au nom de uniquement si vous souhaitez vous assurer que les privilèges d'accès peuvent être générés uniquement à partir des privilèges de l'utilisateur. Cela permet à l'application client d'accéder aux adresses auxquelles l'utilisateur a accès, même si l'application client n'y a normalement pas accès.

Algorithme de cryptage de jeton d'ID La valeur par défaut est

none.Adresse IP client autorisée Ignorez ce champ. Elle est facultative. Ressources autorisées Sélectionnez Tout.

Vous pouvez sélectionner l'une des options suivantes pour autoriser une application client à accéder aux ressources autorisées :

- Tous : accédez à n'importe quelle ressource d'un domaine (Tous). Reportez-vous à Accès à toutes les ressources.

- Balisage : accédez à n'importe quelle ressource avec des balises correspondantes (Balisage). Reportez-vous à Accès aux ressources avec des balises correspondantes.

- Spécifique : accédez uniquement aux ressources pour lesquelles il existe une association explicite entre le client et la ressource (Spécifique). Reportez-vous à Accès aux ressources avec des portées spécifiques.

Remarque

L'option permettant de définir une ressource autorisée est disponible uniquement pour les applications confidentielles. Les applications mobiles n'ont pas la possibilité de définir une portée d'approbation.Ressources Ignorez ce champ. Elle est facultative. Uniquement si vous souhaitez que votre application accède aux API à partir d'autres applications, cliquez sur Ajouter dans la section Stratégie d'émission de jeton de la page Ajouter une application confidentielle.

Octroyer au client l'accès aux API d'administration d'Identity Cloud Service Ignorez ce champ. Elle est facultative. Cliquez sur Ajouter pour permettre à votre application confidentielle d'accéder aux API Oracle Identity Cloud Service.

Dans la fenêtre Ajouter un rôle d'application, sélectionnez les rôles d'application à affecter à cette application. Cela permet à votre application d'accéder aux API REST auxquelles chacun des rôles d'application affectés peut accéder.

-

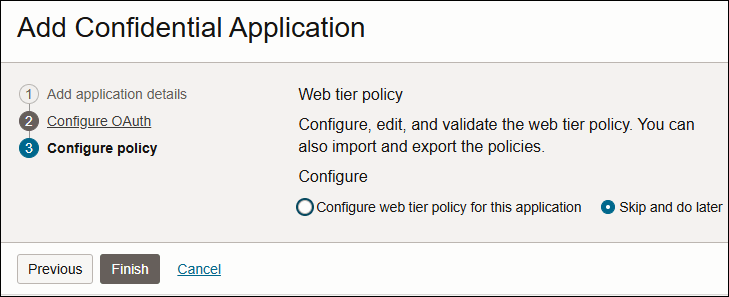

- Cliquez sur Suivant pour accéder à l'onglet Configurer la stratégie de l'assistant Ajouter une application confidentielle.

- Sur la page Ajouter une application confidentielle de l'assistant Stratégie de niveau Web, cliquez sur Sauter et faire plus tard.

- Cliquez sur Terminer.

L'application a été ajoutée dans un état désactivé. Il doit être activé pour fonctionner.

Enregistrez les champs ID client et Clé secrète client qui apparaissent dans la boîte de dialogue Application ajoutée.

Utilisez cet ID et cette clé secrète dans le cadre de vos paramètres de connexion pour intégrer l'application confidentielle. L'ID client et la clé secrète client sont équivalents à des informations d'identification (par exemple, un ID et un mot de passe) que votre application utilise pour communiquer avec Oracle Identity Cloud Service.

Vous avez créé une application confidentielle de type Client qui est affectée aux portées souhaitées.

Activation de la connexion IAM pour le schéma Autonomous Database

-

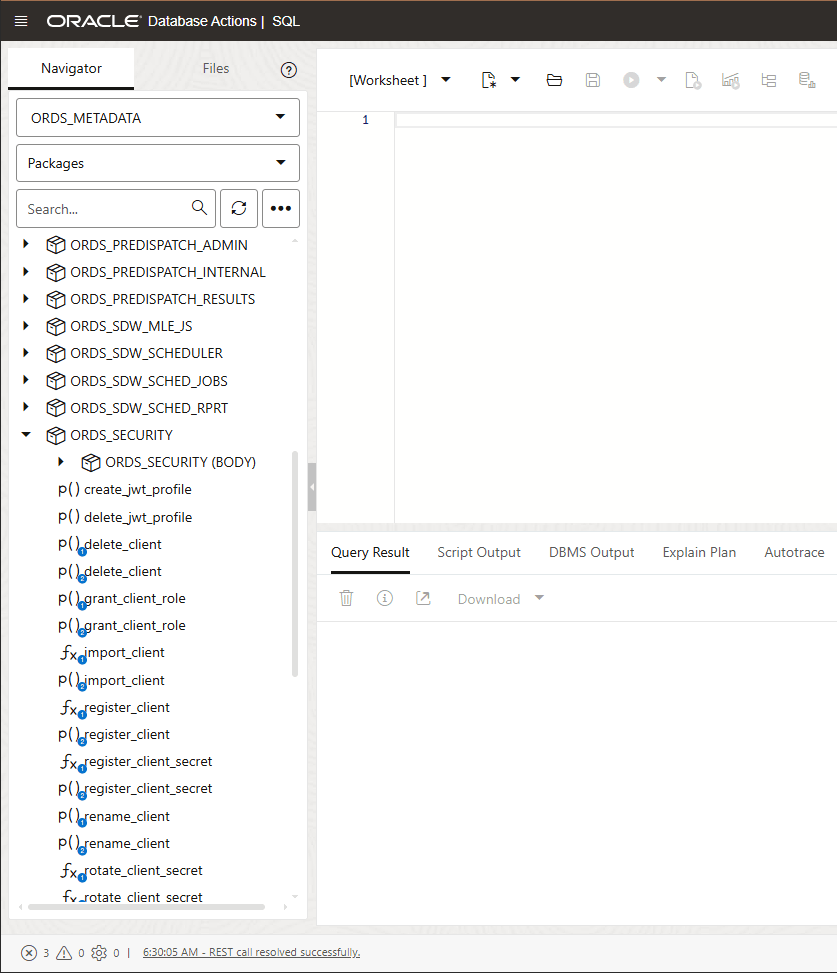

Créez un profil ORDS JWT. Voir

https://docs.oracle.com/en/learn/secure-ords-oci-iam/index.html#task-2-create-an-ords-jwt-profile. - Assurez-vous que vous disposez de la version 23.3 ou supérieure d'ORDS, qui prend en charge les JWT.

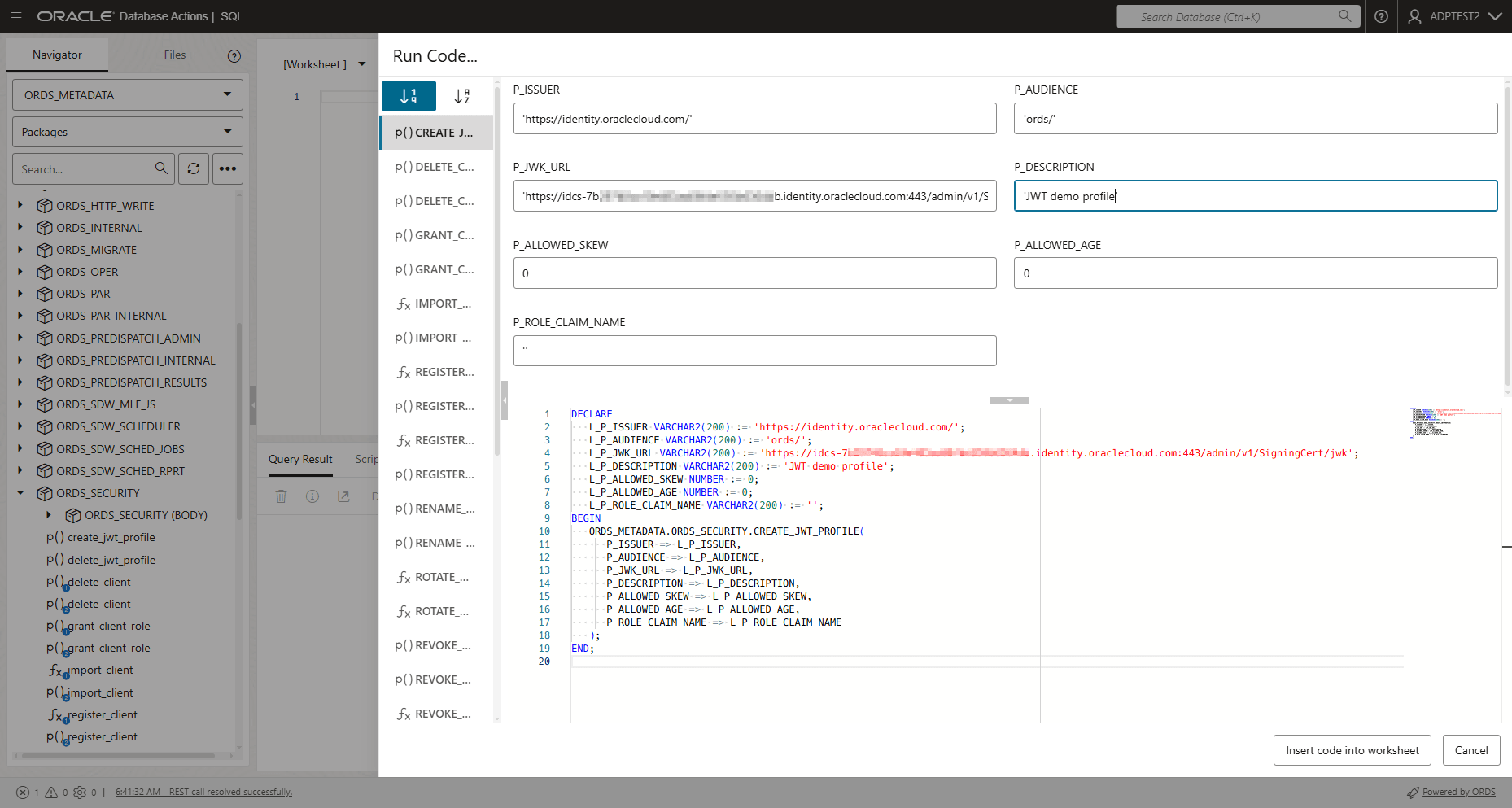

- Dans l'onglet Navigator de la feuille de calcul SQL, sélectionnez

ORDS_METADATAdans la liste déroulante Schema. - Sélectionnez

Packagesdans la liste déroulante Type d'objet. - Saisissez

ORDS_SECURITYdans le champ Rechercher. La fonction de recherche extrait toutes les entrées qui commencent parORDS_SECURITY. -

Développez le package

ORDS_SECURITY. - Cliquez avec le bouton droit de la souris sur

CREATE_JWT_PROFILEet cliquez surRUN. La boîte de dialogueRUN CODEs'ouvre.Dans la boîte de dialogue Run Code…, indiquez les valeurs de champ suivantes :- P_ISSUER- https://identity.oraclecloud.com/. Ce champ doit être une valeur non NULL et doit être rempli à l'aide d'une seule virgule.

- P_AUDIENCE-ords/. Ce champ doit être une valeur non NULL.

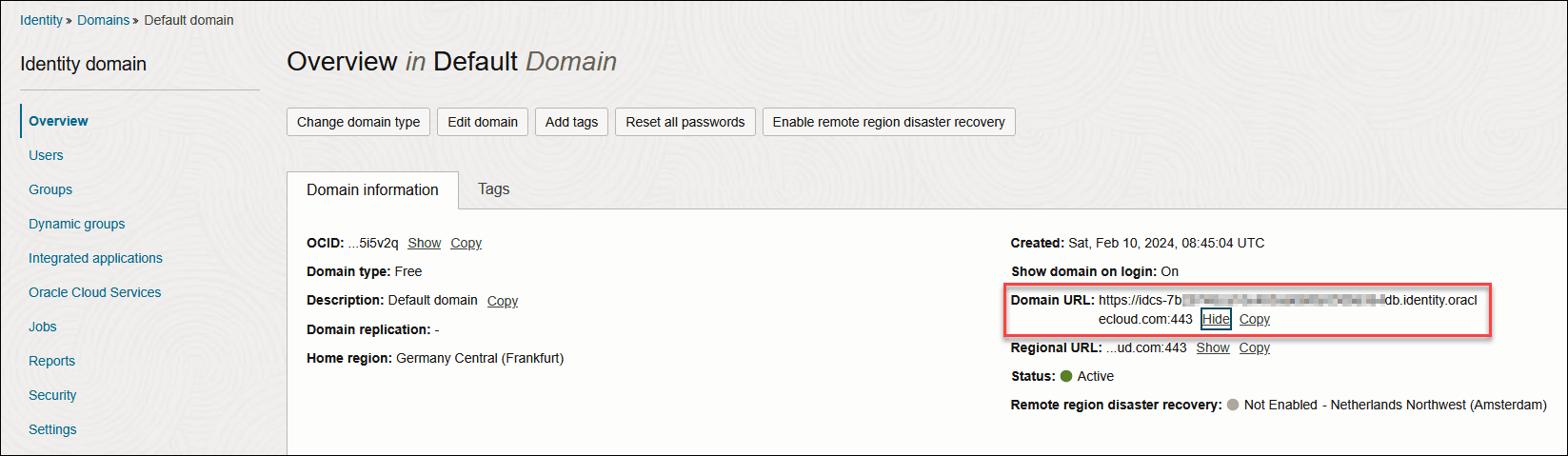

- P_JWK_URL : ajoutez l'URL DOMAIN à la fin avec /admin/v1/SigningCert/jwk. Il doit s'agir d'une valeur non NULL commençant par https :// et identifier la clé de vérification publique fournie par le serveur d'autorisation au format de clé Web JSON (JWK).

Vous pouvez afficher l'URL de domaine dans l'onglet Informations sur le domaine présent dans le menu Domaines du menu de navigation Identité et sécurité de la console OCI.

Voir : https://docs.oracle.com/en/cloud/paas/iam-domains-rest-api/api-security-signing-certificates-jwk.htmlpour plus d'informations.

- P_DESCRIPTION : entrez la description de ce profil. Par exemple, "JWT Demo confluence".

- P_ALLOWED_AGE-"0"

- P_ALLOWED_SKEW-"0"

Cliquez sur Exécuter un script.

Une fois le profil JWT configuré, les utilisateurs finaux peuvent accéder aux ressources protégées ORDS en présentant les jetons JWT spécifiés dans le profil JWT.

Créer un fichier de connexion

-

Cliquez sur le bouton Ajouter dans l'en-tête du panneau Connexions pour ajouter une connexion. La boîte de dialogue Ajouter une nouvelle connexion s'ouvre.

- Indiquez les champs suivants dans la boîte de dialogue Ajouter une nouvelle connexion :

- Nom de connexion : entrez le nom de la connexion.

- URL d'Autonomous Database : entrez l'URL de la base de données Autonomous Database à laquelle vous souhaitez vous connecter. Copiez l'URL entière à partir de l'interface utilisateur Web d'Autonomous Database. Par exemple, saisissez ou copiez le lien "https ://<nom_hôte>-<nom_databas>.adb.<région>.oraclecloudapps.com/" pour vous connecter à la base de données.

- Sélectionnez le type de connexion : OCI IAM

- URL de domaine : entrez l'URL de domaine dans l'onglet Informations sur le domaine.

- ID client : entrez l'ID client que vous avez enregistré à partir de Créer une application intégrée de domaine.

- ID client OAuth : entrez la clé secrète client que vous avez enregistrée à partir de la page Créer une application intégrée de domaine.

- Schéma : entrez le même schéma que celui utilisé pour activer la connexion IAM pour le schéma Autonomous Database.

Une fois la connexion créée, vous pouvez la partager avec d'autres utilisateurs de ce domaine.

Rubrique parent : Outil d'analyse de données