ファイル・ストレージに対するVCNセキュリティ・ルールの構成

ファイル・システムをマウントする前に、特定のプロトコルとポートを使用してマウント・ターゲットのVNICへのトラフィックを許可するように、セキュリティ・ルールを構成する必要があります。セキュリティ・ルールによって次のトラフィックが有効になります:

- Open Network Computing Remote Procedure Call (ONC RPC) rpcbindユーティリティ・プロトコル

- ネットワーク・ファイル・システム(NFS)プロトコル

- ネットワーク・ファイル・システム(MOUNT)プロトコル

- Network Lock Manager (NLM)プロトコル

- LDAPSプロトコル(NFS v.3 Kerberos認証または認可用のLDAPを使用している場合)

- DNSプロトコル(顧客管理DNSを使用している場合)

ファイル・ストレージのセキュリティ・ルールのシナリオ

File Storageの異なるセキュリティ・ルールを必要とする基本的なシナリオはいくつかあります:

マウント・ターゲットとインスタンスに個別のサブネットを使用して、インスタンスに割り当てられるIPアドレスを正確に制御し、マウント・ターゲットのIP要件による干渉や可用性の停止を回避します。

詳細は、マウント・ターゲットのIPアドレス割当てによるインスタンス作成の失敗およびフェイルオーバー中の未割当てIPアドレスの不十分なのトラブルシューティング・トピックを参照してください。

このシナリオでは、ファイル・システムをエクスポートするマウント・ターゲットは、ファイル・システムをマウントするインスタンスとは異なるサブネットにあります。セキュリティ・ルールは、各サブネットのセキュリティ・リスト内のマウント・ターゲットとインスタンスの両方 、または各リソースのネットワーク・セキュリティ・グループ(NSG)で構成する必要があります。

マウント・ターゲットに対して次のセキュリティ・ルールを設定します。イングレス・ルールのソースとして、インスタンスIPアドレスまたはCIDRブロックを指定します:

- ソース・インスタンスCIDRのすべてのソース・ポートから、宛先ポート111、2048、2049および2050のTCPプロトコルへのステートフル・イングレス。

- ソース・インスタンスCIDRのすべてのソース・ポートから宛先ポート111および2048のUDPプロトコルへのステートフル・イングレス。

NFSクライアントを予約ポートに制限することをお薦めします。これを行うには、「ソース・ポート」範囲を1-1023に設定します。ファイル・システムのエクスポート・オプションを設定して、クライアントが特権ソース・ポートから接続することを要求することもできます。詳細は、NFSエクスポートおよびエクスポート・オプションの作業を参照してください。

次に、インスタンスに次のセキュリティ・ルールを設定します。マウント・ターゲットのIPアドレスまたはCIDRブロックをエグレス・ルールの宛先として指定します:

- すべてのソース・ポートから宛先マウント・ターゲットCIDRポート111、2048、2049および2050、TCPプロトコルへのステートフル・エグレス。

- すべてのソース・ポートから宛先マウント・ターゲットCIDRポート111および2048のUDPプロトコルへのステートフル・エグレス。

次の例は、インスタンスおよびマウント・ターゲットのセキュリティ・リスト・ルールに設定されているこのシナリオのルールです。この例では、特定のソースCIDRブロックと宛先CIDRブロックのルールを示します。

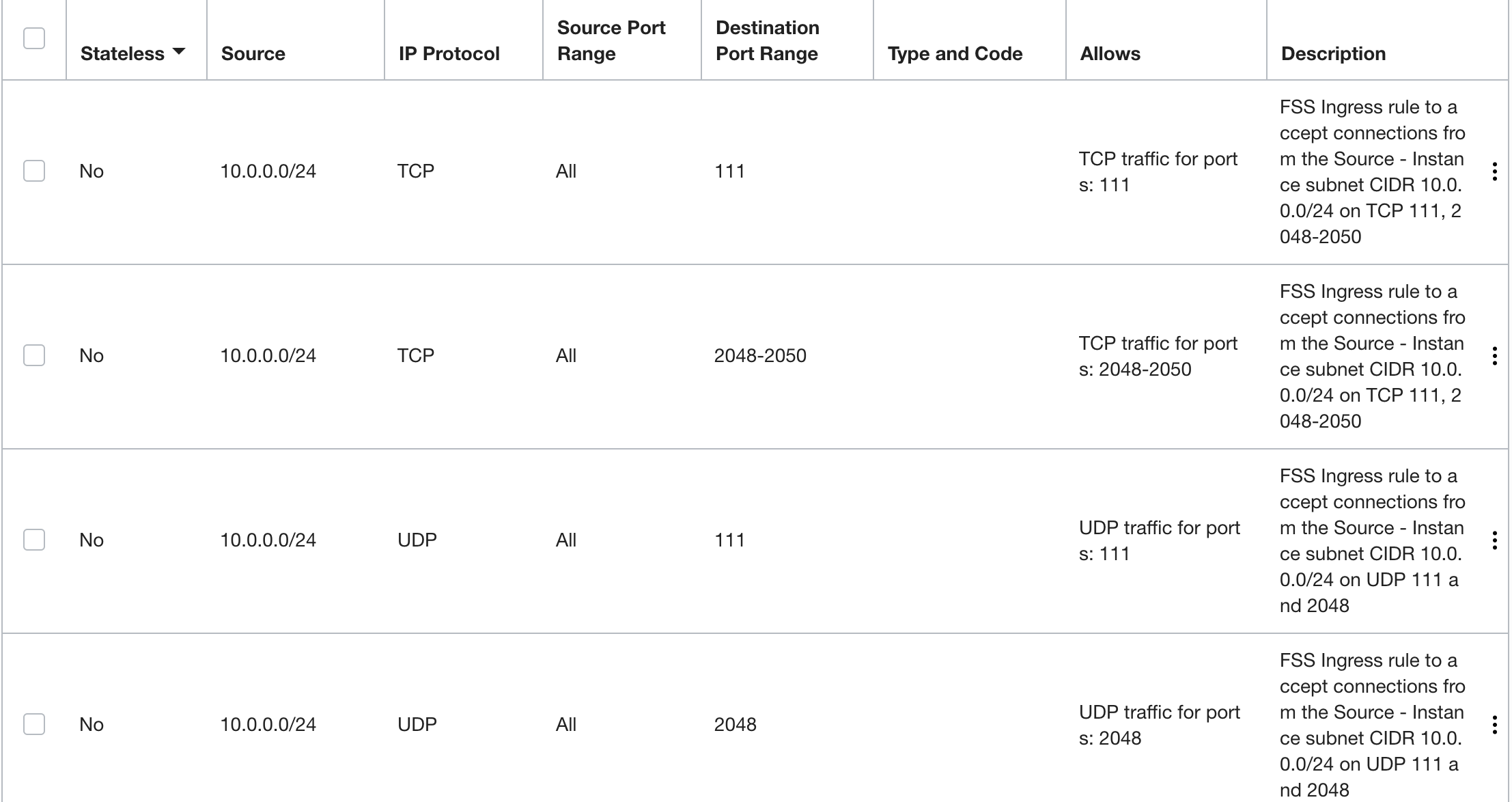

マウント・ターゲットのNSGまたはサブネット・セキュリティ・リストのイングレス・ルール。インスタンス CIDRブロック10.0.0.0/24がソースです:

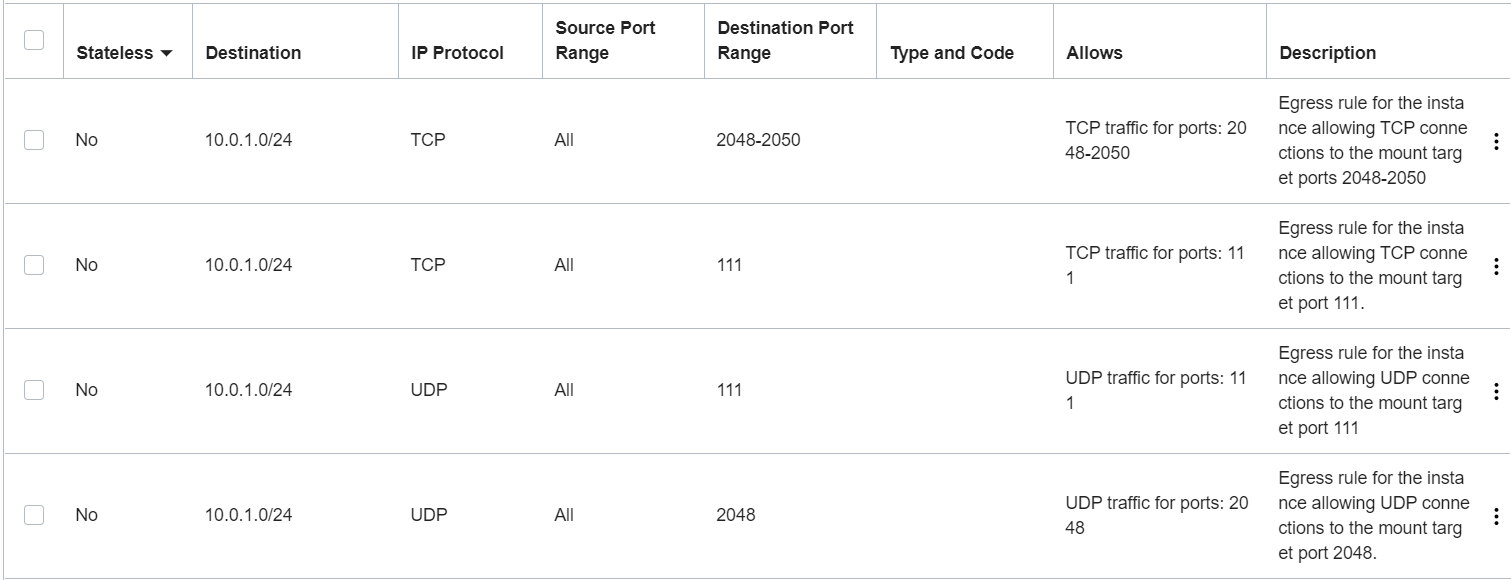

インスタンスのNSGまたはサブネット・セキュリティ・リストのエグレス・ルール。マウント・ターゲット CIDRブロック10.0.1.0/24は、宛先です:

セキュリティ・リストの使用

セキュリティ・リストはサブネットに関連付けられています。セキュリティ・リストを使用してセキュリティ・ルールを設定する場合、マウント・ターゲット・サブネットにマウント・ターゲット・ルールを設定し、インスタンス・サブネットにインスタンス・ルールを設定する必要があります。各サブネットのデフォルトのセキュリティ・リストにルールを追加するか、新しいセキュリティ・リストを作成できます。

ネットワーク・セキュリティ・グループ(NSG)の使用

セキュリティ・ルールを適用する別の方法として、ネットワーク・セキュリティ・グループ(NSG)に設定してから、マウント・ターゲットとインスタンスをNSGに追加します。サブネット内のすべてのVNICに適用されるセキュリティ・リスト・ルールと異なり、NSGは、NSGに追加するリソースVNICにのみ適用されます。

これらの方法および手順の概要やそれらを使用してセキュリティ・ルールを設定する方法については、ファイル・ストレージに対するセキュリティ・ルールを有効にする方法を参照してください。

マウント・ターゲットおよびインスタンスでは、個別のサブネットを使用してインスタンスに割り当てられるIPアドレスを正確に制御し、マウント・ターゲットのIP要件による干渉や可用性の停止を回避することをお薦めします。

詳細は、マウント・ターゲットのIPアドレス割当てによるインスタンス作成の失敗およびフェイルオーバー中の未割当てIPアドレスの不十分なのトラブルシューティング・トピックを参照してください。

このシナリオでは、ファイル・システムをエクスポートするマウント・ターゲットは、ファイル・システムをマウントするインスタンスと同じサブネットにあります。

- ソース・インスタンスCIDRのすべてのソース・ポートから、宛先ポート111、2048、2049および2050のTCPプロトコルへのステートフル・イングレス。

- ソース・インスタンスCIDRのすべてのソース・ポートから宛先ポート111および2048のUDPプロトコルへのステートフル・イングレス。

- すべてのソース・ポートから宛先マウント・ターゲットCIDRポート111、2048、2049および2050、TCPプロトコルへのステートフル・エグレス。

- すべてのソース・ポートから宛先マウント・ターゲットCIDRポート111および2048のUDPプロトコルへのステートフル・エグレス。

NFSクライアントを予約ポートに制限することをお薦めします。これを行うには、「ソース・ポート」範囲を1-1023に設定します。ファイル・システムのエクスポート・オプションを設定して、クライアントが特権ソース・ポートから接続することを要求することもできます。詳細は、NFSエクスポートおよびエクスポート・オプションの作業を参照してください。

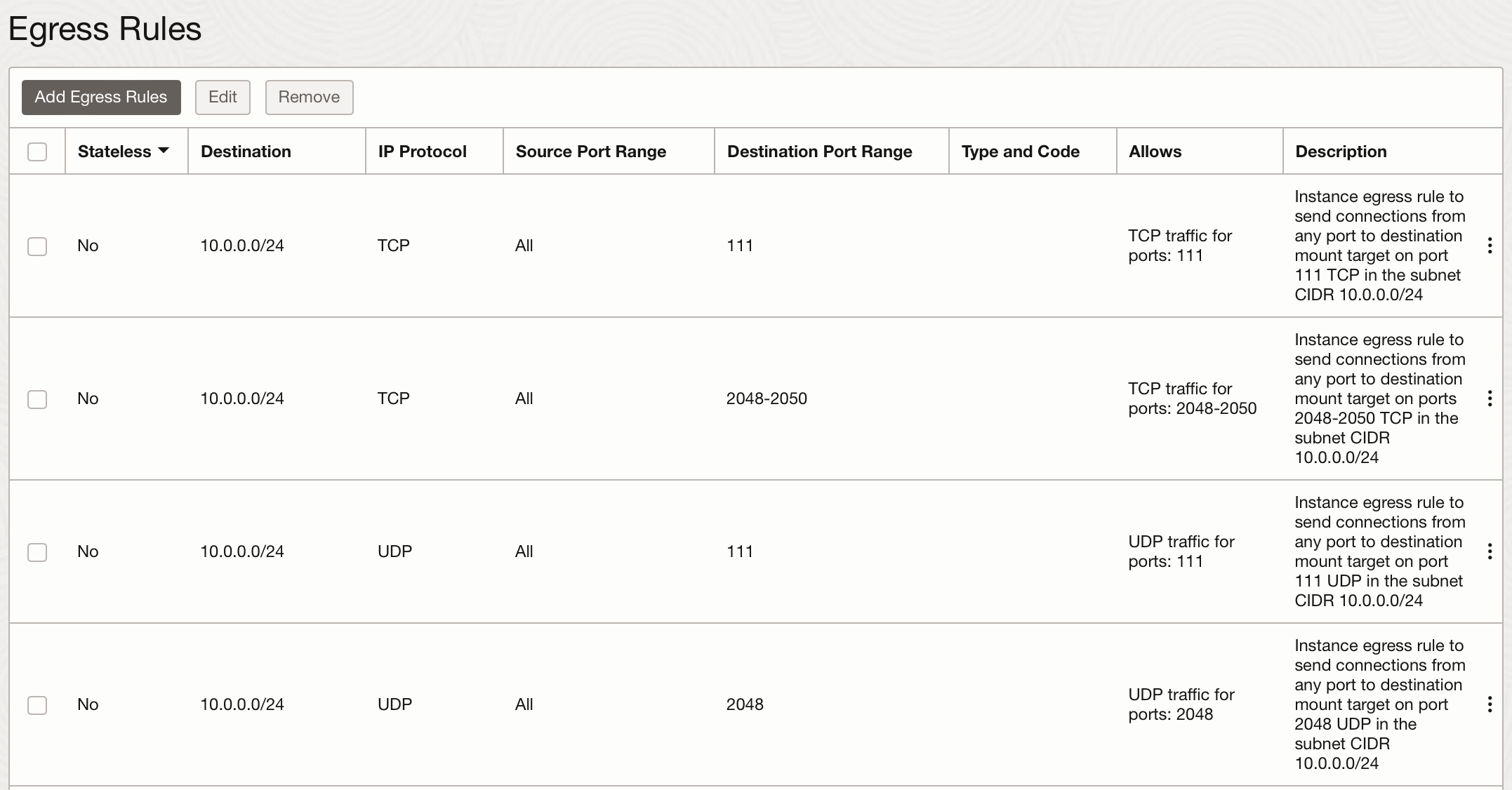

次に、マウント・ターゲットとインスタンスの両方を含む1つのサブネットに設定されるこのシナリオのルールの例を示します。この例では、マウント・ターゲットとインスタンスの両方がCIDRブロック10.0.0.0/24にあります。

セキュリティ・リストの使用

セキュリティ・リストはサブネットに関連付けられています。マウント・ターゲットのサブネットのデフォルトのセキュリティ・リストで必要なセキュリティ・ルールを設定したり、新しいセキュリティ・リストを作成できます。セキュリティ・リスト・ルールは、サブネット内のすべてのリソースに適用されます。

ネットワーク・セキュリティ・グループ(NSG)の使用

セキュリティ・ルールを適用する別の方法として、それらをネットワーク・セキュリティ・グループ(NSG)に設定してから、マウント・ターゲットをNSGに追加する方法もあります。サブネット内のすべてのVNICに適用されるセキュリティ・リスト・ルールと異なり、NSGは、NSGに追加するリソースVNICにのみ適用されます。

これらの方法および手順の概要やそれらを使用してセキュリティ・ルールを設定する方法については、ファイル・ストレージに対するセキュリティ・ルールを有効にする方法を参照してください。

このシナリオでは、転送中暗号化により、TLS v.1.2 (Transport Layer Security)暗号化を使用して、インスタンスとマウントされたファイル・システム間のデータを保護します。詳細は、転送中TLS暗号化の使用を参照してください。

ソースを任意のIPアドレスまたはCIDRブロックに制限できます。

マウント・ターゲットに対して次のセキュリティ・ルールを設定します:

- ソースCIDRのすべてのソース・ポートから宛先ポート2051、TCPプロトコルへのステートフル・イングレス。

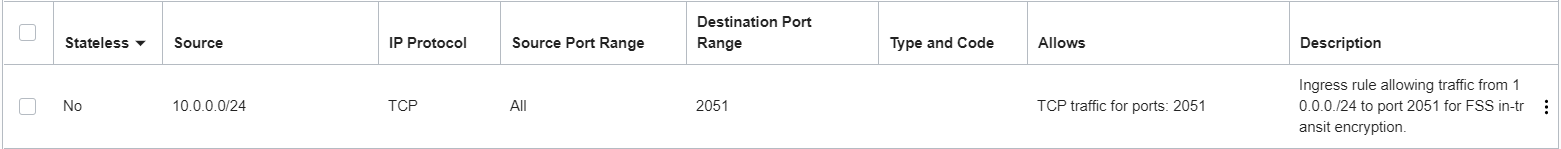

次に、マウント・ターゲットのNSGまたはサブネットのセキュリティ・リストに設定されたこのシナリオのルールの例を示します。この例では、特定のソースCIDRブロック10.0.0.0/24のソースとしてのルールを示します。

セキュリティ・リストの使用

セキュリティ・リストはサブネットに関連付けられています。マウント・ターゲットのサブネットのデフォルトのセキュリティ・リストで必要なセキュリティ・ルールを設定したり、新しいセキュリティ・リストを作成できます。セキュリティ・リスト・ルールは、サブネット内のすべてのリソースに適用されます。

ネットワーク・セキュリティ・グループ(NSG)の使用

セキュリティ・ルールを適用する別の方法として、それらをネットワーク・セキュリティ・グループ(NSG)に設定してから、マウント・ターゲットをNSGに追加する方法もあります。サブネット内のすべてのVNICに適用されるセキュリティ・リスト・ルールと異なり、NSGは、NSGに追加するリソースVNICにのみ適用されます。

これらの方法および手順の概要やそれらを使用してセキュリティ・ルールを設定する方法については、ファイル・ストレージに対するセキュリティ・ルールを有効にする方法を参照してください。

このシナリオでは、マウント・ターゲットとLDAPサーバーのLDAPSポート間のトラフィックが許可されます。

ソースをマウント・ターゲットのIPアドレスに制限し、宛先IPアドレスをLDAPサーバーのサブネットに制限できます。

マウント・ターゲットに対して次のセキュリティ・ルールを設定します:

- TCP ALLポートからLDAPサーバーIP (または対応するCIDR)ポート636へのステートフル・エグレス。ノート

このルールは、LDAPSがデフォルト・ポート636を使用していることを前提としています。LDAPサーバーが別のポートを使用している場合は、この値を変更します。

顧客管理DNSサーバーを使用している場合、マウント・ターゲットには、次のセキュリティ・ルールも必要です:

- TCP ALLポートからDNSサーバーIP (または対応するCIDR)ポート53へのステートフル・エグレス。

- UDP ALLポートからDNSサーバーIP (または対応するCIDR)ポート53へのステートフル・エグレス。

セキュリティ・リストの使用

セキュリティ・リストはサブネットに関連付けられています。マウント・ターゲットのサブネットのデフォルトのセキュリティ・リストで必要なセキュリティ・ルールを設定したり、新しいセキュリティ・リストを作成できます。セキュリティ・リスト・ルールは、サブネット内のすべてのリソースに適用されます。

ネットワーク・セキュリティ・グループ(NSG)の使用

セキュリティ・ルールを適用する別の方法として、それらをネットワーク・セキュリティ・グループ(NSG)に設定してから、マウント・ターゲットをNSGに追加する方法もあります。サブネット内のすべてのVNICに適用されるセキュリティ・リスト・ルールと異なり、NSGは、NSGに追加するリソースVNICにのみ適用されます。

これらの方法および手順の概要やそれらを使用してセキュリティ・ルールを設定する方法については、ファイル・ストレージに対するセキュリティ・ルールを有効にする方法を参照してください。

ファイル・ストレージに対するセキュリティ・ルールを有効にする方法

ネットワーキング・サービスには2つの仮想ファイアウォール機能があり、どちらもセキュリティ・ルールを使用してパケット・レベルでトラフィックを制御します。2つの機能は:

- セキュリティ・リスト: ネットワーキング・サービスの元の仮想ファイアウォール機能です。VCNを作成すると、デフォルトのセキュリティ・リストも作成されます。マウント・ターゲットを含むサブネットのセキュリティ・リストに必須ルールを追加します。(シナリオA: 異なるサブネットのマウント・ターゲットおよびインスタンス(推奨)を設定する場合)詳細は、セキュリティ・リストでの必須ルールの設定を参照してください。

- ネットワーク・セキュリティ・グループ(NSG): 異なるセキュリティ体制を持つアプリケーション・コンポーネント用に設計された後続の機能。必須ルールを含むNSGを作成してから、マウント・ターゲットをNSGに追加します。また、必須ルールを既存のNSGに追加し、マウント・ターゲットをNSGに追加することもできます。各マウント・ターゲットは、最大5つのNSGに属することができます。(シナリオA: 異なるサブネットのマウント・ターゲットおよびインスタンス(推奨)を設定する場合)は、マウント・ターゲットおよびインスタンスの両方を必要なセキュリティ・ルールを含むNSGに追加する必要があります。)詳細は、ネットワーク・セキュリティ・グループ(NSG)での必須ルールの設定を参照してください。

セキュリティ・リストのみ、ネットワーク・セキュリティ・グループのみ、またはその両方を使用できます。これは、セキュリティのニーズによって異なります。

セキュリティ・リストとネットワーク・セキュリティ・グループの両方を使用する場合、特定のマウント・ターゲットのVNICに適用されるルールのセットは、次の項目の組合せです:

- VNICのサブネットに関連付けられているセキュリティ・リスト内のセキュリティ・ルール

- VNICが存在するすべてのNSGのセキュリティ・ルール

ファイル・ストレージに必要なプロトコルのポートが、適用されているルールで正しく構成されていれば、マウント・ターゲットのVNICにセキュリティ・ルールを適用するために使用する方法は問題ではありません。

これらの機能がネットワークでどのように相互作用するかの詳細、例およびシナリオは、セキュリティ・ルール、セキュリティ・リストおよびネットワーク・セキュリティ・グループを参照してください。ネットワーキングの概要には、ネットワーキングに関する一般的な情報が記載されています。セキュリティ・ルールがファイル・ストレージ内で他のタイプ・セキュリティとともにどのように機能するかについては、ファイル・ストレージ・セキュリティについてを参照してください。

必要なIAMサービス・ポリシー

Oracle Cloud Infrastructureを使用するには、管理者が、テナンシ管理者がポリシーでセキュリティ・アクセス権を付与したグループのメンバーである必要があります。コンソールまたは(SDK、CLIまたはその他のツールを使用した) REST APIのどれを使用しているかにかかわらず、このアクセス権が必要です。権限がない、または認可されていないというメッセージが表示された場合は、テナンシ管理者に、どのタイプのアクセス権があり、どのコンパートメントでアクセスが作業する必要があるかを管理者に確認してください。

管理者の場合: ネットワーク管理者によるクラウド・ネットワークの管理のポリシーでは、セキュリティ・リストおよびNSGを含むすべてのネットワーキング・コンポーネントの管理を対象としています。詳細は、ポリシー・リファレンスを参照してください。

ポリシーを初めて使用する場合は、アイデンティティ・ドメインの管理および共通ポリシーを参照してください。

コンソールの使用

セキュリティ・リストでの必須ルールの設定

必須ルールは、サブネットに関連付けられている既存のセキュリティ・リスト(VCNとともに作成されるデフォルトのセキュリティ・リストなど)に追加できます。詳細は、セキュリティ・リストの作成を参照してください。

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

-

「スコープ」セクションで、サブネットが存在するVCNが含まれるコンパートメントを選択します。

- VCN名をクリックします。

- クラウド・ネットワークの詳細ページの「リソース」で、「セキュリティ・リスト」をクリックします。

- サブネットによって使用されるセキュリティ・リスト名をクリックします。

- 「リソース」で、「イングレス・ルール」をクリックします。

-

「イングレス・ルールの追加」をクリックします。

- チェック・ボックスを選択解除したままにして、ステートフル・ルールであることを指定します。(ステートフル・ルールおよびステートレス・ルールの詳細は、ステートフル・ルールとステートレス・ルールを参照してください)。デフォルトでは、特に指定しないかぎりルールはステートフルです。

- クラウド・ネットワークのサブネットからのトラフィックを許可するには、「ソース・タイプ」をクリックし、「CIDR」を選択してから、サブネットのCIDRブロックを入力します。たとえば、

10.0.0.0/24です。 - 「IPプロトコル」をクリックして、プロトコルを選択します。たとえば、TCPです。

-

「ソース・ポート範囲」で、トラフィックを許可するポートの範囲を指定します。または、デフォルトの「すべて」を受け入れて、任意のソース・ポートからのトラフィックを許可します。

- 「宛先ポート範囲」をクリックし、個々のポートまたはポート範囲を入力します。たとえば、2048-2050です。

- 「+ 追加のイングレス・ルール」をクリックして、イングレス・ルールをさらに作成します。

- 完了したら、「イングレス・ルールの追加」をクリックします。

- 次に、エグレス・ルールを作成します。「リソース」で、「エグレス・ルール」をクリックします。

-

「エグレス・ルールの追加」をクリックします。

- チェック・ボックスを選択解除したままにして、ステートフル・ルールであることを指定します。

- 「宛先タイプ」をクリックし、「CIDR」を選択してから、サブネットのCIDRブロックを入力します。たとえば、

10.0.0.0/24です。 - 「IPプロトコル」をクリックして、プロトコルを選択します。たとえば、TCPです。

-

「ソース・ポート範囲」で、個別のポートまたはポート範囲を入力します。たとえば、2048-2050です。

- 「宛先ポート範囲」で、デフォルトの「すべて」を受け入れると、任意の宛先ポートへのトラフィックが許可されます。

- 「+ 追加のエグレス・ルール」をクリックして、エグレス・ルールをさらに作成します。

- 完了したら、「エグレス・ルールの追加」をクリックします。

ネットワーク・セキュリティ・グループ(NSG)での必須ルールの設定

ファイル・ストレージで機能するNSGを設定するための一般的なプロセスは次のとおりです:

- 必須セキュリティ・ルールでNSGを作成します。(または、これらを既存のNSGに追加できます。)

- マウント・ターゲット(具体的にマウント・ターゲットのVNIC)をNSGに追加します。マウント・ターゲットを作成するときにこれを行うことも、マウント・ターゲットを更新して必須セキュリティ・ルールが含まれる1つ以上のNSGに追加することもできます。

- シナリオA: 異なるサブネットのマウント・ターゲットおよびインスタンス(推奨)を設定する場合、マウント・ターゲットおよびインスタンスの両方を必要なセキュリティ・ルールを含むNSGに追加する必要があります。

前提条件: セキュリティ・ルールの一部について理解します。

- ナビゲーション・メニューを開き、「ネットワーキング」、「仮想クラウド・ネットワーク」の順に選択します。

- 関心のあるVCNをクリックします。

- 「リソース」で、「ネットワーク・セキュリティ・グループ」をクリックします。

- 「ネットワーク・セキュリティ・グループの作成」をクリックします。

-

次を入力します:

- 名前: ネットワーク・セキュリティ・グループのわかりやすい名前。名前は一意である必要はなく、後で変更できます。機密情報の入力は避けてください。

- コンパートメントで作成: 現在作業しているコンパートメントと異なっている場合、ネットワーク・セキュリティ・グループを作成するコンパートメント。

- タグ付けオプションの表示: リソースの作成権限がある場合、フリーフォーム・タグをそのリソースに適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか、管理者に問い合せてください。タグは後で適用できます。

-

「次」をクリックします。

-

イングレス・ルールを入力します。

- チェック・ボックスを選択解除したままにして、ステートフル・ルールであることを指定します。(ステートフル・ルールおよびステートレス・ルールの詳細は、ステートフル・ルールとステートレス・ルールを参照してください)。デフォルトでは、特に指定しないかぎりルールはステートフルです。

- 「方向」で、「イングレス」を選択します。

- クラウド・ネットワークのサブネットからのトラフィックを許可するには、「ソース・タイプ」をクリックし、「CIDR」を選択してから、サブネットのCIDRブロックを入力します。たとえば、

10.0.0.0/24です。 - 「IPプロトコル」をクリックして、プロトコルを選択します。たとえば、TCPです。

-

「ソース・ポート範囲」で、トラフィックを許可するポートの範囲を指定します。または、デフォルトの「すべて」を受け入れて、任意のソース・ポートからのトラフィックを許可します。

- 「宛先ポート範囲」をクリックし、個々のポートまたはポート範囲を入力します。たとえば、2048-2050です。

- 「+ 別のルール」をクリックして、さらにイングレス・ルールを作成します。

-

エグレス・ルールを入力します。

- チェック・ボックスを選択解除したままにして、ステートフル・ルールであることを指定します。

- 「方向」で、「エグレス」を選択します。

- 「宛先タイプ」をクリックし、「CIDR」を選択してから、サブネットのCIDRブロックを入力します。たとえば、

10.0.0.0/24です。 - 「IPプロトコル」をクリックして、プロトコルを選択します。たとえば、TCPです。

-

「ソース・ポート範囲」で、個別のポートまたはポート範囲を入力します。たとえば、2048-2050です。

- 「宛先ポート範囲」で、デフォルトの「すべて」を受け入れると、任意の宛先ポートへのトラフィックが許可されます。

- 「+ 別のルール」をクリックして、さらにエグレス・ルールを作成します。

- 終了したら、「作成」をクリックします。

- マウント・ターゲットをファイル・システムとともに作成する場合: ファイル・システムの作成を参照してください。

- マウント・ターゲットのみを作成する場合: マウント・ターゲットの作成を参照してください。

-

既存のマウント・ターゲットの場合:

- ナビゲーション・メニューを開き、「ストレージ」を選択します。「ファイル・ストレージ」で、「マウント・ターゲット」を選択します。

-

「リスト・スコープ」セクションで、コンパートメントを選択します。

-

目的のマウント・ターゲットの検索、をクリックして、「マウント・ターゲットの詳細の表示」をクリックします。

-

「マウント・ターゲット情報」タブで、「ネットワーク・セキュリティ・グループ」の横の「編集」リンクをクリックします。

- リストから「コンパートメント」と「NSG」を選択します。

- 「保存」をクリックします。

NSGへのインスタンスの追加方法の手順は、NSGに対するリソースの追加または削除を参照してください。