Azure Key Vaultでのマスター暗号化キーの管理

Autonomous AI Databaseは、Azure Key Vaultに存在する顧客管理Transparent Data Encryption (TDE)キーをサポートしています。

- Azure Key Vaultで顧客管理暗号化キーを使用するための前提条件

Azure Key Vaultに存在するAutonomous AI Databaseで顧客管理マスター暗号化キーを使用する前提条件ステップについて説明します。 - Azure Key Vaultを使用したAutonomous Databaseでの顧客管理暗号化キーの使用

Azure Key Vaultに存在する顧客管理マスター暗号化キーを使用して自律型AIデータベースを暗号化するステップを示します。

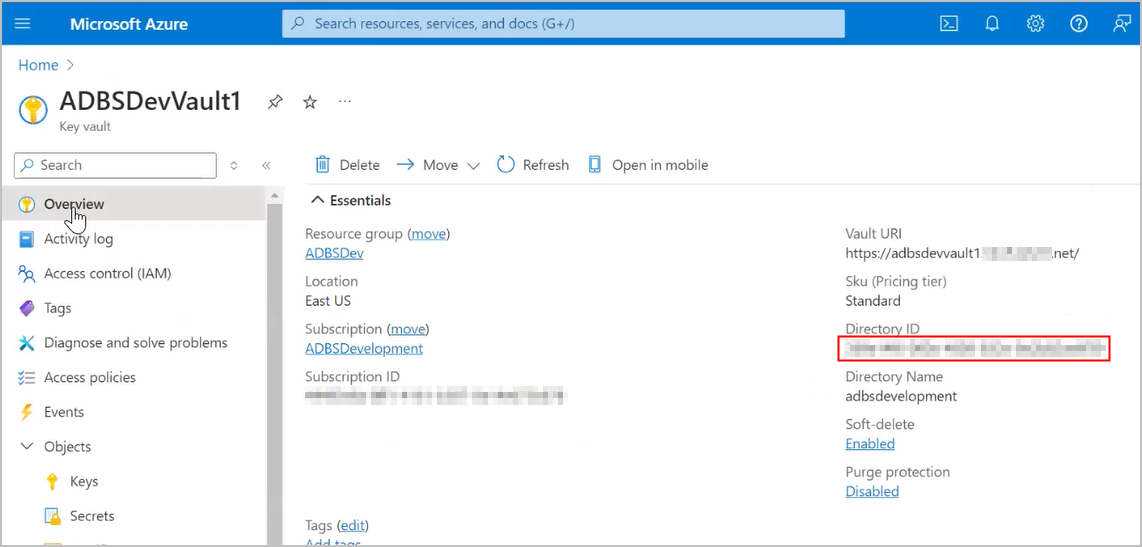

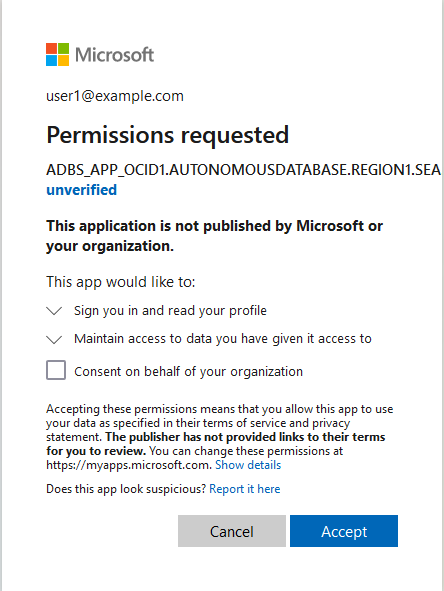

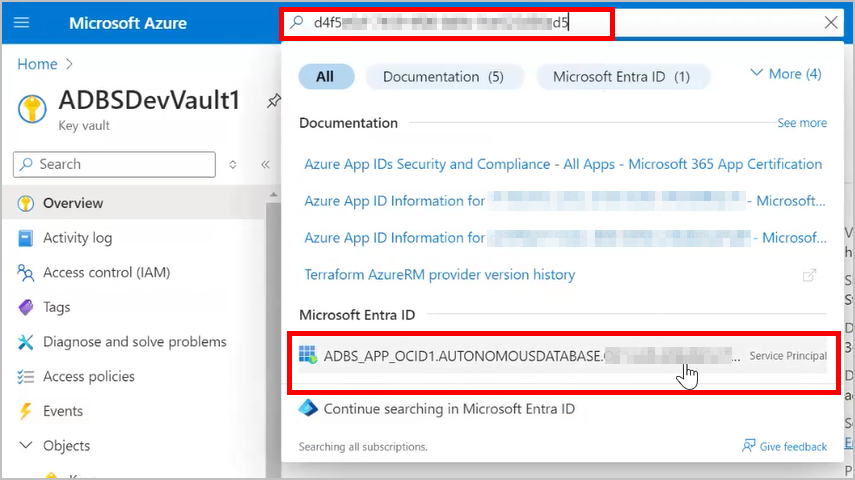

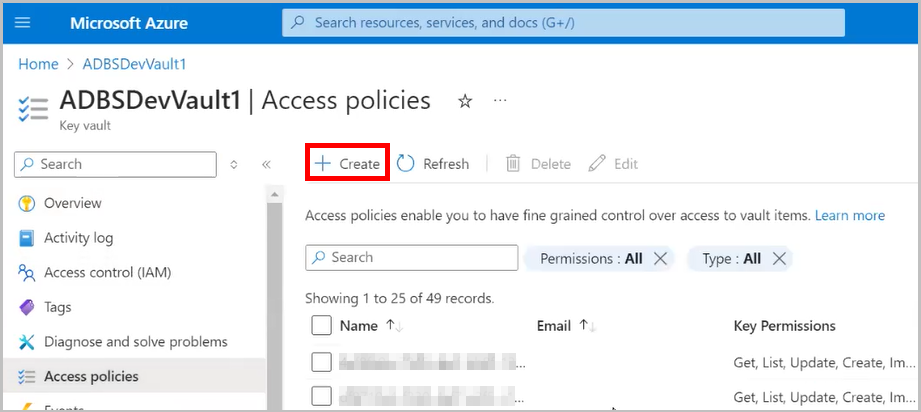

Azure Key Vaultで顧客管理暗号化キーを使用するための前提条件

Azure Key Vaultに存在するAutonomous AI Databaseで顧客管理のマスター暗号化キーを使用するための前提条件ステップについて説明します。

制限事項:

- Azure Key Vaultは商用リージョンでのみサポートされています。

- Azure Key Vaultは、クロスリージョンAutonomous Data Guardスタンバイではサポートされていません。

-

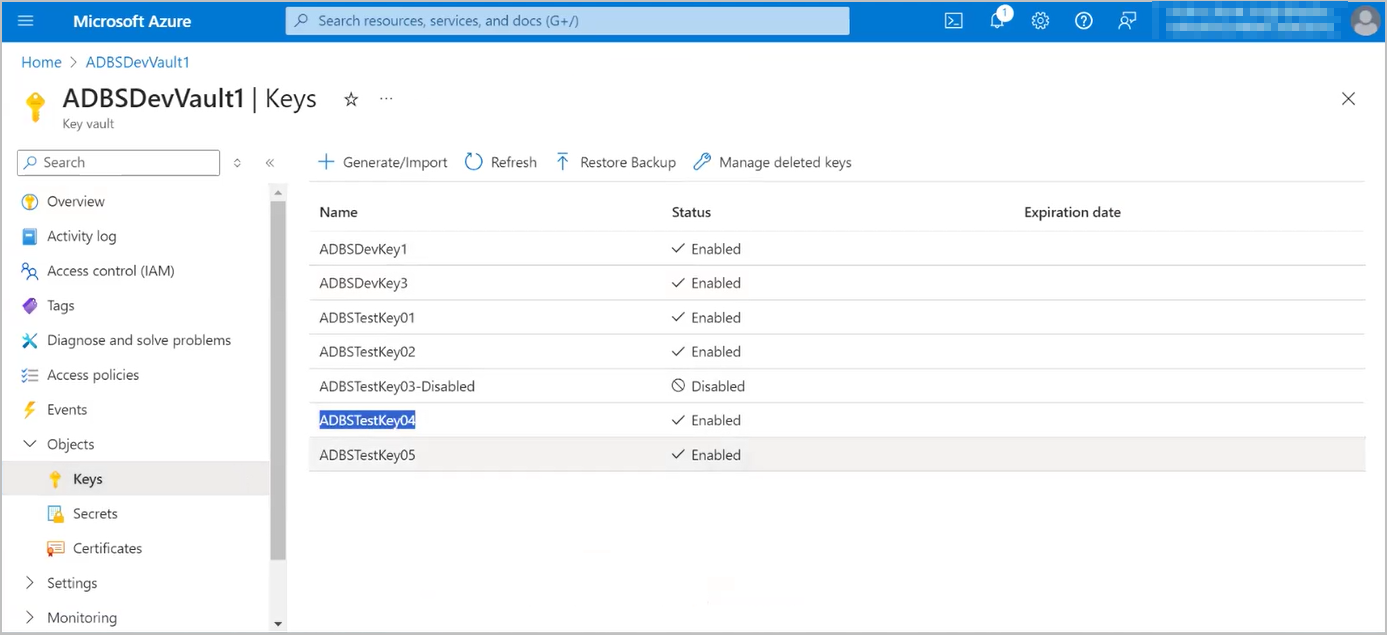

サポートされているキー・シェイプとサイズは次のとおりです。

- RSA 2048、3072および4096

- EC-P256、EC-P256K、EC-P384、EC-P521

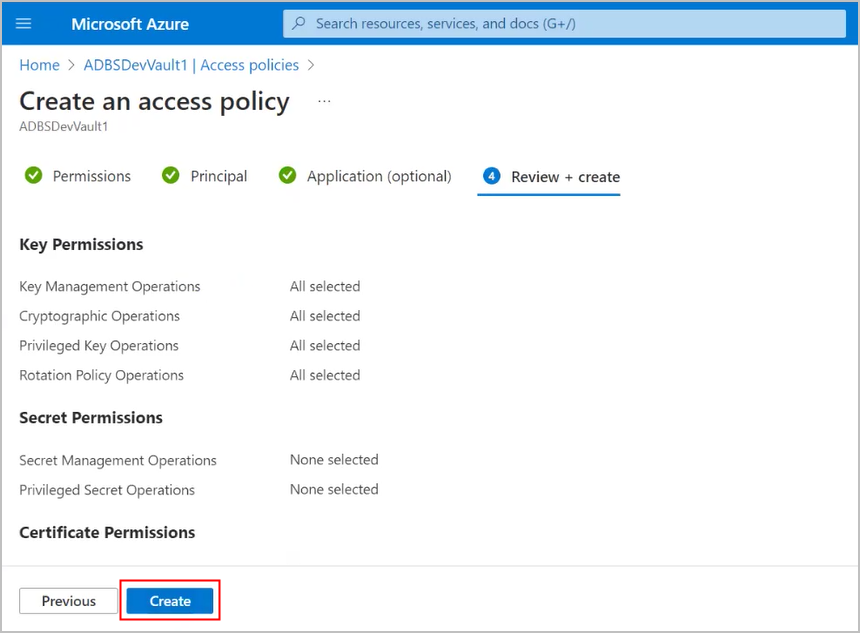

これらのステップに従います。

Azure Key VaultでのAutonomous Databaseでの顧客管理暗号化キーの使用

Azure Key Vaultに存在する顧客管理マスター暗号化キーを使用してAutonomous AI Databaseを暗号化するステップを示します。

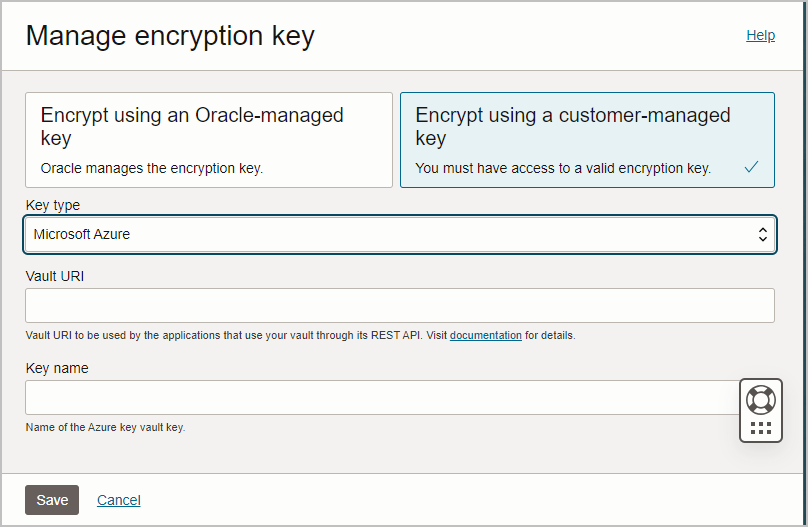

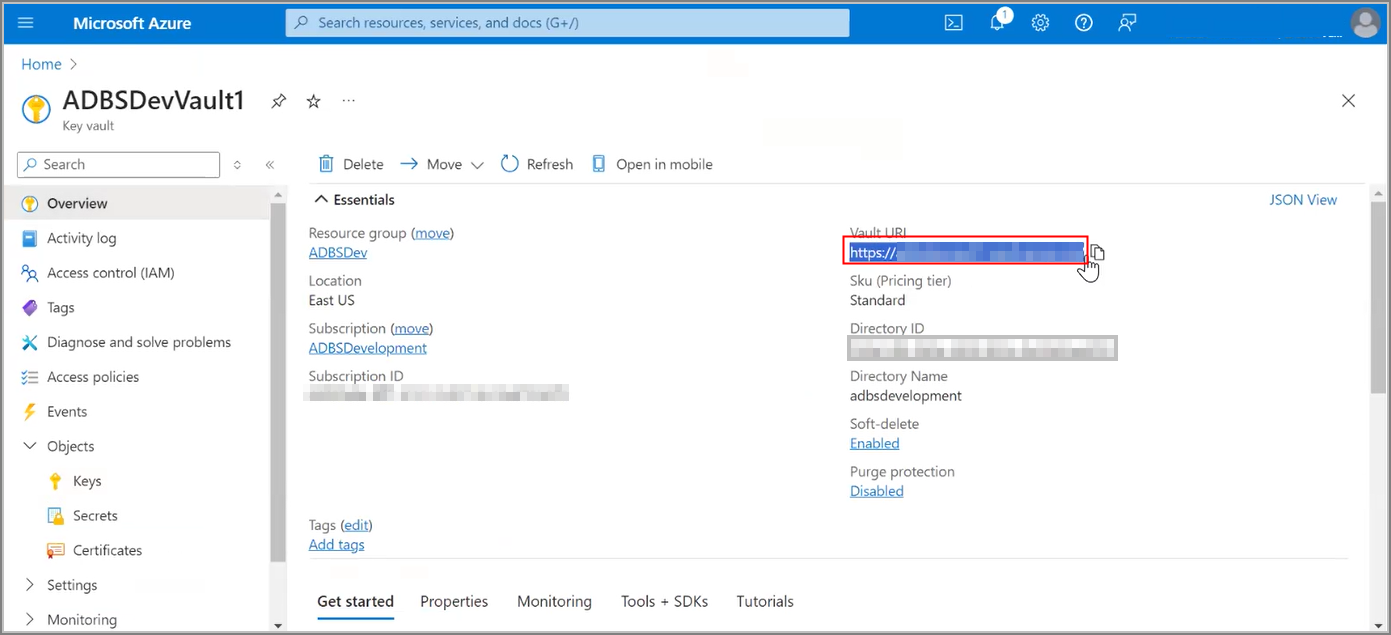

これらのステップに従います。

「ライフサイクルの状態」が「更新中」に変更されます。リクエストが完了すると、「ライフサイクルの状態」に「使用可能」と表示されます。

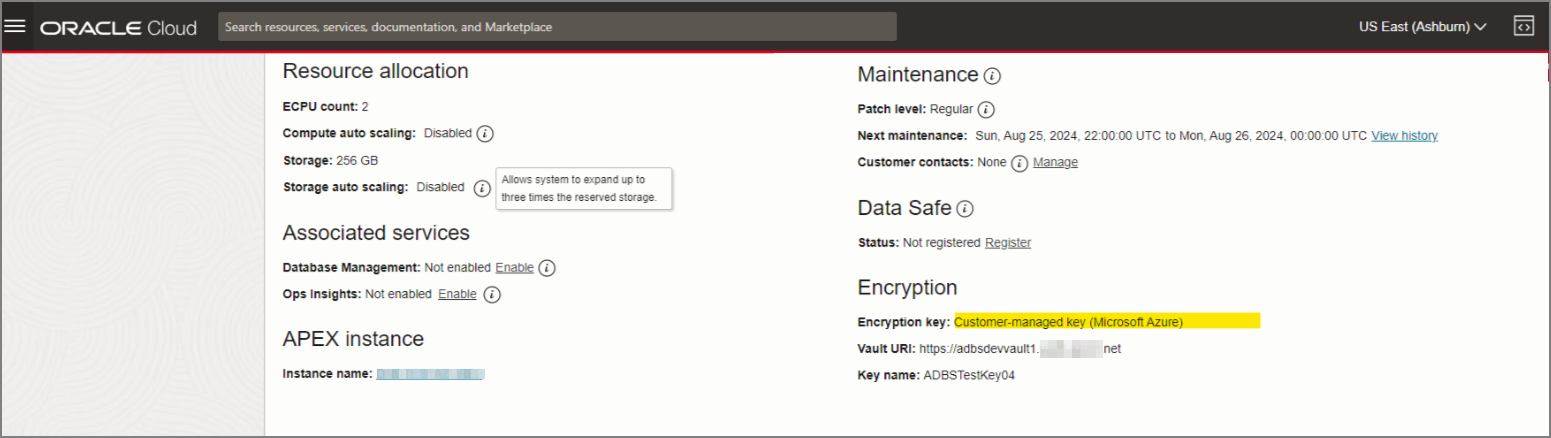

リクエストが完了すると、Oracle Cloud Infrastructure Consoleで、キー情報が「暗号化」という見出しの下にある「Autonomous Database情報」ページに表示されます。この領域には、「暗号化キー」が「顧客管理キー(Microsoft Azure)」で、「Vault URI」および「キー名」が表示されます。

詳細は、自律型AIデータベースでの顧客管理キーの使用に関するノートを参照してください。