DBMS_CLOUD URI形式

DBMS_CLOUDでの操作におけるソース・ファイルURIの形式について説明します。この形式は、使用しているオブジェクト・ストレージ・サービスによって異なります。

DBMS_CLOUDでは、セキュアな通信は保証され、URIの指定にはHTTPS (URIの接頭辞がhttps://)を使用する必要があります。

- Oracle Cloud Infrastructure Object StorageのネイティブURI形式

- Oracle Cloud Infrastructure Object Storage SwiftのURI形式

- 事前認証済リクエストのURLを使用したOracle Cloud Infrastructure Object Storage URIの形式

- パブリックURLを使用したURI形式

- Oracle Cloud Infrastructure Object Storage ClassicのURIフォーマット

- Oracle Cloud Infrastructure (OCI) URLの置換変数

DBMS_CLOUDプロシージャおよびファンクションのobject_uriパラメータにURIを指定する場合は、Oracle Cloud Infrastructure (OCI) URLに事前定義された置換変数を指定できます。 - Amazon S3のURI形式

- Azure Blob StorageまたはAzure Data Lake Storage URI形式

- Amazon S3互換のURI形式

- GitHub RAW URL形式

DBMS_CLOUDでは、GitHubリポジトリからデータにアクセスするためのGitHub RAW URLがサポートされています。 - 追加の顧客管理URI形式

事前構成済で認識されたURIsとその完全修飾ドメイン名(FQDNs)に加えて、DBMS_CLOUDは、顧客管理エンドポイントURIsの適切な認証スキームを決定できません。このような場合、DBMS_CLOUDは、適切なURIスキームを使用して、顧客管理エンドポイントの認証スキームを識別します。

親トピック: DBMS_CLOUDパッケージ

Oracle Cloud Infrastructure Object StorageのネイティブURI形式

ソース・ファイルがOracle Cloud Infrastructure Object Storageの商用レルム(OC1)に存在する場合は、オブジェクト・ストレージ専用エンドポイントを使用する次のURI形式を使用することをお薦めします。詳細は、オブジェクト・ストレージ専用エンドポイントを参照してください。

https://namespace-string.objectstorage.region.oci.customer-oci.com/n/namespace-string/b/bucketname/o/filenameOCIオブジェクト・ストア専用エンドポイントURLは、商用レルム(OC1)でのみサポートされています。

ソース・ファイルがOracle Cloud Infrastructure Object Storageに存在し、商用レルム(OC1)に存在しない場合は、次の形式を使用する必要があります。

https://objectstorage.region.oraclecloud.com/n/namespace-string/b/bucket/o/filenameたとえば、商用レルム(OC1)のPhoenixデータ・センターのbucketnameバケット内のファイルchannels.txtのネイティブURIは、次のとおりです:

https://namespace.objectstorage.region.oci.customer-oci.com/n/namespace/b/bucketname/o/channels.txtこの例では、namespace-stringはOracle Cloud Infrastructureオブジェクト・ストレージ・ネームスペースで、bucketnameはバケット名です。詳細は、オブジェクト・ストレージ・ネームスペースの理解を参照してください。

DBMS_CLOUDパッケージ・サブルーチンのサポートされているプレースホルダのリストを示します。

-

my$home_region: Oracle Cloud Infrastructure (OCI)テナンシのホーム・リージョンを指定します。my$home_region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$region: 自律型AIデータベースのOracle Cloud Infrastructure (OCI)リージョンを指定します。my$region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$cloud_domain: Oracle Cloud Infrastructure (OCI)のOracle Cloud Infrastructure (OCI)ドメイン名を指定します。my$cloud_domain置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$namespace: Oracle Cloud Infrastructure (OCI)オブジェクト・ストレージ・ネームスペースを指定します。my$namespace置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$compartment: コンパートメントのOCIDを指定します。my$compartment置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$tenancy: テナンシのOCIDを指定します。my$tenancy置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

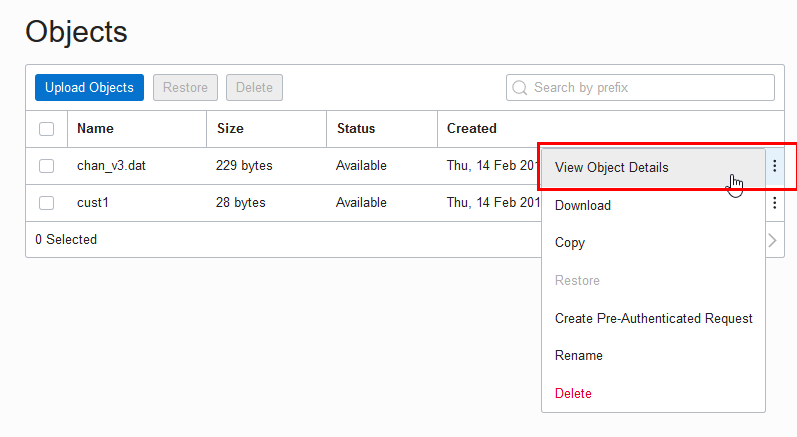

object_uri => 'https://objectstorage.my$region.my$cloud_domain/n/my$namespace/b/bucket_name/o/file_name'URIは、オブジェクト·ストアの右側の省略記号メニューにあるOracle Cloud Infrastructure Object Storageの「オブジェクトの詳細」から確認できます:

- Oracle Cloudの横にある

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

- Oracle Cloud Infrastructureの左側のナビゲーション・メニューから、「コア・インフラストラクチャ」をクリックします。「オブジェクト・ストレージ」で、「オブジェクト・ストレージ」をクリックします。

- 「リスト範囲」で、「コンパートメント」を選択します。

- 「名前」列からバケットを選択します。

- 「オブジェクト」エリアで、「オブジェクト詳細の表示」をクリックします。

- 「オブジェクトの詳細」ページで、「URLパス(URI)」フィールドに、オブジェクトにアクセスするためのURIが表示されます。

ソース・ファイルは、オブジェクト・ストレージ層バケットに格納されている必要があります。Autonomous AI Databaseは、アーカイブ・ストレージ層のバケットをサポートしていません。詳細については、オブジェクト・ストレージの概要を参照してください。

親トピック: DBMS_CLOUD URI形式

Oracle Cloud Infrastructure Object Storage SwiftのURI形式

ソース・ファイルがOracle Cloud Infrastructure Object Storageの商用レルム(OC1)に存在する場合は、オブジェクト・ストレージ専用エンドポイントを使用する次のURI形式を使用することをお薦めします。詳細は、オブジェクト・ストレージ専用エンドポイントを参照してください。

https://namespace-string.swiftobjectstorage.region.oci.customer-oci.com/v1/namespace-string/bucket/filenameOCIオブジェクト・ストア専用エンドポイントURLは、商用レルム(OC1)でのみサポートされています。

ソース・ファイルがOracle Cloud Infrastructure Object Storageに存在し、商用レルム(OC1)に存在しない場合は、次の形式を使用する必要があります。

https://swiftobjectstorage.region.oraclecloud.com/v1/namespace-string/bucket/filenameたとえば、Phoenixデータ・センターのbucketnameバケット内のファイルchannels.txtのSwift URIは、次のとおりです。商用レルム(OC1)

https://namespace-string.swiftobjectstorage.us-phoenix-1.oci.customer-oci.com/v1/namespace-string/bucketname/channels.txtこの例では、namespace-stringはOracle Cloud Infrastructureオブジェクト・ストレージ・ネームスペースで、bucketnameはバケット名です。詳細は、オブジェクト・ストレージ・ネームスペースの理解を参照してください。

ソース・ファイルは、オブジェクト・ストレージ層バケットに格納されている必要があります。Autonomous AI Databaseでは、アーカイブ・ストレージ層のバケットはサポートされていません。詳細については、オブジェクト・ストレージの概要を参照してください。

-

my$home_region: Oracle Cloud Infrastructure (OCI)テナンシのホーム・リージョンを指定します。my$home_region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$region: 自律型AIデータベースのOracle Cloud Infrastructure (OCI)リージョンを指定します。my$region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$cloud_domain: Oracle Cloud Infrastructure (OCI)のOracle Cloud Infrastructure (OCI)ドメイン名を指定します。my$cloud_domain置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$namespace: Oracle Cloud Infrastructure (OCI)オブジェクト・ストレージ・ネームスペースを指定します。my$namespace置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$compartment: コンパートメントのOCIDを指定します。my$compartment置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$tenancy: テナンシのOCIDを指定します。my$tenancy置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

親トピック: DBMS_CLOUD URI形式

事前認証済リクエストのURLを使用したOracle Cloud Infrastructure Object StorageのURI形式

ソース・ファイルがOracle Cloud Infrastructure Object Storageにある場合は、Oracle Cloud Infrastructureの事前認証済URIを使用することができます。事前認証済リクエストを作成すると、一意のURLが生成されます。この一意のURLを組織内のユーザー、パートナまたはサード・パーティに提供して、事前認証済リクエストで識別されたオブジェクト・ストレージ・リソース・ターゲットにアクセスできるようにします。

事前認証済アクセスのビジネス要件およびセキュリティへの影響は慎重に評価してください。事前認証済リクエストURLを作成する場合は、有効期限とアクセス・タイプをメモして、それらが使用に適していることを確認します。

事前認証済リクエストURLによって、リクエストで識別されたターゲットへのURLアクセス権を持つすべてのユーザーに、リクエストでアクティブであるかぎり付与されます。事前認証済アクセスの操作上のニーズを考慮することに加えて、その配布を管理することも同様に重要です。

ソース・ファイルがOracle Cloud Infrastructure Object Storageの商用レルム(OC1)に存在する場合は、オブジェクト・ストレージ専用エンドポイントを使用する次のURI形式を使用することをお薦めします。詳細は、オブジェクト・ストレージ専用エンドポイントを参照してください。

https://namespace-string.objectstorage.region.oci.customer-oci.com/p/encrypted_string/n/namespace-string/b/bucket/o/filename

OCIオブジェクト・ストア専用エンドポイントURLは、商用レルム(OC1)でのみサポートされています。

ソース・ファイルがOracle Cloud Infrastructure Object Storageに存在し、商用レルム(OC1)に存在しない場合は、次の形式を使用する必要があります。

https://objectstorage.region.oraclecloud.com.com/p/encrypted_string/n/namespace-string/b/bucket/o/filename

たとえば、商用レルム(OC1)内のPhoenixデータ・センターのbucketnameバケット内のファイルchannels.txtの事前認証済URIの例は次のようになっています。

https://namespace-string.objectstorage.us-phoenix-1.oci.customer-oci.com/p/2xN-uDtWJNsiD910UCYGue/n/namespace-string/b/bucketname/o/channels.txt

この例では、namespace-stringはOracle Cloud Infrastructureオブジェクト・ストレージ・ネームスペースで、bucketnameはバケット名です。詳細は、オブジェクト・ストレージ・ネームスペースの理解を参照してください。

事前認証済URLは、資格証明を作成する必要なく、Oracle Cloud Infrastructureオブジェクト・ストア内のファイルにアクセスするためのURLを取得する任意のDBMS_CLOUDプロシージャで使用できます。credential_nameパラメータをNULLとして指定するか、credential_nameパラメータを指定しないようにする必要があります。

たとえば:

BEGIN

DBMS_CLOUD.COPY_DATA(

table_name =>'CHANNELS',

file_uri_list =>'https://objectstorage.us-phoenix-1.oraclecloud.com/p/unique-pre-authenticated-string/n/namespace-string/b/bucketname/o/channels.txt',

format => json_object('delimiter' value ',') );

END;

/混合URLのリストが有効です。認証を必要とするURLと認証を必要とするURLの両方がURLリストに含まれている場合、

DBMS_CLOUDは、指定されたcredential_nameを使用して、認証を必要とするURLにアクセスし、事前認可済URLについては、指定されたcredential_nameが無視されます。

詳細は、「事前認証済リクエストの使用」を参照してください。

DBMS_CLOUDパッケージ・サブルーチンのサポートされているプレースホルダのリストを示します。

-

my$home_region: Oracle Cloud Infrastructure (OCI)テナンシのホーム・リージョンを指定します。my$home_region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$region: 自律型AIデータベースのOracle Cloud Infrastructure (OCI)リージョンを指定します。my$region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$cloud_domain: Oracle Cloud Infrastructure (OCI)のOracle Cloud Infrastructure (OCI)ドメイン名を指定します。my$cloud_domain置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$namespace: Oracle Cloud Infrastructure (OCI)オブジェクト・ストレージ・ネームスペースを指定します。my$namespace置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$compartment: コンパートメントのOCIDを指定します。my$compartment置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$tenancy: テナンシのOCIDを指定します。my$tenancy置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

object_uri => 'https://objectstorage.my$region.my$cloud_domain/n/my$namespace/b/bucket_name/o/file_name'親トピック: DBMS_CLOUD URI形式

パブリックURLを使用したURI形式

パブリックURLを提供するオブジェクト・ストア上にソース・ファイルが存在する場合は、DBMS_CLOUDプロシージャでパブリックURLを使用できます。パブリックとは、オブジェクト・ストレージ・サービスが、オブジェクト・ストア・ファイルへの匿名の未認証アクセスをサポートすることを意味します。サポートされているオブジェクト・ストアでオブジェクトをパブリックにする方法の詳細は、Cloud Object Storageサービスを参照してください。

パブリックURLの使用に関するビジネス要件およびセキュリティへの影響は慎重に評価してください。パブリックURLを使用する場合、ファイル・コンテンツが認証されないため、これが使用に適していることを確認してください。

パブリックURLは、資格証明を作成する必要なく、オブジェクト・ストア内のファイルにアクセスするためのURLを取得する任意のDBMS_CLOUDプロシージャで使用できます。credential_nameパラメータをNULLとして指定するか、credential_nameパラメータを指定しないようにする必要があります。

たとえば、次の例では、credential_nameなしでDBMS_CLOUD.COPY_DATAを使用しています。

BEGIN

DBMS_CLOUD.COPY_DATA(

table_name =>'CHANNELS',

file_uri_list =>'https://objectstorage.us-ashburn-1.oraclecloud.com/n/namespace-string/b/bucketname/o/chan_v3.dat',

format => json_object('delimiter' value ',') );

END;

/この例では、namespace-stringはOracle Cloud Infrastructureオブジェクト・ストレージ・ネームスペースで、bucketnameはバケット名です。詳細は、オブジェクト・ストレージ・ネームスペースの理解を参照してください。

混合URLのリストが有効です。パブリックURLと認証を必要とするURLの両方がURLリストに含まれている場合、

DBMS_CLOUDは、指定されたcredential_nameを使用して、認証を必要とするURLにアクセスし、パブリックURLについては、指定されたcredential_nameが無視されます。

Oracle Cloud Infrastructureのパブリック・バケットの使用方法の詳細は、パブリック・バケットを参照してください。

DBMS_CLOUDパッケージ・サブルーチンのサポートされているプレースホルダのリストを示します。

-

my$home_region: Oracle Cloud Infrastructure (OCI)テナンシのホーム・リージョンを指定します。my$home_region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$region: 自律型AIデータベースのOracle Cloud Infrastructure (OCI)リージョンを指定します。my$region置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$cloud_domain: Oracle Cloud Infrastructure (OCI)のOracle Cloud Infrastructure (OCI)ドメイン名を指定します。my$cloud_domain置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$namespace: Oracle Cloud Infrastructure (OCI)オブジェクト・ストレージ・ネームスペースを指定します。my$namespace置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

-

my$compartment: コンパートメントのOCIDを指定します。my$compartment置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

-

my$tenancy: テナンシのOCIDを指定します。my$tenancy置換変数は、次の資格証明タイプでのみサポートされています。-

OCI API署名キー

-

OCIのリソース・プリンシパル

-

認証トークン/Swift資格証明

-

object_uri => 'https://objectstorage.my$region.my$cloud_domain/n/my$namespace/b/bucket_name/o/file_name'親トピック: DBMS_CLOUD URI形式

Oracle Cloud Infrastructure Object Storage ClassicのURIフォーマット

ソース・ファイルがOracle Cloud Infrastructure Object Storage Classicに存在する場合は、RESTページを参照して、ファイルにアクセスするためのURIフォーマットの説明を確認してください: Oracle Cloud Infrastructure Object Storage ClassicリソースのREST URLについて。

親トピック: DBMS_CLOUD URI形式

Oracle Cloud Infrastructure (OCI) URLの代替変数

DBMS_CLOUDプロシージャおよびファンクションのobject_uriパラメータにURIを指定する場合は、Oracle Cloud Infrastructure (OCI) URLに事前定義された置換変数を指定できます。

これらの置換変数は、my$home_regionやmy$tenancyなどの事前定義されたプレースホルダであり、自律型AIデータベースのランタイム・コンテキストに基づいて、対応する実際の値で解決および置換されます。テナンシOCIDやネームスペースなどの環境固有の値はハードコードされていないため、SQLコードを動的かつ移植可能にして、複数のリージョンにデプロイできます(OCI REST APIの場合)。

OCI URLで置換変数を使用する利点は次のとおりです。

-

置換変数によってハード・コードされた値を指定する必要がなくなるため、SQLコードはエラーの発生が少なくなります。これは、長い識別子を使用するときに特に役立ちます。

-

SQLコードは移植可能で、リージョンや環境に固有ではありません。現在のリージョンを識別しなくても、OCI REST APIの複数のリージョンで同じSQLコードを再利用してデプロイできます。

-

OCI REST APIを使用した自律型AIデータベースのクロスリージョン・フェイルオーバーは便利で、エラーの発生率が低くなります。

次の表に、各置換変数と、対応するサポートされている資格証明タイプおよび値の例を示します。

| パラメータ名 | 摘要 | サポートされている資格証明のタイプ | 値の例 |

|---|---|---|---|

|

|

Oracle Cloud Infrastructure (OCI)テナンシのホーム・リージョンを指定します。 |

|

|

|

|

自律型AIデータベースのOracle Cloud Infrastructure (OCI)リージョンを指定します。 |

|

|

|

|

Oracle Cloud Infrastructure (OCI)のOracle Cloud Infrastructure (OCI)ドメイン名を指定します。 |

|

|

|

|

Oracle Cloud Infrastructure (OCI)オブジェクト・ストレージ・ネームスペースを指定します。 |

|

|

|

|

コンパートメントのOCIDを指定します。 |

|

|

|

|

テナンシのOCIDを指定します。 |

|

|

事前定義済の置換変数を使用してオブジェクト・ストレージ・ファイルにアクセスする例:

SELECT TO_CLOB(DBMS_CLOUD.GET_OBJECT (

credential_name => credential_name,

object_uri => 'https://objectstorage.my$region.my$cloud_domain/n/my$namespace/b/bucket_name/o/file_name'))

FROM DUAL;事前定義済の置換変数を使用してOCIコスト・レポート・ファイルにアクセスする例:

SELECT TO_CLOB(DBMS_CLOUD.GET_OBJECT (

credential_name => credential_name,

object_uri => 'https://objectstorage.my$home_region.my$cloud_domain/n/namespace-string/b/my$tenancy/o/reports/cost-csv/file_name.csv.gz',

compression => DBMS_CLOUD.COMPRESS_GZIP))

FROM DUAL;親トピック: DBMS_CLOUD URI形式

Amazon S3 URI形式

ソース・ファイルがAmazon S3にある場合、ファイルにアクセスするためのURI形式の説明は、「バケットへのアクセス」を参照してください。

たとえば、us-west-2リージョンのadbバケット内にあるファイルchannels.txtを参照するには、次のようにします。

https://s3-us-west-2.amazonaws.com/adb/channels.txt

事前署名済URLは、資格証明を作成する必要なく、Amazon S3オブジェクト・ストア内のファイルにアクセスするためのURLを取得する任意のDBMS_CLOUDプロシージャで使用できます。DBMS_CLOUDプロシージャで署名付きURLを使用するには、credential_nameパラメータをNULLとして指定するか、credential_nameパラメータを指定しないようにします。

詳細は、「他のユーザーとのオブジェクトの共有」を参照してください。

DBMS_CLOUDでは、バケットにアクセスするための標準のAmazon S3エンドポイント構文がサポートされています。DBMS_CLOUDでは、Amazon S3レガシー・エンドポイントはサポートされていません。詳細は、「レガシー・エンドポイント」を参照してください。

親トピック: DBMS_CLOUD URI形式

Azure Blob StorageまたはAzure Data Lake Storage URI形式

ソース・ファイルがAzure Blob StorageまたはAzure Data Lake Storageにある場合、ファイルにアクセスするためのURI形式の説明は、リソースURI構文を参照してください。

たとえば、次の例で、ストレージ・アカウントadb_userのadbコンテナ内にあるファイルchannels.txtを参照します。

https://adb_user.blob.core.windows.net/adb/channels.txtShared Access Signatures (SAS) URLは、資格証明を作成する必要なく、Azure Blob StorageまたはAzure Data Lake Storage内のファイルにアクセスするためのURLを取得する任意の

DBMS_CLOUDプロシージャで使用できます。共有アクセス署名(SAS) URLを使用するには、credential_nameパラメータをNULLとして指定するか、credential_nameパラメータを指定しないでください。

詳細は、「Shared Access Signatures (SAS)を使用したAzure Storageリソースへの制限付きアクセス権を付与」を参照してください。

親トピック: DBMS_CLOUD URI形式

Amazon S3互換のURI形式

DBMS_CLOUDは、次のサービスを含むAmazon S3互換URLをサポートするオブジェクト・ストレージ・サービス実装をサポートしています:

- Amazon S3互換URLを使用したOracle Cloud Infrastructure Object Storage

- Amazon S3互換URLを使用したGoogle Cloud Storage

- Amazon S3互換URLを使用したWasabi Hot Cloud Storage

DBMS_CLOUDをAmazon S3互換オブジェクト・ストアで使用するには、有効な資格証明を指定する必要があります。詳細は「CREATE_CREDENTIALプロシージャ」を参照してください。

Amazon S3互換URIをサポートするサービス上にソース・ファイルが存在する場合は、次のURI形式を使用してファイルにアクセスします:

-

Oracle Cloud Infrastructure Object StorageのS3互換URL

ソース・ファイルが商用レルム(OC1)のOracle Cloud Infrastructure Object Storageに存在する場合、商用レルム(OC1)には、次に示すオブジェクトURLおよびバケットURL形式を使用することをお薦めします。詳細は、オブジェクト・ストレージ専用エンドポイントを参照してください。

ノート

OCIオブジェクト・ストア専用エンドポイントURLは、商用レルム(OC1)でのみサポートされています。オブジェクトURLフォーマット

-

商用レルム(OC1)でのみサポートされます。

https://mynamespace.compat.objectstorage.region.oci.customer-oci.com/bucket_name/object_name -

すべてのゾーンでサポート:

https://mynamespace.compat.objectstorage.region.oraclecloud.com/bucket_name/object_name

バケットURL形式:

-

商用レルム(OC1)でのみサポートされます。

https://mynamespace.compat.objectstorage.region.oci.customer-oci.com/bucket_name -

すべてのゾーンでサポート:

https://mynamespace.compat.objectstorage.region.oraclecloud.com/bucket_name

詳細は、「Amazon S3互換」および「オブジェクト・ストレージ・サービスAPI」を参照してください。

-

-

Google Cloud Storage S3互換URL

オブジェクトURL形式:

https://bucketname.storage.googleapis.com/object_nameバケットURL形式:

https://bucketname.storage.googleapis.com/詳細は、「Amazon S3からクラウド・ストレージへの移行」および「リクエスト・エンドポイント」を参照してください。

-

Wasabi S3互換URL

オブジェクトURL形式:

https://bucketname.s3.region.wasabisys.com/object_nameバケットURL形式:

https://bucketname.s3.region.wasabisys.com/詳細は、Wasabi S3 APIリファレンスおよびWasabiのストレージ・リージョンのサービスURLを参照してください。

親トピック: DBMS_CLOUD URI形式

GitHub RAW URL形式

DBMS_CLOUDでは、GitHubリポジトリからデータにアクセスするためのGitHub RAW URLがサポートされています。

GitHub RAW URLを使用した

DBMS_CLOUDアクセスの場合、リポジトリ・アクセスは読取り専用機能に制限されます。データの書込みを行うDBMS_CLOUD.PUT_OBJECTなどのDBMS_CLOUD APIは、GitHubリポジトリ上のDBMS_CLOUD APIではサポートされていません。

別の方法として、DBMS_CLOUD_REPO.PUT_FILEを使用して、GitHubリポジトリにデータをアップロードします。

GitHub RAW URLをDBMS_CLOUD APIとともに使用して、GitHubリポジトリに存在するソース・ファイルにアクセスします。GitHubのファイルを参照し、「RAW」リンクをクリックすると、GitHub RAW URLが表示されます。raw.githubusercontent.comドメインは、GitHubリポジトリに格納されているファイルの未処理バージョンを提供します。

たとえば、DBMS_CLOUD.GET_OBJECTを使用すると次のようになります。

BEGIN

DBMS_CLOUD.GET_OBJECT(

credential_name => 'MY_CRED',

object_uri => 'https://raw.githubusercontent.com/myaccount/myrepo/master/data-management-library/autonomous-database/adb-loading.csv',

directory_name => 'DATA_PUMP_DIR'

);

END;

/たとえば、DBMS_CLOUD.CREATE_EXTERNAL_TABLEを使用すると次のようになります。

BEGIN

DBMS_CLOUD.CREATE_EXTERNAL_TABLE(

credential_name => 'MY_CRED',

table_name => 'EMPLOYEES_EXT',

file_uri_list => 'https://raw.githubusercontent.com/myaccount/myrepo/master/data-management-library/autonomous-database/*.csv',

column_list => 'name varchar2(30), gender varchar2(30), salary number',

format => JSON_OBJECT('type' value 'csv')

);

END;

/

SELECT * FROM employees_ext;GitHubリポジトリにアクセスするためにURLを取得するDBMS_CLOUDプロシージャでは、パブリック可視性GitHubリポジトリの資格証明は必要ありません。パブリック可視性URLを使用するには、credential_nameパラメータをNULLとして指定したり、credential_nameパラメータを指定しないようにできます。詳細は、リポジトリの可視性の設定を参照してください。

親トピック: DBMS_CLOUD URI形式

追加の顧客管理URI形式

URIsとその完全修飾ドメイン名(FQDNs)に加えて、DBMS_CLOUDは、顧客管理エンドポイントURIsの適切な認証スキームを決定できません。このような場合、DBMS_CLOUDは、適切なURIスキームを使用して、顧客管理エンドポイントの認証スキームを識別します。

| URIスキーム | 認証タイプ | アクセス方法摘要 | URIの例 |

|---|---|---|---|

| 基本:// | Basic認証 | データベース資格証明オブジェクトに格納されているユーザー名とパスワードは、HTTPリクエストの認証に使用されます | basic://api.github.com/users/myaccount |

| ベアラー:// | Bearerトークンの認証 | データベース資格証明オブジェクトのパスワード・フィールドに格納されているBearerトークンは、HTTPリクエストの認可ヘッダーを指定するために使用されます | bearer://api.sendgrid.com/v3/resource |

| oci:// | OCIネイティブ | OCI認証プロトコルを使用してリクエストに署名するために格納および使用されるデータベース資格証明オブジェクトから取得されるOCI署名キー | oci://objectstorage.us-ashburn-1.oraclecloud.com |

| public:// | 認証なし | パブリックURL | public://cms.data.gov/ |

| s3:// | Amazon Web Services S3互換 | データベース資格証明オブジェクトのユーザー名/パスワード・フィールドから取得されたアクセス・キーと秘密キー、およびHTTPリクエストに対して実行されるS3互換認証。 | s3://bucket.myprivatesite.com/file1.csv |

例:

S3互換認証を使用する顧客管理エンドポイント。

この例では、新しいURIsについて、顧客がDBMS_NETWORK_ACL_ADMINパッケージを使用してパブリックまたはプライベートのホスト名パターンを追加する方法を示します。ユーザーADMINによって実行されるコード・ブロックにより、ドメイン*.myprivatesite.comのエンドポイントへのユーザーSCOTTのHTTPSアクセスが可能になります。次に、ユーザーSCOTTが新しく有効になったエンドポイントにどのようにアクセスするかを示します。ユーザーSCOTTの資格証明MY_CREDには、URI接頭辞で示されるHTTPリクエストに対して実行されるS3互換認証のアクセス・キーと秘密キーを格納する必要があります。

BEGIN

DBMS_NETWORK_ACL_ADMIN.APPEND_HOST_ACE(

host => '*.myprivatesite.com',

ace => xs$ace_type(privilege_list => xs$name_list('http'),

principal_name => 'SCOTT',

principal_type => xs_acl.ptype_db),

private_target => TRUE );

END;

/

BEGIN

DBMS_CLOUD.get_object(

credential_name => 'MY_CRED',

object_uri => 's3://bucket.myprivatesite.com/file1.csv',

directory_name => 'MY_DIR' );

END;

/

パブリック・アクセスを持つ顧客管理エンドポイント

この例では、SCOTTユーザーを登録してパブリックREST APIにアクセスする方法を示します。ADMINユーザーは、SCOTTユーザーにアクセスできるようにホストのネットワークACLを作成します。

BEGIN

DBMS_NETWORK_ACL_ADMIN.APPEND_HOST_ACE(

host => 'data.cms.gov',

ace => xs$ace_type(privilege_list => xs$name_list('http'),

principal_name => 'SCOTT',

principal_type => xs_acl.ptype_db)

);

END;

/

SELECT DBMS_CLOUD.get_response_text(

DBMS_CLOUD.send_request(

uri => 'public://data.cms.gov/provider-data/api/1/datastore/imports/a',

method => DBMS_CLOUD.METHOD_GET,

headers => JSON_OBJECT('Accept' VALUE 'application/json')

)

)

FROM DUAL;

/親トピック: DBMS_CLOUD URI形式