「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーのあるアイデンティティ・ドメイン

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーでアイデンティティ・ドメインを持つテナンシでマルチファクタ認証(MFA)を使用している場合は、このサインオン・ポリシーを使用してMFAを設定することをお薦めします。

MFAスキル習得支援プラン

セキュリティを強化するために、すべてのテナンシで「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーのシードを開始しました。アイデンティティ・ドメインがポリシーでシードされるとすぐに、アイデンティティ・ドメインをアクティブ化して、管理権限を持つユーザーのマルチファクタ認証(MFA)を有効にする必要があります。

次のフローチャートは、Oracleがポリシーのシードを開始するポリシー・ロールアウトから、Oracleが特定の状況を除きポリシーをアクティブ化するポリシー強制ステージまでの完全なプロセスの概要を示しています。

- 「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーは、OCIコンソールへのアクセスにのみ影響します。ポリシーがアクティブ化されると、すべてのローカル・ユーザーがMFAを使用してコンソールにサインインする必要があります。

- ポリシーは、デフォルトドメインおよびすべてのセカンダリドメインに適用されます。

アイデンティティ・ドメインでこのポリシーの自動アクティブ化は、2023年7月17日より後に開始します。

ポリシーは自動的にアクティブ化されません。

- デフォルトのサインオン・ポリシーを変更した場合

- すでにサインオン・ポリシーがあり、OCIコンソールが明示的に割り当てられている場合。

- アクティブな外部IDP (SAML/SocialまたはX.509)がIAMドメインで構成されている場合。つまり、フェデレーテッド・ユーザーはこのポリシーの影響から除外されます。

- APIを使用して「OCIコンソールのセキュリティ・ポリシー」を削除した場合、再作成は行われません。REST APIを使用してポリシーを削除するには、ポリシーの削除を参照してください。

アイデンティティ・ドメインでポリシーをアクティブ化するには、サインオン・ポリシーのアクティブ化を参照してください。

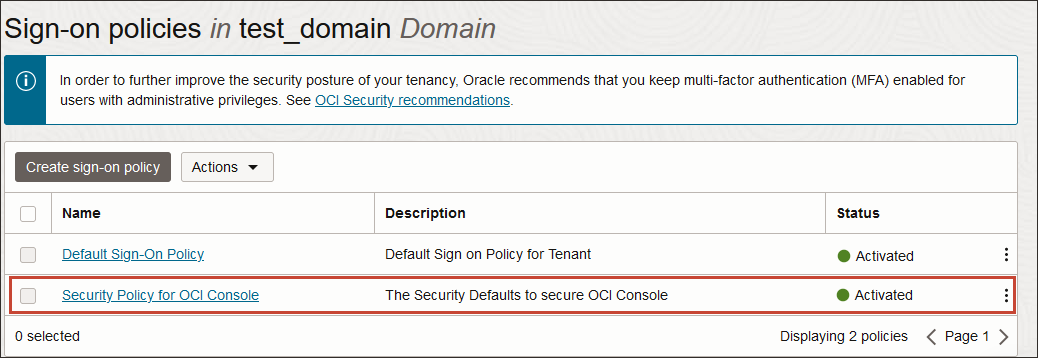

アクティブ化されると、コンソールの「サインオン・ポリシー」ページで次のようになります。

ポリシーについてさらに学習するには、「OCIコンソールのセキュリティ・ポリシー」のサインオン・ポリシーについてを参照してください。

IAMのアイデンティティ・ドメインに対するOCIコンソールのセキュリティ・ポリシーの適用ルール

| サインオン・ポリシー「OCIコンソールのセキュリティ・ポリシー」ステータス | デフォルトのサインオン・ポリシーを変更しました | 有効化を強制した後のサインオン・ポリシー「OCIコンソールのセキュリティ・ポリシー」ステータス |

|---|---|---|

| 現在および有効 | 適用不可(OCIコンソールに別のアクティブなサインオン・ポリシーは設定できません) | 変更はありません |

| 現在および障害者 | 番号 | ポリシーが「Present and Enabled」に変更されます。 |

| 現在および障害者 | Yes | 変更はありません。ポリシーは上書きしません。 |

| 削除されました | 適用されません | 変更はありません |

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーの設定

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーを設定するには:

- 「前提条件」を参照してください。

- 「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーについてを参照してください。

- オプションで、ロールアウト期間中のみ、ポリシーから管理者を除外します。ユーザーが自分のアカウントにMFAを設定したことが確実な場合は、そのアカウントを「OCIコンソールのセキュリティ・ポリシー」に戻します。「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーから管理者を一時的に除外する」を参照してください。ノート

ユーザーがMFAなしでサインインできることはセキュリティ・リスクであるため、これを選択した場合、可能なかぎり短時間でサインインします。 - モバイル・アプリのパスコードまたはモバイル・アプリの通知を使用してMFAに登録する方法について学習します。MFA登録の完了を参照してください。

前提条件

作業前の準備: MFAを構成する前に、次の前提条件を満たしてください。すでに完了した前提条件をスキップします。

- MFAファクタを確認します。使用可能なMFAファクタは、所有するアイデンティティ・ドメイン・タイプによって異なります。「ドメイン・タイプ」がテナンシの「ドメイン」ページに表示されます。MFAおよびドメイン・タイプの詳細は、アイデンティティ・ドメイン・タイプの機能可用性を参照してください。

- Oracle Mobile Authenticatorアプリケーションでモバイル・アプリケーション通知およびモバイル・アプリケーション・パスコードを使用する方法を学習するには、Oracle Mobile Authenticatorアプリケーションの使用のドキュメントを参照してください。

- オプションで、ロールアウト期間中にのみ、アイデンティティ・ドメイン管理者をOCIコンソールのセキュリティ・ポリシーから除外します。そのため、ロールアウト中にエラーが発生した場合は、コンソールからロックアウトされません。

ロールアウトが完了し、ユーザーがすべてのMFAを設定してコンソールにアクセスできると確信したら、このユーザー・アカウントを削除できます。

- OCI IAMグループにマップされているIdentity Cloud Serviceグループを特定します。(ノート:移行されたテナンシのみ。)

- アイデンティティ・ドメイン管理者ロールにクライアント・アプリケーションを登録して、サインオン・ポリシー構成によってロックアウトされた場合に備えて、REST APIを使用してアイデンティティ・ドメインへのアクセスを有効にします。このクライアント・アプリケーションを登録せず、サインオン・ポリシー構成によってすべてのユーザーへのアクセスが制限されている場合、Oracle Supportに連絡するまで、すべてのユーザーはアイデンティティ・ドメインからロックアウトされます。クライアント・アプリケーションの登録の詳細は、クライアント・アプリケーションの登録を参照してください。

- バイパス・コードを作成し、そのコードをセキュアな場所に格納します。「バイパス・コードの生成」を参照してください。

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーについて 🔗

OCIコンソールのセキュリティ・ポリシーのサインオン・ポリシーは、デフォルトでアクティブ化され、Oracleセキュリティのベスト・プラクティスで事前構成されます。

このポリシーのルールを変更すると、Oracleセキュリティのベスト・プラクティスに従いません。

- このサインオン・ポリシーに必要な次の要因はすでに有効になっています: モバイル・アプリケーション・パスコード、モバイル・アプリケーション通知、バイパス・コードおよびFast ID Online (FIDO)オーセンティケータ。

- コンソール・アプリケーションがポリシーに追加されました。

- サインオン・ポリシーには、2つのアクティブなサインオン・ルールが付属しています。

- 管理者用MFA: ルールは優先度順で最初に作成されます。この事前構成済ルールでは、管理者グループのすべてのユーザーおよび管理者ロールを持つすべてのユーザーがMFAに登録する必要があり、OCIコンソールにサインインするたびに追加のファクタを指定する必要があります。

- すべてのユーザーのMFA: ルールは優先度順に2番目です。この事前構成済ルールでは、すべてのユーザーがMFAに登録する必要があり、コンソールにサインインするたびに追加のファクタを指定する必要があります。

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーからの管理者の一時的な除外 🔗

- 「OCIコンソールのセキュリティ・ポリシー」から一時的に除外する管理ユーザーを決定し、新しいグループを作成してユーザーに割り当てます。

- MFAを使用しない新しいルールを作成し、そのルールにグループを割り当てます。

- そのルールを「OCIコンソールのセキュリティ・ポリシー」ポリシーの最初のルールにします。

ロールアウトが完了すると、すべてのユーザーがMFAを構成し、OCIコンソールからロックアウトされる可能性のある間違いをする可能性が少なくなり、これらのステップを元に戻し、「OCIコンソールのセキュリティ・ポリシー」ポリシーを未変更状態にリストアします。

- 新しいグループを作成し、除外するユーザーを割り当てます。グループの作成およびグループへのユーザーの追加を参照してください。

-

新しいサインオン・ルールを作成します。

-

新しいルールを「OCIコンソールのセキュリティ・ポリシー」ポリシーの最初のルールにします。

- 「ポリシーの詳細」ページで、「優先度の編集」をクリックします。

- サインオン・ルール優先度を変更するには、矢印を使用します。

- 「変更の保存」をクリックします。

すべてのユーザーがMFAを設定し、OCIコンソールから誤ってロックアウトされる可能性がないと確信したら、新しいルールを削除して、「OCIコンソールのセキュリティ・ポリシー」ポリシーが変更されていない状態に戻します。

ルールを削除するには:

- 「サインオン・ポリシー」ページで、「OCIコンソールのセキュリティ・ポリシー」をクリックします。

- 新しいルールのチェック・ボックスをクリックし、「サインオン・ルールの削除」をクリックします。

これで、すべてのユーザーがMFAを使用してOCIコンソールにサインインする必要があります。

MFA登録の完了 🔗

「OCIコンソールのセキュリティ・ポリシー」サインオン・ポリシーがアクティブ化されると、OCIコンソールにサインインしているユーザーは、Oracle Mobile Authenticator (OMA)を使用してMFA登録を完了するよう求められます。

お客様およびOCIコンソールにサインインしている他のユーザーには、この例のような画面が表示されます。

「セキュアな検証の有効化」をクリックし、Oracle Mobile Authenticatorアプリケーションの使用の手順に従います。