ブロック・ボリュームの暗号化

Block Volumeサービスは、256ビット暗号化によるAdvanced Encryption Standard (AES)アルゴリズムを使用して、保存時のすべてのブロック・ボリューム、ブート・容積およびボリューム・バックアップを常に暗号化します。デフォルトでは、すべてのボリュームとそのバックアップは、Oracle提供の暗号化キーを使用して暗号化されます。ボリュームがバックアップからクローニングまたはリストアされるたびに、ボリュームに新しい一意の暗号化キーが割り当てられます。

ブロック・ボリューム・サービスで、Rivest-Shamir-Adleman (RSA)アルゴリズムを使用して暗号化されたキーを使用したボリュームを暗号化することはサポートされていません。独自のキーを使用する場合は、Advanced Encryption Standard (AES)アルゴリズムを使用して暗号化されたキーを使用する必要があります。これは、ブロック・ボリュームおよびブート・ボリュームに適用されます。

ブロック・ボリュームは、エンベロープ暗号化を使用してデータを暗号化します。エンベロープ暗号化では、データは一意の生成されたデータ暗号化キー(DEK)を使用して暗号化され、データ暗号化キーは顧客管理キーを使用して暗号化されます。データ暗号化キーはボリュームごとに一意です。

デフォルトでは、Oracle提供の暗号化キーが暗号化に使用されます。Vaultサービスに格納されている顧客管理キーをオーバーライドまたは指定するオプションがあります。ブロック・ボリュームでは、保存中暗号化と転送中暗号化の両方で、ボリュームに対して構成された暗号化キーが使用されます。

顧客管理キーを指定しない場合、または後でボリュームからキーを割当て解除した場合、ブロック・ボリューム・サービスではかわりにOracle提供の暗号化キーが使用されます。この状況は、保存中暗号化と準仮想化転送中暗号化の両方に適用されます。

新しいボリュームに独自のキーを使用するには、ブロック・ボリュームの作成を参照してください。キーを変更するには、「割り当てられたマスター暗号化キーの変更」および「ブロック・ボリュームへのキー編集」を参照してください。

保存中の暗号化されていないボリュームに対するオプションは存在しません。保存中暗号化は、ボリュームのパフォーマンスに影響せず、追加コストが発生しません。Block Volumeでは、転送中暗号化も提供されます。VMにアタッチされたブロック・ボリュームの転送中暗号化は、オプションであり、これらのボリュームの必要に応じて有効化または無効化できます。ベア・メタル・インスタンスの転送中暗号化はサポートされ、有効化されており、次のシェイプでは無効化できません:

-

BM.Standard.E3.128

-

BM.Standard.E4.128

-

BM.DenseIO.E4.128

他のLinuxベース・カスタム・イメージのサポートを確認する場合、および詳細は、Oracleサポートに問い合せてください。

Oracle提供のキー

Oracle提供のキーは、Oracleによって内部的に管理されるキーを使用するデフォルトの暗号化スキームです。これらのキーを使用するためのアクションは必要ありません。顧客管理キーを指定しない場合、ブロック・ボリューム・リソースはOracle管理キーを使用して暗号化されます。サービスはキーを定期的にローテーションします。

顧客管理キー

ボールト ・サービスで格納される独自のキーである顧客管理キーを使用できます。外部キーをVaultサービスにインポートするか、サービスを使用して新しいキーを生成できます。顧客管理キーを使用してデータを暗号化すると、追加のコストやパフォーマンスへの影響はありません。詳細は、ブロック・ボリュームのボールト暗号化キーの管理を参照してください。

カスタム暗号化

devicemapper暗号化(dm-crypt)、BitLockerドライブ暗号化などのサード・パーティ・ソフトウェアを使用して、オペレーティング・システム・レベルで独自のカスタム暗号化を実行できます。この暗号化は、ボリューム用にOracleによって提供される標準の暗号化に追加されます。つまり、ボリュームは、最初にオペレーティング・システム・レベルのソフトウェアによって、次にOracle管理キーを使用するOracleによって、二重暗号化されます。

カスタム暗号化モードを使用すると、追加コストが発生しませんが、ボリュームの全体的なパフォーマンスは低下する可能性があります。この暗号化ではホストのCPUサイクルが使用され、ボリュームのパフォーマンスはコンピュート・インスタンスの実際のシェイプによって異なります。

転送中暗号化

- ブート・ボリュームとブロック・ボリューム の転送中暗号化を使用できるのは、次のシェイプを使用するベア・メタル・インスタンスとともに、プラットフォーム・イメージから起動された仮想マシン(VM)インスタンスのみです: BM.Standard.E3.128、BM.Standard.E4.128、BM.DenseIO.E4.128。その他のベア・メタル・インスタンスではサポートされていません。特定のLinuxベース・カスタム・イメージのサポートを確認する場合、および詳細は、Oracleサポートに問い合せてください。

-

カスタム・イメージから起動されたインスタンスを含め、転送中暗号化をサポートするベア・メタル・インスタンスでは、常にデフォルトで有効になっています。これは、ブート・ボリュームとブロック・ボリュームの両方に適用されます。次のベア・メタル・シェイプは、インスタンスのブート・ボリュームとiSCSIにアタッチされたブロック・ボリュームの転送中暗号化をサポートしています:

- BM.Standard.E3.128

- BM.Standard.E4.128

- BM.DenseIO.E4.128

インスタンスとブロック・ボリュームの間を移動するすべてのデータは、高度にセキュアな内部ネットワークを介して転送されます。インスタンスおよびブロック・ボリューム間で移動するデータの暗号化に関連して特定のコンプライアンス要件がある場合、ブロック・ボリューム・サービスには、仮想マシン(VM)インスタンス上の準仮想化ボリューム・アタッチメントに対して転送中暗号化を有効にするオプションが用意されています。

ベア・メタル・インスタンスの転送中暗号化は、US Government Cloudリージョンではサポートされていません。

次のシナリオでは、これらのシェイプの転送中暗号化が有効ではありません:

- 2021年6月8日以前に起動されたインスタンスのブート・ボリューム。

- 2021年6月8日以前にインスタンスにアタッチされたボリューム

これらのシナリオでボリュームの転送中暗号化を有効にするには、ボリュームをインスタンスからデタッチしてから、再アタッチする必要があります。

セキュリティ・コンパートメント間のキー・アクセス

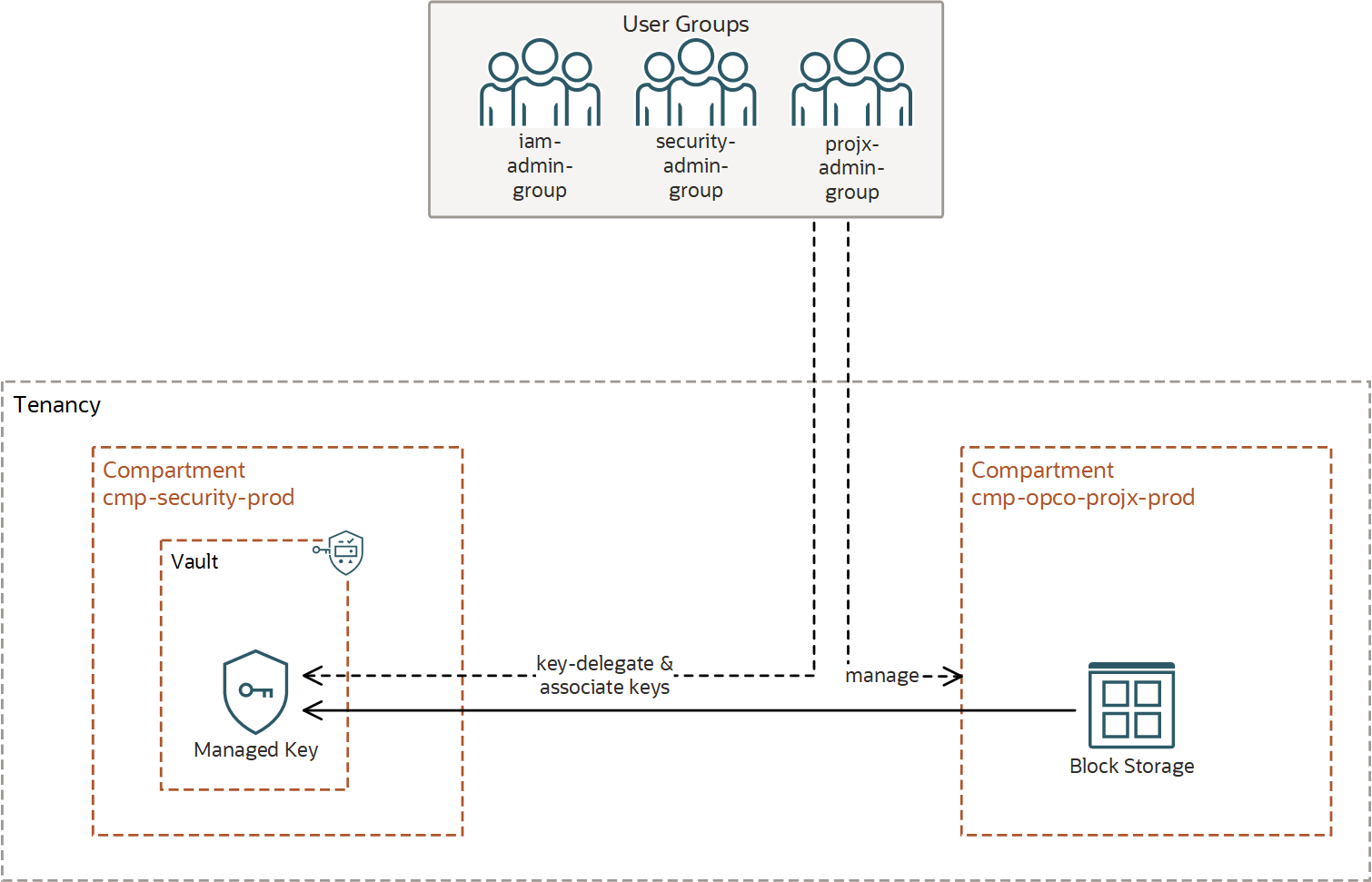

ベスト・プラクティスとして、CIS Oracle Cloud Infrastructure Foundations Benchmarkでは、個別のコンパートメントに顧客管理キーのボールトを作成し、このコンパートメントへのアクセスを制限することが推奨されています。次の図は、これを編成する方法を示しています。

ブート・ボリューム、ブロック・ボリュームおよび関連リソースを暗号化するためのアクセスが制限された個別のセキュリティ・コンパートメント内のキーを使用するためには、次のポリシーが必要です。

Allow service blockstorage to use keys in compartment security-compartment where target.key.id = <key_ID>

Allow group projx-admin-group to use key-delegate in compartment security-compartment where target.key.id = <key_ID>