AWS Key Management Serviceでのマスター暗号化キーの管理

Autonomous AI Databaseは、AWS Key Management Service (KMS)に存在する顧客管理Transparent Data Encryption (TDE)キーをサポートしています。

- AWS Key Management Serviceで顧客管理暗号化キーを使用するための前提条件

Autonomous AI DatabaseのAmazon Web Services (AWS) Key Management Service (KMS)に存在する顧客管理マスター暗号化キーを使用する前提条件ステップについて説明します。 - AWSキー管理サービスを使用したAutonomous Databaseでの顧客管理暗号化キーの使用

AWSキー管理サービス(KMS)に存在する顧客管理マスター暗号化キーを使用してAutonomous AIデータベースを暗号化するステップを示します。

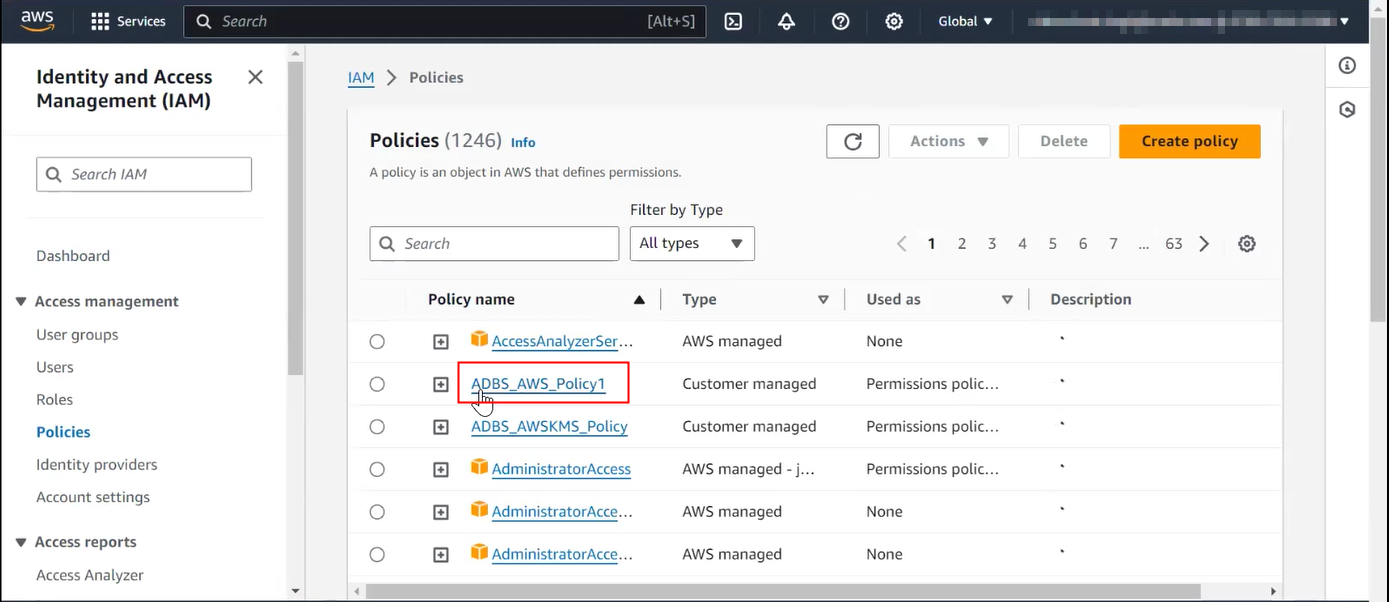

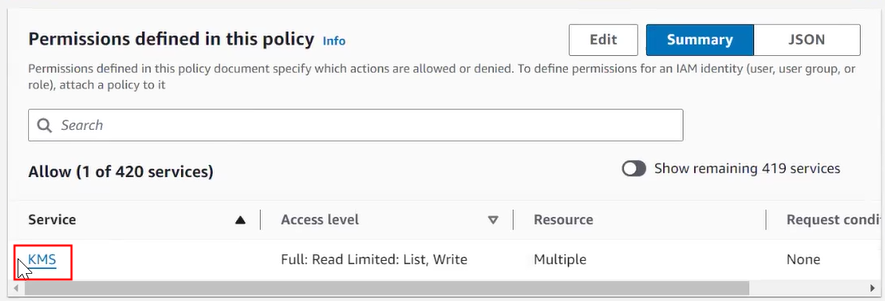

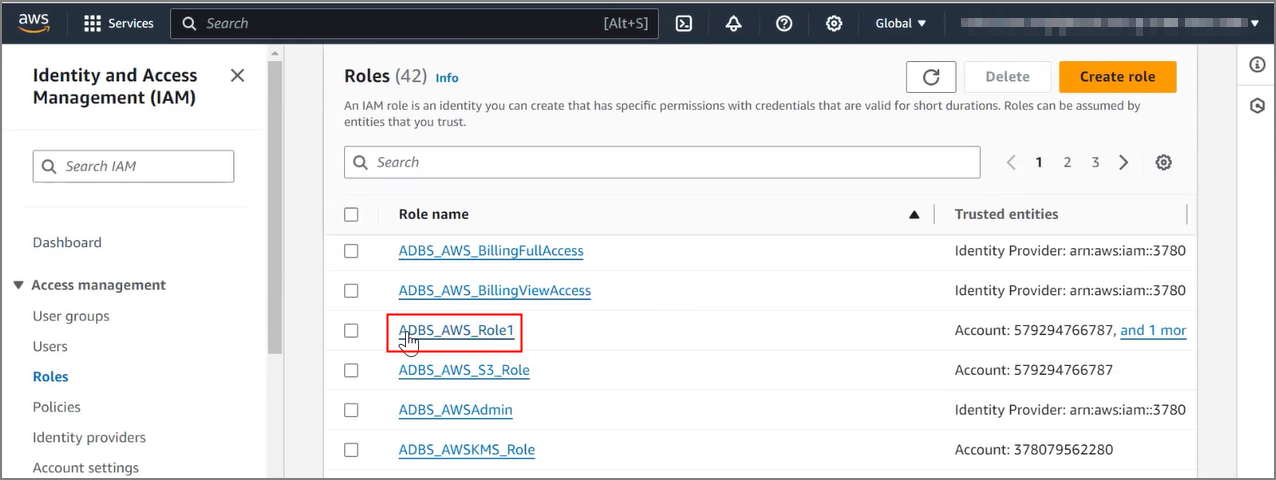

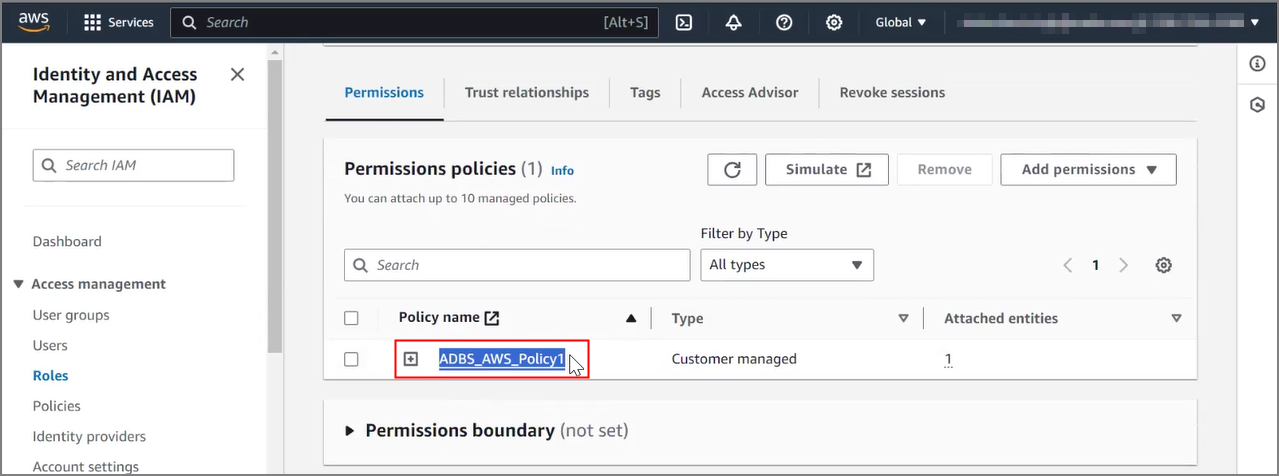

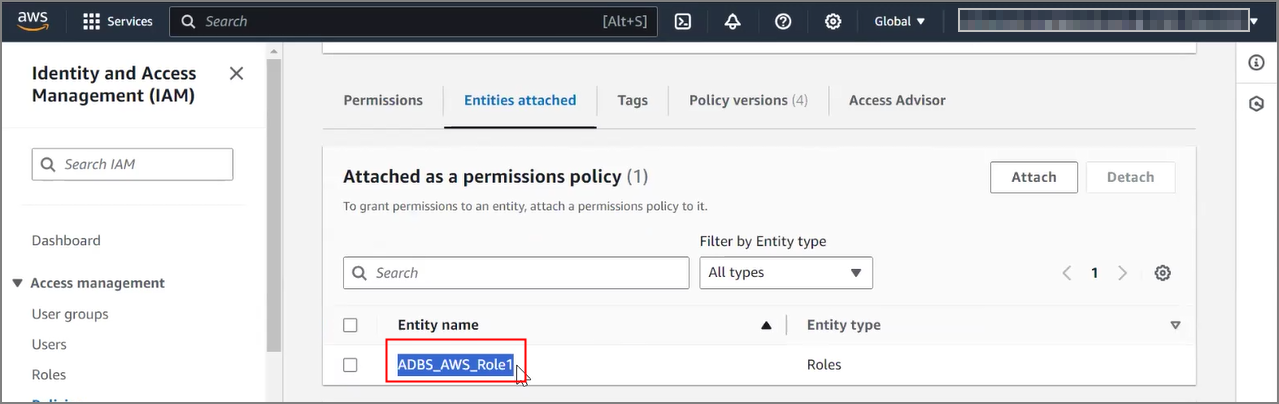

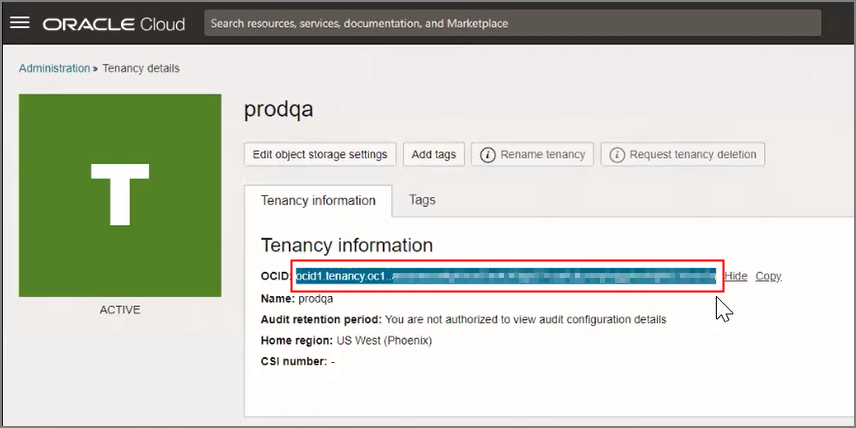

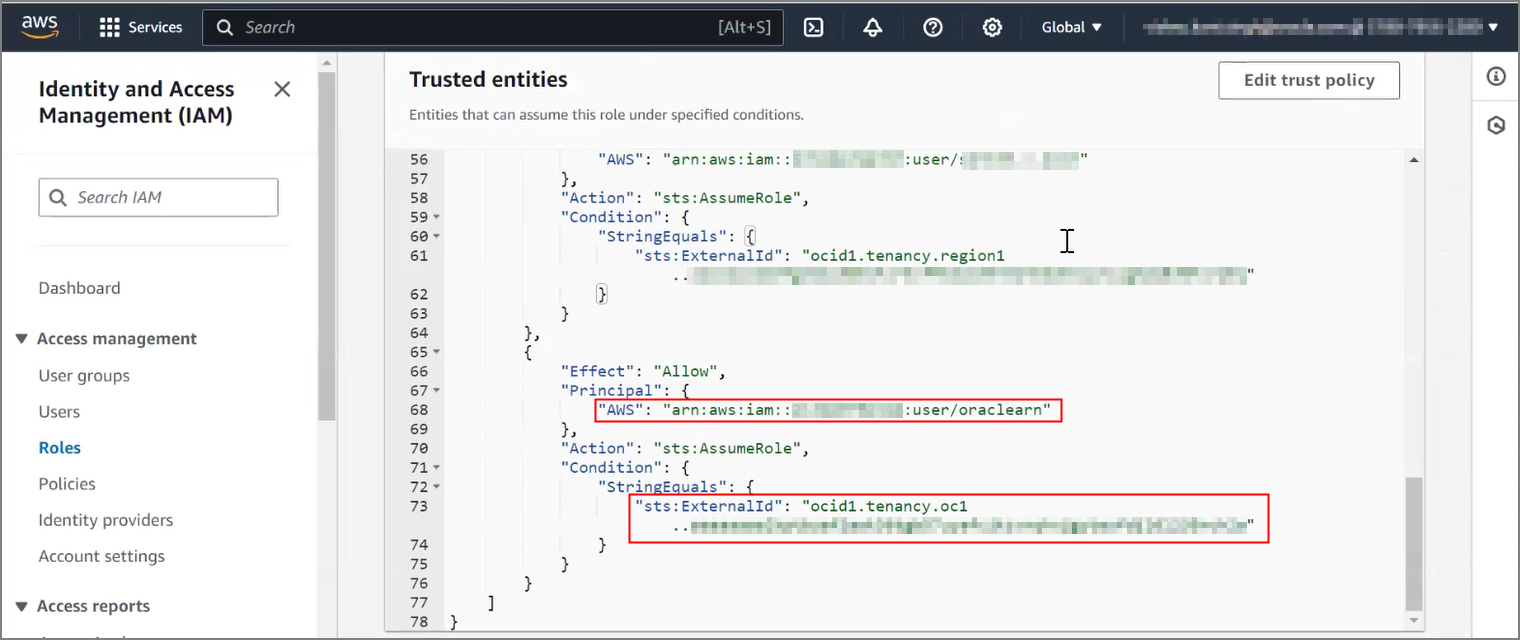

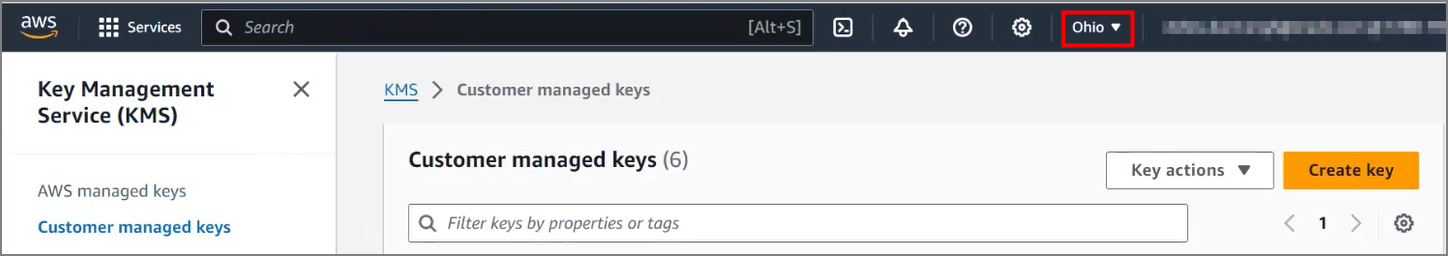

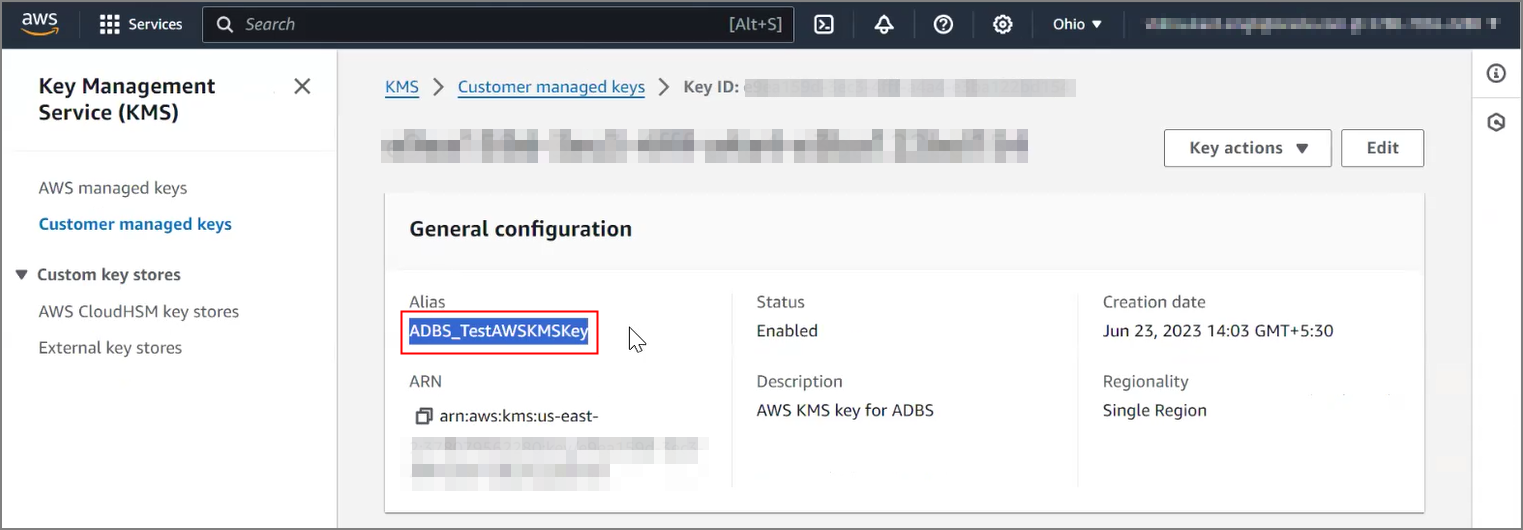

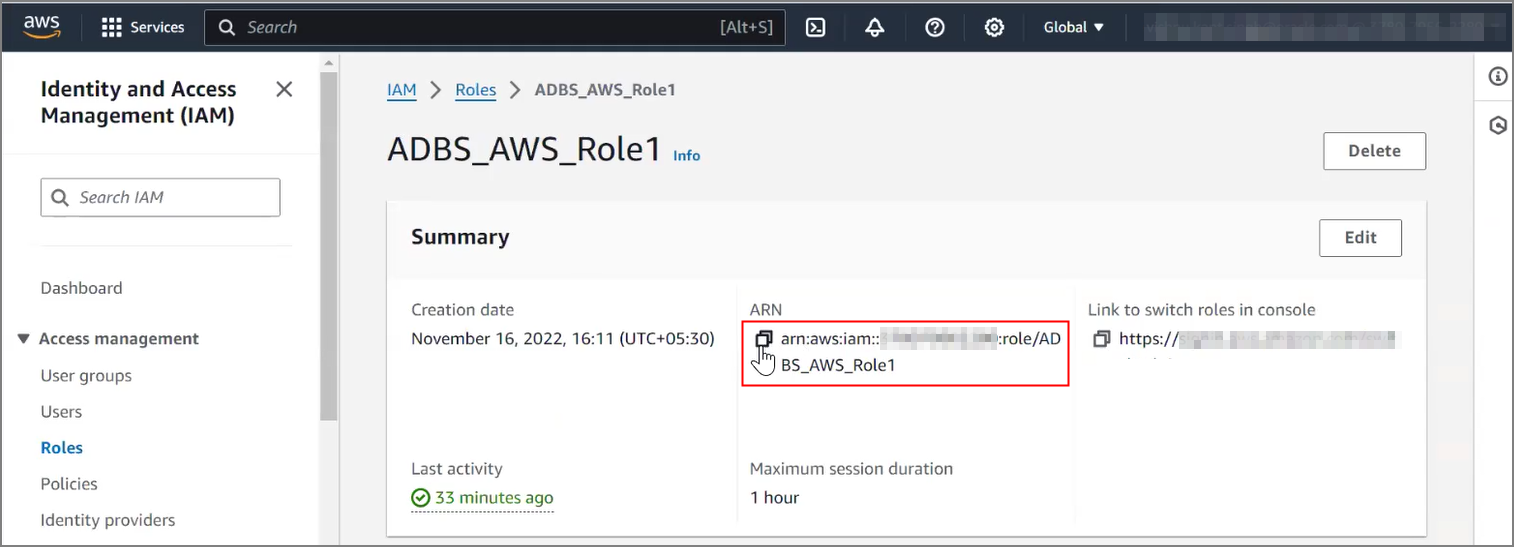

AWS Key Management Serviceで顧客管理暗号化キーを使用するための前提条件

自律型AIデータベース上のAmazon Web Services (AWS) Key Management Service (KMS)に存在する顧客管理マスター暗号化キーを使用するための前提条件ステップについて説明します。

- AWS KMSは商用リージョンでのみサポートされています。

- AWS KMSは、クロスリージョンAutonomous Data Guardスタンバイではサポートされていません。

これらのステップに従います。

親トピック: AWSキー管理サービスでのマスター暗号化キーの管理

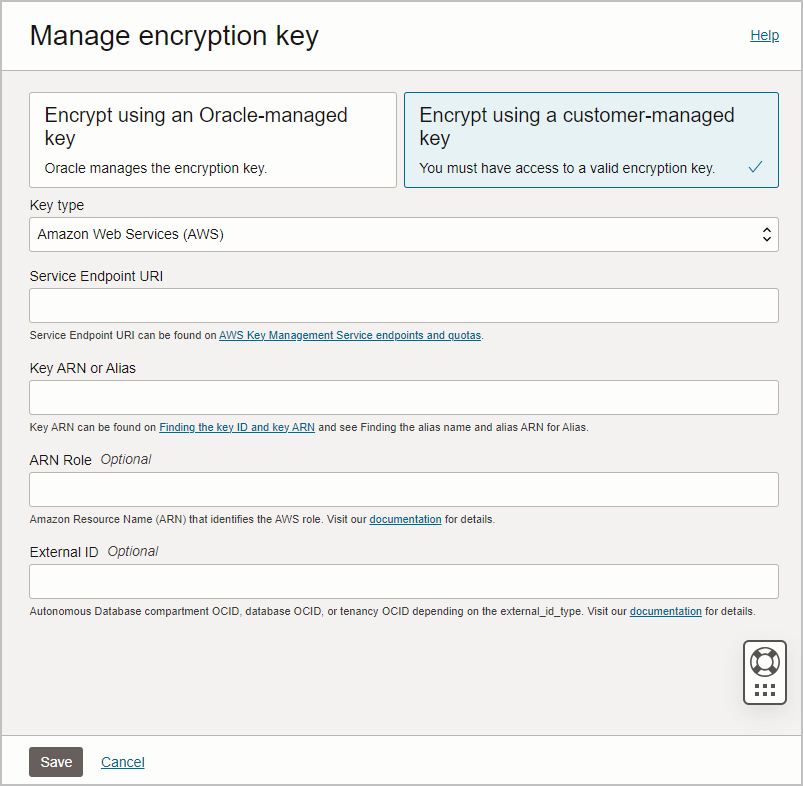

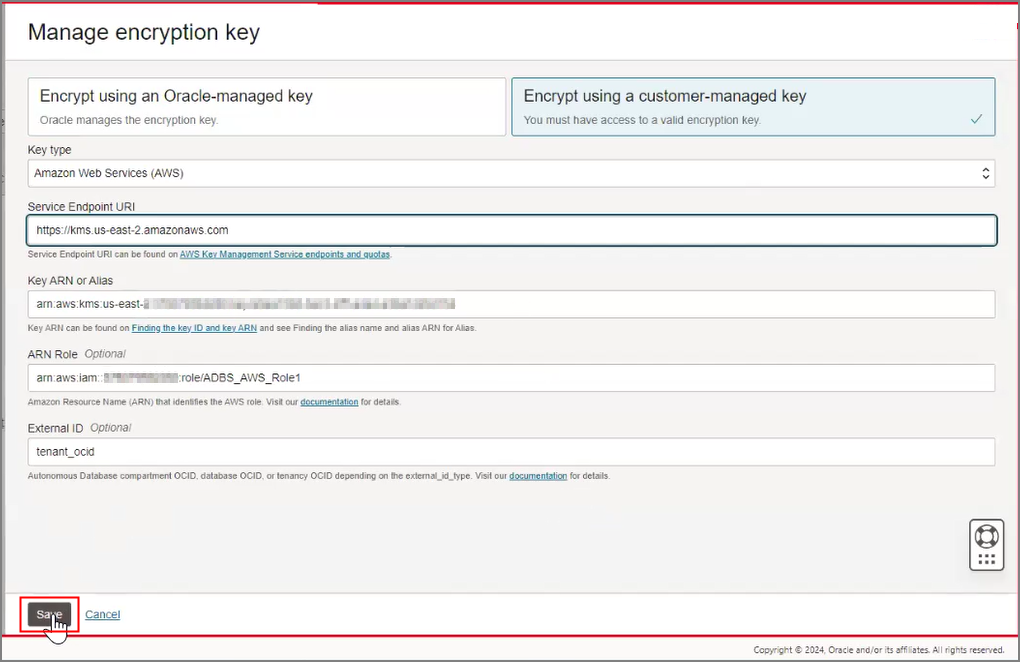

AWS Key Management Serviceを使用したAutonomous Databaseでの顧客管理暗号化キーの使用

AWS Key Management Service (KMS)に存在する顧客管理マスター暗号化キーを使用してAutonomous AI Databaseを暗号化するステップを示します。

これらのステップに従います。

「ライフサイクルの状態」が「更新中」に変更されます。リクエストが完了すると、「ライフサイクルの状態」に「使用可能」と表示されます。

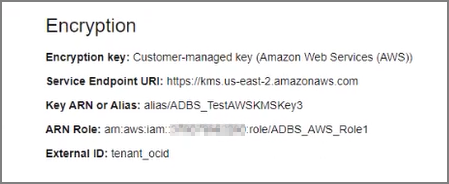

リクエストが完了すると、Oracle Cloud Infrastructure Consoleで、主要な情報が「暗号化」という見出しの下のAutonomous Databaseインスタンスの詳細ページに表示されます。

たとえば:

詳細は、自律型AIデータベースでの顧客管理キーの使用に関するノートを参照してください。

親トピック: AWSキー管理サービスでのマスター暗号化キーの管理